虚拟主机数据库安全性

- 虚拟主机

- 2025-08-14

- 19

虚拟主机数据库需强化访问控制、启用SSL加密、定期备份及配置防火墙,多维度保障

典型风险场景分析

| 风险类型 | 具体表现 | 潜在危害 |

|---|---|---|

| 权限滥用 | 共享宿主机环境下存在跨用户越权访问;未隔离的超级账号权限泄露 | 数据改动/删除、敏感信息窃取 |

| 注入攻击 | SQL/NoSQL注入破绽未修复;应用程序过滤机制缺失 | 数据库完全接管、拖库攻击 |

| 弱凭证体系 | 默认管理员账户未修改;简单密码组合;缺乏多因素认证 | 暴力破解导致数据泄露 |

| 中间人劫持 | 未启用SSL/TLS加密;明文传输敏感数据 | 截获、会话劫持 |

| 日志缺失 | 操作日志未开启或保留周期过短;异常登录无告警 | 安全事件追溯困难 |

分层防护实施方案

账户管理体系

最小权限原则:为Web应用创建独立数据库账号,仅授予必要表级读写权限

动态口令强化:强制实施「大写字母+数字+特殊符号」≥8位复杂度要求,每90天轮换

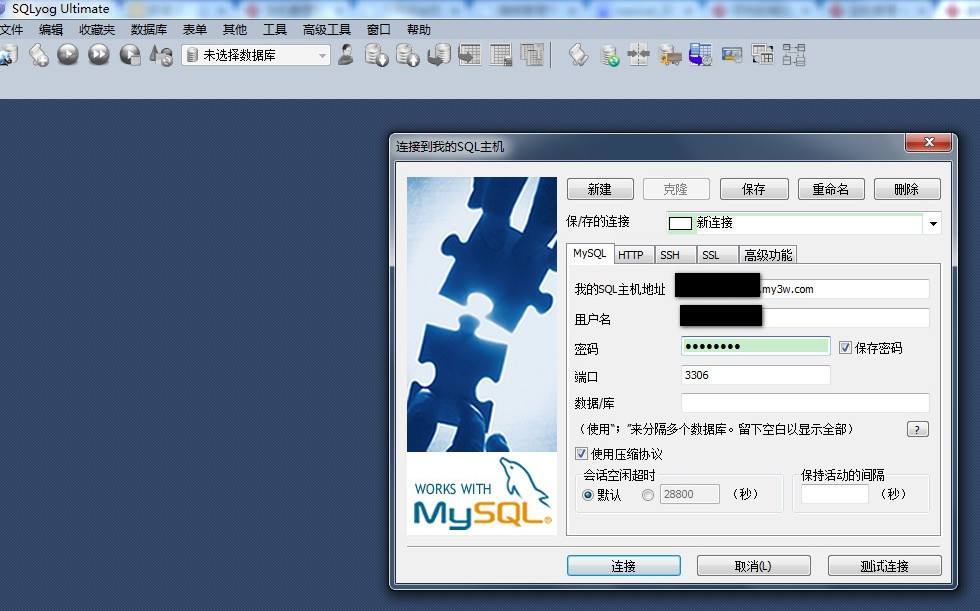

IP白名单限制:通过mysql.user表设置host字段为特定服务器出口IP

传输加密配置

| 协议类型 | 推荐方案 | 实施命令示例 |

|---|---|---|

| MySQL/MariaDB | TLS_REQUIRED模式+X.509证书认证 | ssl=1; require_secure_transport=ON |

| PostgreSQL | sslmode=verify-full | 修改postgresql.conf+重启服务 |

| MongoDB | –sslMode requireSSL | 启动参数添加+CA证书部署 |

系统加固要点

禁用危险函数:在my.cnf中添加secure_file_priv="/tmp/"限制文件读写范围

错误抑制处理:将sql_mode=ERROR_FOR_DIVISION_BY_ZERO改为STRICT_TRANS_TABLES

审计日志配置:开启general log记录所有查询语句,配合ELK进行日志分析

运维管理规范

版本控制:每月执行SELECT version();核查是否存在已知CVE破绽

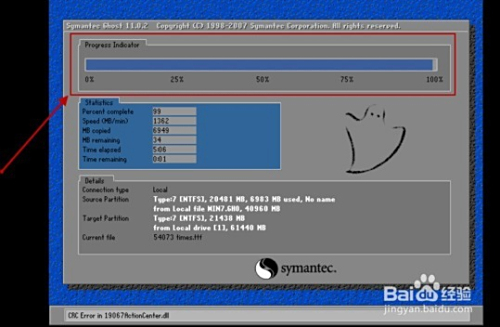

备份策略:采用「本地+异地+离线」三重备份,每日全备+每小时增量备份

连接池管理:通过PgBouncer/ProxySQL实现连接复用,防止CC攻击耗尽连接数

常见误区澄清

错误认知:”虚拟主机商已做好安全防护” → 实际仅提供基础防火墙,需自行配置WAF规则

错误认知:”数据库放在内网很安全” → 同宿主机的其他用户可能存在横向渗透风险

错误认知:”定期快照就能防丢数据” → 未加密的备份文件同样面临泄露风险

相关问题与解答

Q1: 发现数据库出现未知用户的高频访问怎么办?

A: 立即执行SHOW PROCESSLIST;查看实时会话,对可疑IP执行KILL CONNECTION_ID;,同步检查慢查询日志定位异常请求特征,建议启用GeoIP封禁高风险地区IP段。

Q2: 如何在不停机情况下更新数据库补丁?

A: 采用主从热切换架构,先升级从库验证兼容性,确认无误后通过FLUSH TABLES WITH READ LOCK;短暂锁定主库进行版本升级