linux 如何使用xauth

- Linux

- 2025-08-11

- 26

xauth可管理X11认证:

xauth add : 添加密钥,

xauth list查看,

xauth remove

Linux 中 xauth 的完整使用指南

核心概念解析

xauth 是 Xorg 服务器配套的安全工具,主要用于管理 ~/.Xauthority 文件中存储的 X Cookie,其核心作用是通过加密令牌(Cookie)实现以下目标:

跨设备认证:允许远程主机上的客户端程序安全连接本地 X 服务器;

精细化权限控制:替代传统的 xhost + 全开放模式,仅授权特定 IP/主机;

持久化凭证:重启后仍能保持授权状态(需配合密钥管理)。

与直接修改 /etc/X11/xinit/Xservers 或使用 xhost 相比,xauth 的优势在于:

| 特性 | xauth | xhost |

|———————|——————————–|—————————-|

| 安全性 | ️ 基于 Cookie 的加密机制 | 明文记录 IP 地址 |

| 粒度控制 | ️ 可精确到单个主机/用户组合 | 仅支持通配符级权限 |

| 持久化 | ️ 自动保存至 .Xauthority | 重启后失效 |

| 多因素认证支持 | ️ 可扩展至 GSSAPI/MIT-MAGIC等 | 无扩展能力 |

基础操作实战

查看当前授权列表

xauth list

输出示例:

localhost/unix:0 MIT-MAGIC-COOKIE-1 f3a7b8c9d... (cached)

example.com:0.0 MIT-MAGIC-COOKIE-1 abcdef123456 (active)字段说明:

- 第一列:目标地址格式为

[主机名]:[显示器号].[屏幕编号]; - 第二列:认证协议类型(默认为

MIT-MAGIC-COOKIE-1); - 第三列:动态生成的随机字符串(即实际使用的 Cookie);

- 括号内状态:

(active)表示正在使用,(cached)表示历史记录。

添加新授权条目

典型场景:允许 IP 168.1.100 的机器访问本机显示器 :0。

xauth add 192.168.1.100:0.0 MIT-MAGIC-COOKIE-1 $(mcookie)

️ 关键细节:

mcookie命令必须单独执行以生成新 Cookie,不可直接拼接字符串;- 若需指定自定义 Cookie,可用

echo "$RANDOM"替代$(mcookie); - 多次添加同一主机会自动覆盖旧条目。

删除危险授权

当发现异常条目时,立即执行:

xauth remove 可疑主机:显示器号.屏幕号

示例:清除所有来自 untrusted.org 的授权

xauth remove untrusted.org:.

批量导入/导出配置

适用于多设备同步场景:

# 导出当前所有有效授权到文件 xauth extract :~/backup_xauth.dat # 从备份文件恢复授权(需先清空原有授权) xauth merge < ~/backup_xauth.dat

️ 注意:merge 不会覆盖已有条目,建议先用 xauth remove 清理。

典型应用场景

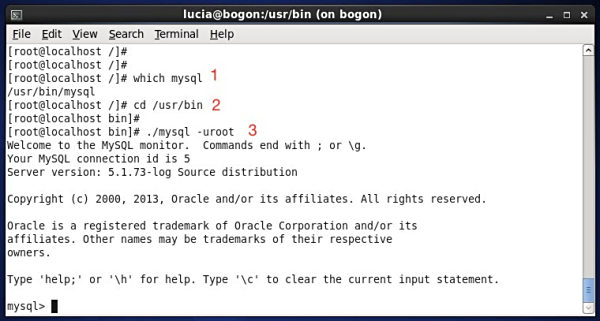

场景1:SSH 转发图形界面

# 本地执行(服务器端) xauth add $(hostname --ip-address):0.0 MIT-MAGIC-COOKIE-1 $(mcookie) # 客户端通过 SSH 连接并启用转发 ssh -X user@server "xeyes" # 测试能否弹出眼睛窗口

原理:SSH 会自动将 DISPLAY 环境变量设为 localhost:10.0,xauth 已预先授权该虚拟显示器。

场景2:局域网内多机协作

# 主机 A(IP: 192.168.1.5)执行 xauth add 192.168.1.6:0.0 MIT-MAGIC-COOKIE-1 $(mcookie) # 主机 B(IP: 192.168.1.6)执行相同命令反向授权 xauth add 192.168.1.5:0.0 MIT-MAGIC-COOKIE-1 $(mcookie)

安全建议:完成后用 xauth list | grep -vE '^localhost|^127.' 检查是否存在外部授权。

高级技巧与陷阱规避

| 操作 | 命令示例 | 风险提示 |

|---|---|---|

| 临时禁用所有外部授权 | xauth add :0.0 - |

会导致本地登录失败! |

| 限制单次会话有效期 | xauth add ... -timeout 3600 |

超时后需重新认证 |

| 强制使用 TLS 加密传输 | xauth add ... -tls |

需 OpenSSL 库支持 |

| 调试网络连通性 | telnet 目标主机 6000 |

确认 X11 端口是否可达 |

️ 常见错误排查:

- “Can’t connect to display…” → 检查

echo $DISPLAY是否正确; - “No such file or directory” → 确保

~/.Xauthority存在且属主为用户; - 权限拒绝 → 用

ls -l ~/.Xauthority查看文件权限应为600。

相关问答 FAQs

Q1: xauth 和 xhost 有什么区别?什么时候该用哪个?

A: xhost 是简单的黑白名单机制,适合快速测试;而 xauth 使用加密 Cookie,推荐生产环境使用。

- 正确做法:

xauth add client_ip:0.0 ... - 高风险:

xhost +client_ip(暴露完整 IP 且无加密)

Q2: 如果误删了 .Xauthority 文件怎么办?

A: 立即终止所有 X 进程并重启会话:

pkill -KILL xorg # 强制终止 X 服务器 startx # 重新启动图形界面

之后重新执行 xauth add 命令重建授权链,切勿手动编辑该