linux 如何安全删除文件

- Linux

- 2025-08-11

- 21

在 Linux 中,安全删除文件可使用

rm -i(交互式确认);若删目录及内容用

rm -ri;需强制删除时加

-f,但务必谨慎核对路径

在 Linux 系统中,文件删除操作具有不可逆性,一旦执行成功且未被后续写入覆盖,数据将永久丢失,掌握「安全删除」的核心在于建立严谨的操作规范、充分利用工具特性,并通过多重验证机制降低误操作风险,以下从基础命令解析、风险场景规避、进阶防护策略到应急处理方案展开详细说明。

核心命令深度解析:rm 的安全使用准则

基础语法与关键参数

| 参数 | 功能描述 | 安全等级 |

|---|---|---|

-i / --interactive |

删除前逐个询问确认(强制手动干预) | |

-f / --force |

忽略不存在的文件/目录,不提示错误 | ️高风险 |

-r / -R / --recursive |

递归删除目录及其子内容 | ️高风险 |

-v / --verbose |

显示详细删除过程(用于审计追踪) | |

--preserve-root |

禁止删除 根目录(防止超级权限下的致命错误) |

典型安全组合示例:

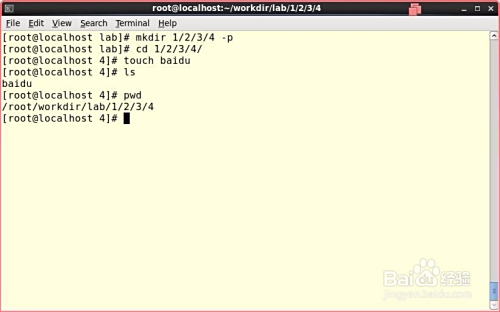

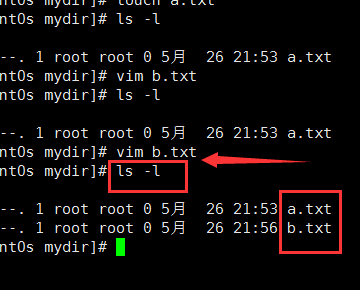

# 交互式删除单个文件(最安全模式) rm -i important_document.txt # 递归删除空目录(避免误删非空目录) rm -ri empty_directory/ # 批量删除特定扩展名文件(需严格校验路径) rm -i .log

高危操作警示区

绝对禁止的组合:rm -rf /

此命令会立即擦除整个根分区数据,导致系统崩溃且无法启动,即使拥有 root 权限也应极度谨慎。

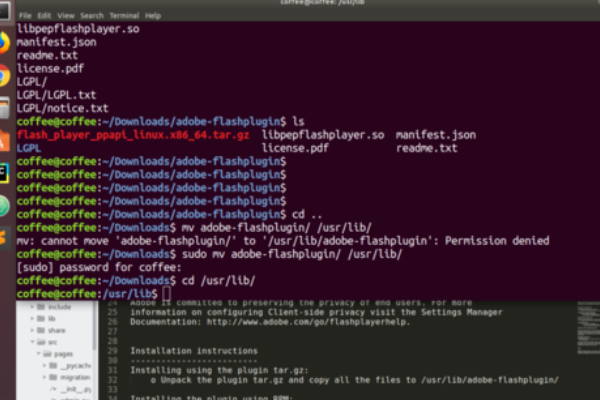

通配符陷阱:rm -rf 在当前目录执行时,若目录含空格或特殊字符会导致意外行为,建议改用 find 精准定位:

# 更安全的批量删除方式

find /path/to/dir -name ".tmp" -exec rm -i {} ;

分层防护策略体系

前置防御机制

| 防护层级 | 实施方法 | 优势 |

|---|---|---|

| 别名重命名 | 在 ~/.bashrc 中定义 alias rm='rm -i' |

默认开启交互模式 |

| PATH过滤 | 创建专用脚本目录并将 safe_rm 置于优先路径 |

隔离危险操作 |

| 权限控制 | 通过 chmod 限制敏感目录的写权限 |

阻断非授权删除 |

配置示例:

# 编辑 ~/.bashrc 添加以下内容 alias rm='rm -i' # 全局启用交互模式 alias dangerous_rm='/usr/bin/rm -rf' # 显式调用原始命令 source ~/.bashrc # 使配置生效

中间校验环节

三重确认流程:

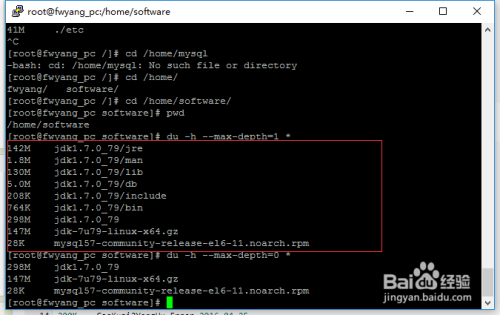

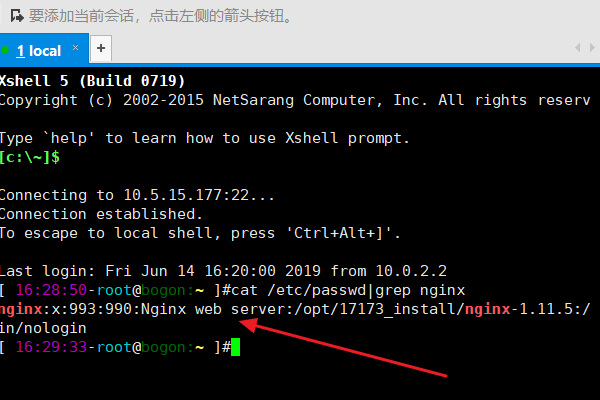

ls预检:ls -lhG /path/to/target查看文件属性及所属用户组stat验证:stat target_file确认 inode 号与预期一致echo模拟执行:echo rm -i {目标路径}观察终端输出是否符合预期

时间延迟策略:对重要文件采用「两步删除法」:

mv critical_data ~/Trash/ && sleep 7d && rm -rf ~/Trash/critical_data

后置保障措施

版本控制系统整合:对关键配置文件启用 etckeeper(基于 Git):

# 安装并初始化 etckeeper sudo apt install etckeeper sudo etckeeper init sudo etckeeper commit "Initial backup"

此后所有系统配置修改均可通过 etckeeper 回滚。

快照工具应用:使用 rsync 创建增量备份:

# 每日备份至外部存储 rsync -av --delete /important/data/ /backup/$(date +%Y%m%d)/

特殊场景解决方案

已被删除文件的紧急抢救

若发现误删且未被新数据覆盖,可尝试以下方法:

| 工具 | 适用场景 | 成功率 |

|——————–|———————————-|————–|

| extundelete | ext4/xfs 文件系统 | 较高 |

| testdisk | 多种文件系统支持 | 中等 |

| photorec | 图片/文档等二进制文件恢复 | 较低 |

操作示例:

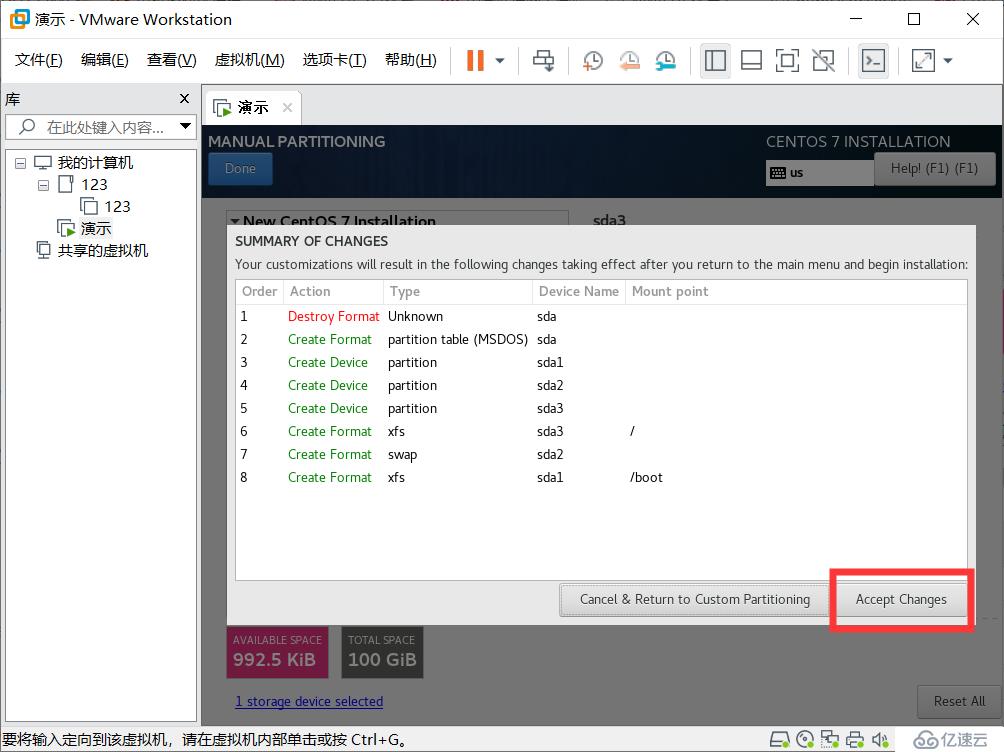

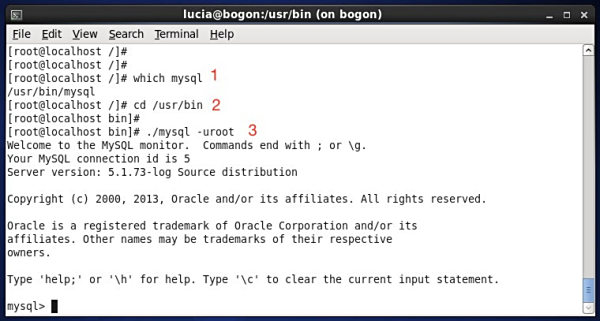

# 安装 extundelete(Debian/Ubuntu) sudo apt install extundelete # 卸载所在分区后执行恢复 sudo umount /dev/sda1 sudo extundelete /dev/sda1 --restore-all

只读挂载保护

对重要目录设置只读属性:

# 临时只读挂载 mount -o remount,ro /mount/point # 永久修改 fstab echo "/dev/sda1 /mnt/data ext4 defaults,ro 0 2" | sudo tee -a /etc/fstab

常见误区纠正表

| 错误认知 | 事实真相 | 风险等级 |

|---|---|---|

| “Shift+Delete 等同于彻底删除” | Linux 无回收站机制,所有删除均为直接释放 inode | |

| “清空垃圾桶即可释放空间” | Linux 没有图形化垃圾桶,rm 直接作用于磁盘 |

|

| “root 用户可以随意删除” | root 误删系统文件会导致系统瘫痪,需格外谨慎 | |

| “通配符总能精确匹配” | 会匹配隐藏文件(以 . 开头)和符号链接目标文件 |

相关问答 FAQs

Q1: 我不小心执行了 rm -rf / 现在系统无法启动怎么办?

A: 这是最严重的系统级误删,立即采取以下措施:

- 物理断电重启进入单用户模式(GRUB 引导界面按

c进入命令行) - 挂载系统分区:

mount -o remount,rw / - 从备份恢复:若有完整备份则直接还原;若无备份需重新安装系统后从磁盘镜像恢复(需专业数据恢复服务)。

- 预防措施:今后务必禁用

root账户的日常登录,改用sudo提权。

Q2: 如何彻底删除敏感文件使其无法被恢复?

A: 常规 rm 仅解除索引并未覆盖数据,推荐使用以下任一方法:

# 方法1: shred 工具(需安装 coreutils) shred -u -z -n 3 sensitive.txt # -n指定覆盖次数,-u截断文件,-z填充零 # 方法2: dd命令覆盖(适用于整个分区) dd if=/dev/zero of=/dev/sda bs=4M conv=notrunc status=progress

注意:完全擦除需消耗大量时间,且对固态硬盘(SSD)效果有限(因磨损均衡算法)。