上一篇

linux如何实现外网访问内网

- Linux

- 2025-08-11

- 21

Linux可通过NAT/端口转发实现外网访内网,使用

iptables或

firewalld配置规则,将公网端口映射至内网服务,并开放对应

基础概念与前置条件

核心术语定义

| 术语 | 说明 |

|---|---|

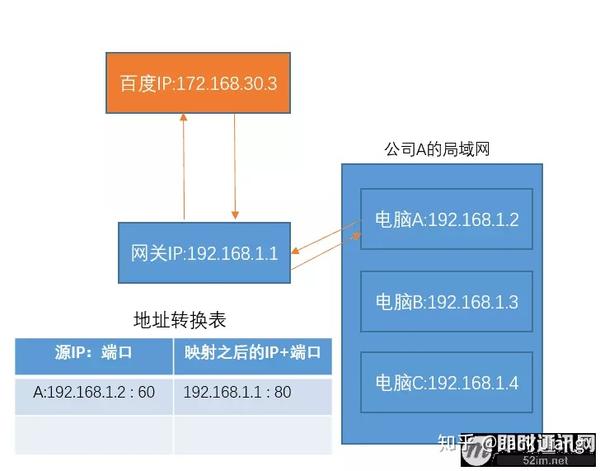

| NAT | 网络地址转换,将私有IP映射到公有IP |

| PAT | 端口地址转换,多台设备共享单一公网IP的不同端口 |

| DMZ | 非军事区,用于放置需对外提供服务的设备 |

| 反向代理 | 接收外部请求并转发至内部服务的中间层 |

| SSH隧道 | 基于加密通道的安全数据传输方式 |

必要准备

公网IP资源:需拥有固定或动态解析的公网IP(可通过运营商申请)

Linux发行版兼容性:主流发行版(Ubuntu/CentOS/Debian)均支持相关配置

权限管理:需root权限执行系统级配置变更

域名绑定(可选):建议为服务注册域名便于记忆和管理

主流实现方案详解

▶ 方案一:基于iptables的端口映射(经典方案)

适用场景:临时测试、简单服务暴露

操作步骤:

- 查看当前NAT规则:

iptables -t nat -L -n -v - 添加DNAT规则(目标网络地址转换):

iptables -A PREROUTING -t nat -i eth0 -p tcp --dport 8080 -j DNAT --to-destination 192.168.1.100:80

- 添加SNAT规则(源地址转换):

iptables -A POSTROUTING -t nat -o eth0 -j MASQUERADE

- 保存规则持久化(不同发行版命令不同):

- Ubuntu/Debian:

iptables-save > /etc/iptables/rules.v4 - CentOS/RHEL:

service iptables save

- Ubuntu/Debian:

优缺点分析:

| 优点 | 缺点 |

|———————|——————————-|

| 配置灵活度高 | 规则管理复杂易出错 |

| 支持复杂协议转换 | 重启后规则丢失(需手动恢复) |

| 无需额外软件依赖 | 调试难度较大 |

▶ 方案二:firewalld图形化配置(推荐新手)

适用场景:生产环境长期运行、可视化管理需求

操作流程:

- 启动服务并设置为开机自启:

systemctl start firewalld && systemctl enable firewalld

- 创建新的masquerade规则:

firewall-cmd --permanent --add-masquerade

- 添加端口转发规则:

firewall-cmd --permanent --add-forward-port=port=8080:proto=tcp:toport=80:toaddr=192.168.1.100

- 重载配置生效:

firewall-cmd --reload

验证方法:

firewall-cmd --list-all | grep 'forward-port' # 应显示类似 "8080:tcp -> 80:tcp [192.168.1.100]"

▶ 方案三:Nginx反向代理(Web服务专用)

适用场景:HTTP/HTTPS服务对外发布、负载均衡需求

典型配置示例(/etc/nginx/conf.d/proxy.conf):

server {

listen 80;

server_name example.com;

location / {

proxy_pass http://192.168.1.100:8080;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

}

}

优势特性:

- SSL终止能力(可在反向代理层统一处理HTTPS)

- 访问日志集中管理

- 支持健康检查和故障转移

▶ 方案四:SSH动态端口转发(应急方案)

适用场景:快速建立加密通道、绕过防火墙限制

命令示例:

# 本地监听8080端口 → 跳转至内网服务器80端口 ssh -L 8080:localhost:80 user@gateway_server

工作原理:

- 建立SSH加密隧道

- 所有发往本地8080端口的流量自动加密传输至网关服务器

- 网关服务器将解密后的流量转发至内网目标服务

高级配置技巧

动态DNS集成(应对IP变动)

当公网IP为动态分配时,建议配合以下工具实现自动更新:

| 工具名称 | 特点 | 典型服务商 |

|—————-|——————————-|——————|

| DuckDNS | 免费套餐+API接口 | duckdns.org |

| Cloudflare | CDN加速+DNSSEC支持 | cloudflare.com |

| Dynu | 企业级监控报警功能 | dyna.net |

配置示例(使用ddclient):

# 安装依赖 apt install ddclient -y # 编辑配置文件 /etc/ddclient/ddclient.conf protocol=dyndns2 use=web, web=checkip, web=update server=members.dyndns.org login=yourusername password='yourpassword' example.com

多因素认证增强安全

对于敏感服务,建议叠加以下防护措施:

- TCP包装器:

hosts.allow+hosts.deny控制访问源 - Fail2ban:自动封禁暴力破解尝试

- GeoIP过滤:阻止高风险地区访问

- 速率限制:通过

ufw或mod_evasive模块实现

常见错误排查指南

| 现象 | 可能原因 | 解决方案 |

|---|---|---|

| 外网无法连接内网服务 | 防火墙未放行相关端口 | firewall-cmd --list-all检查 |

| 内网能访问但外网不行 | NAT规则顺序错误 | 调整PREROUTING链优先级 |

| 间歇性断连 | 状态超时未刷新 | 减小keepalive间隔时间 |

| HTTPS证书警告 | 域名与证书不匹配 | 申请通配符证书或修正CN字段 |

| SSH隧道突然中断 | MTU值过大导致分片失败 | ifconfig调整MTU为1400 |

安全最佳实践

️ 重要原则:最小权限原则 + 深度防御体系

- 端口白名单:仅开放必要端口(如80/443),禁用默认RPC端口

- 协议隔离:禁止明文传输敏感数据(强制HTTPS/TLS)

- 日志审计:开启

syslog记录NAT转换日志 - 定期扫描:使用

nmap检测暴露面,lynis进行安全基线检查 - 备份机制:导出防火墙规则并离线存储

相关问答FAQs

Q1: 为什么按照教程配置后外网仍然无法访问内网服务?

A: 请按以下顺序排查:

- 确认公网IP已被正确解析(

dig +short yourdomain.com) - 检查防火墙规则是否生效(

iptables -L -n -v或firewall-cmd --list-all) - 验证内网服务是否正常监听(

netstat -tulnp | grep <port>) - 测试本地环回接口连通性(

curl http://localhost:<internal_port>) - 检查云服务商安全组/实例安全组是否放行对应端口

- 尝试临时关闭SELinux验证是否是其拦截(

setenforce 0)

Q2: 如何限制只有特定IP才能通过外网访问内网服务?

A: 可通过两种方式实现:

- 防火墙源地址限制(以firewalld为例):

firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="1.2.3.4" port protocol=tcp port=8080 accept'

- Nginx访问控制(在location块添加):

allow 1.2.3.4; deny all;

- TCP包装器方案(修改/etc/hosts.allow):

sshd: 1.2.3.4 .example.com

同时设置默认拒绝策略:

echo "sshd: ALL : DENY" >> /etc/hosts.deny