上一篇

linux版如何下载文件夹在哪里设置密码

- Linux

- 2025-08-11

- 41

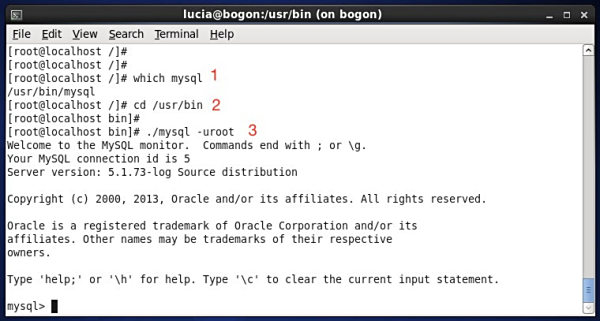

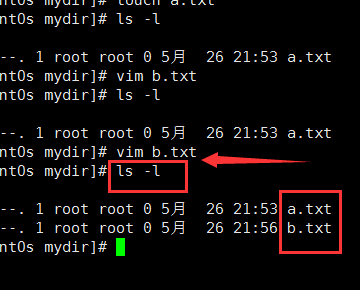

Linux下可先用

zip -e 文件名.zip 文件夹加密压缩(首次输入密码),解压时需密码;或用

gpg加密文件夹,

gpg --symmetric 文件名.tar.gz 文件夹,操作均需终端完成

在Linux系统中对文件夹进行密码保护的核心逻辑是通过加密技术实现访问控制,以下是四种主流解决方案的完整操作指南,涵盖不同使用场景和技术层级的需求:

基于GPG+TAR的标准加密方案(推荐新手)

核心原理

通过GNU Privacy Guard (GPG) 生成非对称密钥对,配合TAR归档工具实现双重保障:既压缩又加密,接收方需同时拥有解密密钥才能访问内容。

| 步骤 | 命令示例 | 说明 |

|---|---|---|

| 1️⃣ 生成密钥对 | gpg --full-generate-key |

按提示设置用户ID和密码(建议选择RSA+RSA算法) |

| 2️⃣ 创建加密包 | tar -czvf myfolder/ | gpg --encrypt -r YOUR_KEY_EMAIL -o myfolder.tar.gz.gpg |

实时压缩并加密,保留原始目录结构 |

| 3️⃣ 解密流程 | gpg --decrypt myfolder.tar.gz.gpg | tar -xzvf - |

需输入私钥密码才能解压 |

| ️ 关键注意 | 务必备份~/.gnupg/pubring.kbx文件,丢失将导致永久无法解密 |

高级技巧

- 批量处理:编写shell脚本自动处理多个文件夹

- 密钥分发:通过

gpg --armor --export [keyid]导出公钥供他人加密 - 时效控制:可设置密钥过期时间(编辑

~/.gnupg/gpg.conf添加expire-date)

VeraCrypt图形化加密容器(适合普通用户)

优势对比

| 特性 | VeraCrypt | 传统加密方式 |

|---|---|---|

| 抗暴力破解 | ️ 隐藏卷+伪装分区 | 仅基础加密 |

| 跨平台支持 | ️ Windows/Mac/Linux | ⏳ Linux专属 |

| 操作难度 | ||

| 最大容量 | 15EB | 受文件系统限制 |

️ 操作流程

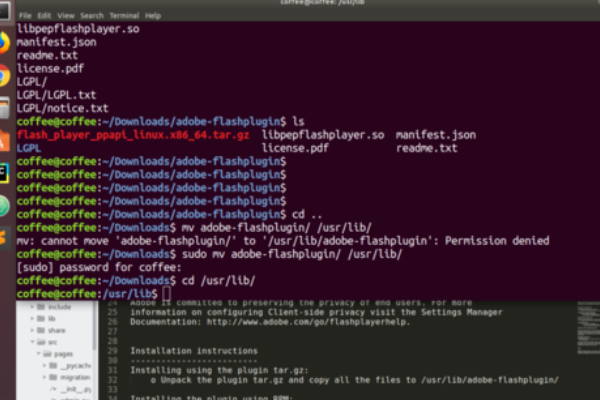

- 下载安装:官网下载

.deb/.rpm包,执行sudo dpkg -i veracrypt.deb - 新建容器:

- 启动程序 → “Create Volume”

- 选择”Encryption algorithm”为AES-Twofish-Serpent三重加密

- 设置密码强度≥20位(建议混合大小写+符号)

- 挂载使用:双击生成的

.hdf文件,输入密码后会挂载为虚拟磁盘 - 数据迁移:将需加密的文件夹拖入虚拟磁盘窗口即可

安全警示

- 禁止直接修改容器文件名/扩展名

- 卸载前必须点击托盘图标安全弹出

- 定期更新软件版本(每月检查官网更新)

ZIP格式带密码压缩(应急方案)

适用场景

临时传输敏感文件,不追求高强度加密的场景,注意:此方法无法抵抗字典攻击。

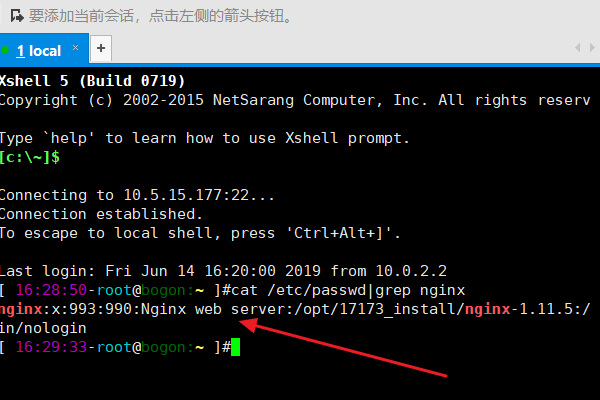

# 安装unzip工具(若未预装) sudo apt install zip unzip # 创建带密码的ZIP包 zip -P your_password myfolder.zip myfolder/ # 验证解压(测试用) unzip myfolder.zip # 会提示输入密码

️ 局限性说明

- ZIP格式本身不支持真正的强加密,仅适合低风险场景

- 密码以明文存储在元数据中,可通过二进制查看器提取

- 最大支持4GB单个文件(超过需改用7z格式)

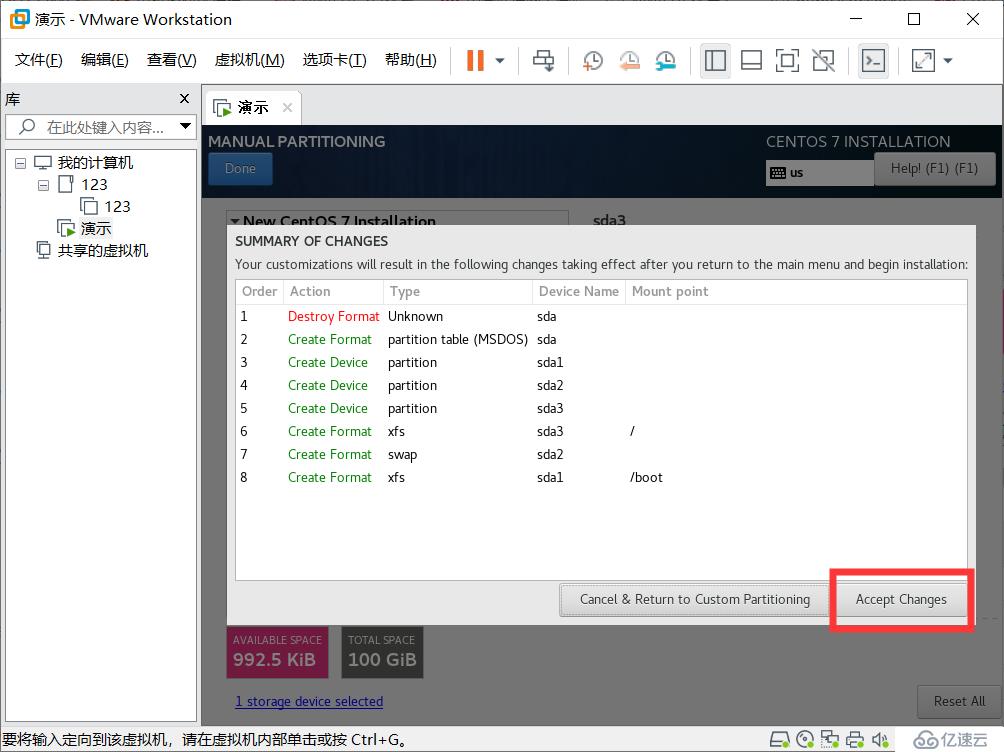

系统级加密方案(企业级需求)

eCryptfs集成方案

适用于长期存储敏感数据的服务器环境,可直接挂载加密文件系统。

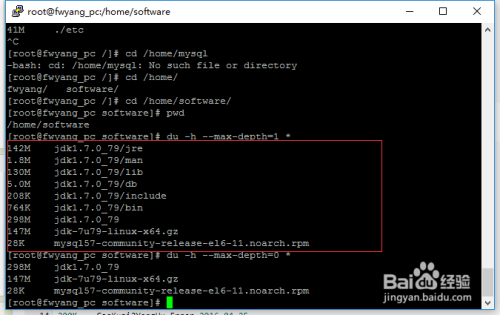

# 安装依赖 sudo apt install ecryptfs-utils # 创建加密挂载点 mkdir ~/SecureData sudo mount -t ecryptfs /home/user/SecureData /mnt/securedata # 首次挂载设置密码 echo "user:pass" | sudo mount -t ecryptfs /home/user/SecureData /mnt/securedata # 后续挂载命令 sudo mount -t ecryptfs /home/user/SecureData /mnt/securedata

管理要点

- 修改

/etc/fstab实现开机自动挂载:/home/user/SecureData /mnt/securedata ecryptfs defaults 0 0 - 定期轮换加密密钥(

sudo ecryptfs-migrate-home -u user) - 监控日志(

journalctl -u ecryptfs)防范暴力破解尝试

方案选型对照表

| 方案 | 安全性等级 | 易用性 | 适用场景 | 最大缺陷 |

|---|---|---|---|---|

| GPG+TAR | 开发者/技术文档 | 需要记忆复杂命令 | ||

| VeraCrypt | 个人隐私/移动存储 | 容器文件易被识别 | ||

| ZIP带密码 | 临时文件传输 | 弱加密算法 | ||

| eCryptfs | 服务器/长期存储 | 依赖系统级配置 |

相关问答FAQs

Q1: 忘记GPG加密的密码怎么办?

A: 原则上不可恢复,唯一补救措施是找到当初生成密钥时的应急恢复短语(若设置了),否则数据将永久丢失,建议立即执行以下操作防止进一步损失:

- 停止所有涉及该密钥的操作

- 使用新密钥重新加密重要数据

- 彻底擦除旧密钥残留(

gpg --delete-secret-keys [keyid])

Q2: VeraCrypt容器在不同Linux发行版间能否通用?

A: 完全兼容,只要目标系统安装了对应版本的VeraCrypt客户端,且容器文件未损坏,即可正常挂载,特别注意两点:

- 确保两端使用的VeraCrypt版本相同(主版本号一致即可)

- 避免在容器内存储绝对路径引用的文件(如`/etc