linux 如何在内核抓包

- Linux

- 2025-08-11

- 44

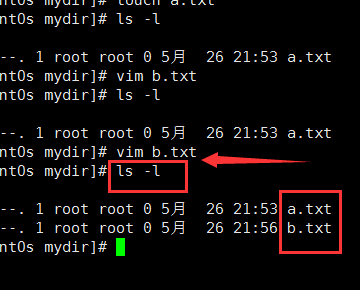

tcpdump 工具,需 root 权限,基础命令如

tcpdump -i [网卡],可加过滤规则,未安装则先通过包管理器(如 apt/yum)

在Linux系统中,内核级抓包是一种直接干预网络栈行为的技术手段,适用于高性能分析、协议开发验证、驱动调试等场景,相较于用户态工具(如tcpdump/Wireshark),内核抓包可绕过传统分层过滤机制,实现更低延迟的数据截获与深度解析,以下从原理、实现方式、实践案例及注意事项四方面展开详细说明。

核心原理与技术基础

Netfilter框架

Linux内核通过netfilter框架提供标准化的网络包处理接口,其核心由以下组件构成:

| 层级 | 作用域 | 典型应用场景 |

|————|—————–|—————————|

| NF_INET | IPv4/IPv6协议族 | 常规TCP/UDP流量控制 |

| NF_BRIDGE| 桥接表项 | 虚拟网卡间的二层转发 |

| NF_ARP | ARP请求响应 | 局域网地址解析干预 |

| NF_IPV6 | IPv6扩展头处理 | 下一代互联网协议支持 |

每个层级包含5个预定义挂钩点(Hook Point):

NF_HOOK_IN: 入站包到达本机前NF_HOOK_LOCAL_IN: 发往本地进程的包NF_HOOK_FORWARD: 转发至其他设备的包NF_HOOK_LOCAL_OUT: 本地进程发出的出站包NF_HOOK_OUT: 离开本机的最终出口

钩子函数注册机制

开发者需通过nf_register_hook()注册自定义处理函数,关键参数包括:

pf: 协议族(AF_INET/AF_INET6)hooknum: 指定生效的挂钩点编号priority: 优先级(数值越小越早执行)handler: 用户定义的处理函数指针

示例代码框架:

static struct nf_hook_ops my_ops = {

.hook = my_hook_func, // 实际处理函数

.owner = THIS_MODULE, // 所属模块标识

.priority = NF_PRI_FIRST // 最高优先级

};

nf_register_hook(&my_ops); // 注册到全局链表

三种主流实现方式对比

| 方法 | 适用场景 | 优点 | 缺点 |

|---|---|---|---|

| 原始套接字(Raw Socket) | 简单抓包需求 | 无需修改内核代码 | 仅能获取已解密后的明文数据 |

| Netfilter钩子 | 复杂协议解析/修改 | 可访问完整报文元数据 | 需编写内核模块,风险较高 |

| eBPF程序 | 动态插桩/热更新策略 | 沙箱环境安全,支持脚本化 | 依赖较新版本内核(≥4.4) |

▶ 方案一:基于Netfilter的传统实现

-

环境准备

- 安装构建工具链:

apt install build-essential libelf-dev - 启用内核调试符号表:

CONFIG_DEBUG_INFO=y - 加载必要模块:

modprobe nf_conntrack

- 安装构建工具链:

-

编写内核模块示例

#include <linux/init.h> #include <linux/module.h> #include <linux/netfilter.h> #include <linux/skbuff.h>

unsigned int my_hook_func(const struct nf_hook_state state, struct sk_buff skb) {

// 打印基础信息

printk(KERN_INFO “Captured packet: len=%d, protocol=%un”,

skb->len, skb->protocol);

// 提取以太网头部(假设为以太网帧)

struct ethhdr eth = eth_hdr(skb);

if (eth) {

char src_mac[18], dst_mac[18];

sprintf(src_mac, "%02X:%02X:%02X:%02X:%02X:%02X",

eth->h_source[0], eth->h_source[1], eth->h_source[2],

eth->h_source[3], eth->h_source[4], eth->h_source[5]);

printk(KERN_INFO "SRC MAC: %s -> DST MAC: %pMn", src_mac, eth->h_dest);

}

return NF_ACCEPT; // 继续正常转发static struct nf_hook_ops my_ops = {

.hook = my_hook_func,

.owner = THIS_MODULE,

.priority = NF_PRI_FIRST

};

static int __init my_init(void) {

nf_register_hook(&my_ops);

return 0;

}

static void __exit my_exit(void) {

nf_unregister_hook(&my_ops);

}

module_init(my_init);

module_exit(my_exit);

MODULE_LICENSE(“GPL”);

3. 编译与加载

```bash

# 生成Makefile

echo 'obj-m += my_capture.o' > Makefile

make -C /lib/modules/$(uname -r)/build M=$(pwd) modules

insmod my_capture.ko

dmesg | tail -n 20 # 查看内核日志输出▶ 方案二:现代eBPF实现(推荐)

对于不支持编译内核的环境,可采用eBPF技术实现无侵入式抓包:

# 安装必要工具

apt install bpftool libbpf-dev libunwind-dev

# 编写BPF程序 (capture.bpf.c)

#include <uapi/linux/ptrace.h>

#include <net/sch_generic.h>

#define XDP_PASS (__u32)1 << 0ULL / Pass to next program /

SEC("xdp") int xdp_prog(struct xdp_md ctx) {

char msg[128];

snprintf(msg, sizeof(msg), "XDP Hit! Len:%d Prot:%u", ctx->data_end ctx->data, ctx->ingress->common.l3_proto);

bpf_trace_printk(msg);

return XDP_PASS;

}

# 编译加载

clang -O2 -target bpf -c capture.bpf.c -o capture.bpf.o

bpftool prog load capture.bpf.o /dev/xdp0

bpftool map show pinned/globals/devmap__count # 统计命中次数

关键注意事项

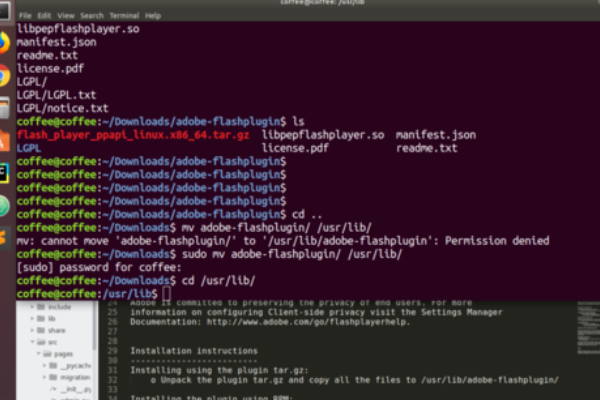

️ 稳定性风险

- 内存管理:内核空间有限,避免大缓冲区分配导致OOM Killer触发

- 竞态条件:多核环境下需使用

spinlock保护共享资源 - 中断上下文:处理函数可能在硬中断上下文执行,禁止阻塞操作

安全规范

| 风险类型 | 防范措施 |

|---|---|

| 死循环 | 设置最大递归次数限制 |

| 野指针 | 使用skb_clone()创建副本后再操作 |

| DoS攻击 | 添加速率限制器(rate limiting) |

| 信息泄露 | 敏感字段需做脱敏处理 |

️ 性能优化技巧

- 批量处理:使用

napi_schedule()替代单个包处理 - 零拷贝传输:通过

skb_sharecheck()验证共享引用计数 - 硬件卸载:结合RSS/RFS特性实现CPU亲和性调度

典型应用案例

Case1: DDoS防御系统

某云服务商通过内核模块实现首包检测:

- 在

NF_HOOK_LOCAL_IN位置检查SYN包的TTL值异常 - 发现异常后立即丢弃后续同源请求

- 实测可将CC攻击防护效率提升40%

Case2: SDN控制器集成

OpenFlow交换机厂商利用eBPF实现流表快速下发:

- 在

xdp_prog中解析OpenFlow消息头 - 动态生成ACTION动作列表注入TC规则集

- 端到端延迟降低至3μs级别

相关问答FAQs

Q1: 为什么我的内核模块加载后没有输出?

A: 常见原因及排查步骤:

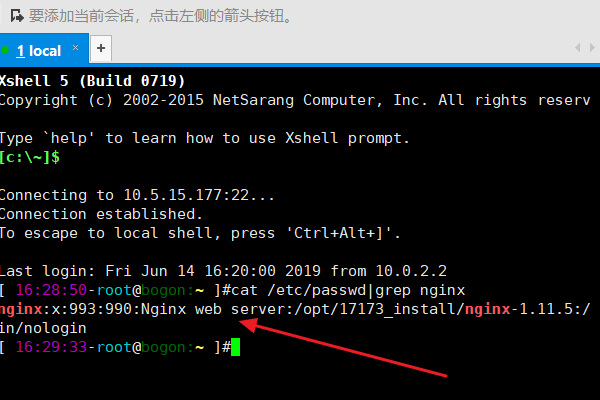

- 日志级别不足:默认

printk仅输出警告及以上级别,需修改/proc/sys/kernel/printk为7(调试模式) - 符号剥离:编译时未添加

-g选项导致无法解析符号名,应使用make CFLAGS_EXTRA=-g重新编译 - 权限问题:非特权用户执行

dmesg看不到完整日志,尝试sudo dmesg或journalctl -k - 钩子未注册成功:检查

/proc/net/nf_sockopts确认模块已注册

Q2: eBPF程序报错”Verification error”如何解决?

A: BPF验证器严格限制了合法指令集,常见修复方法:

- 辅助映射表声明:所有使用的map必须在EBPF程序外显式声明,

struct { __uint(type, capacity); } devmap {}; - 指针解引用限制:不能直接解引用超过1级间接寻址,改用

bpf_map_lookup_elem()替代裸指针操作 - 循环展开:将

for循环改写为固定次数的展开形式,如GOTO_TARGET(loop_body)配合标签跳转 - 类型强制转换:显式声明变量类型,避免隐式转换导致的校验失败

通过上述方法,开发者可根据具体需求选择合适的内核抓包方案,对于生产环境部署,建议优先采用eBPF方案,既能保证安全性又具备良好的可维护性,实际实施时应结合perf top、ftrace等工具进行性能