java 中key文件怎么打开方式

- 后端开发

- 2025-08-11

- 25

keytool -list -keystore yourfile.jks命令查看,需输入密码;编程则用

在 Java 生态体系中,.key 文件通常指 密钥库(KeyStore) 文件,它是一种用于存储加密密钥、数字证书链及信任锚(Trusted Anchors)的标准格式,这类文件广泛应用于 SSL/TLS 通信、身份认证、数据签名等安全场景,以下是围绕 “Java 中如何打开 .key 文件” 的完整解析,涵盖核心概念、操作方法、代码示例及常见问题。

理解 .key 文件的本质与常见类型

核心定义

- 功能定位:

.key文件本质是KeyStore容器,可视为“数字资产保险柜”,用于集中管理以下三类关键材料:

私密密钥(Private Key):非对称加密中的私钥,需严格保密;

X.509 证书(Certificate):由 CA 签发的身份凭证;

证书链(Certificate Chain):从终端实体证书到根证书的信任链路。 - 典型用途:HTTPS 协议配置(如 Tomcat/Nginx)、JWT 签名验证、客户端双向认证(mTLS)、代码签名等。

主流格式对比

| 扩展名 | 全称 | 特点 |

|---|---|---|

.jks |

Java KeyStore | 默认格式,二进制编码,仅支持 Java 原生工具操作 |

.p12 |

PKCS#12 | 跨平台标准,可存储完整证书链+私钥,常用于浏览器导出 |

.pfx |

同 PKCS#12 | Windows/IE 常用扩展名,与 .p12 功能一致 |

.pem |

Privacy Enhanced Mail | 文本格式,单存证书或私钥(需配合 .crt/.cer),非完整 KeyStore |

注:本文聚焦

.jks(最常用)和.p12(跨平台)两种格式的操作。

打开 .key 文件的三大途径

途径 1:通过 keytool 命令行工具(推荐)

keytool 是 JDK 自带的密钥管理工具,位于 JAVA_HOME/bin 目录下,支持查看、修改、导出 KeyStore 内容。

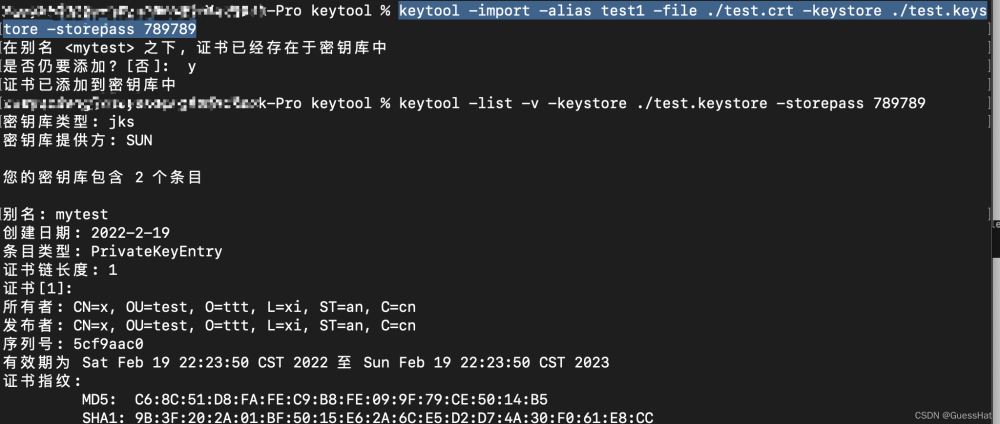

① 查看 KeyStore 基本信息

# 语法:keytool -list [选项] <密钥库文件> keytool -list -v -keystore server.jks # 交互式输入密码后,输出示例: Entry type: PrivateKeyEntry Alias name: tomcat Creation date: Mar 15, 2024 Entry date: Mar 15, 2024 Last modified date: Apr 20, 2024 ...(省略中间指纹信息)...

- 关键参数:

-v:显示详细信息(含证书有效期、算法等);-alias <别名>:指定特定条目(如-alias tomcat);-storetype <类型>:非默认格式时需显式声明(如-storetype pkcs12)。

② 查看某条记录的详细证书信息

keytool -list -v -keystore server.jks -alias tomcat # 额外输出该条目的证书详情(Issuer、Subject、Serial Number 等)。

③ 导出指定别名的证书+私钥到新文件

# 导出为 PKCS#12 格式(兼容 OpenSSL) keytool -exportkey -alias tomcat -file tomcat.p12 -keystore server.jks # 提示输入密码后,生成包含私钥和证书的 .p12 文件。

④ 导入外部证书到现有 KeyStore

# 将 external.crt 导入到 newtrust 信任库(新增别名) keytool -importcert -alias newtrust -file external.crt -keystore cacerts.jks # 若目标别名已存在,需先删除或更换别名。

警示:执行写操作前务必备份原文件!误删条目可能导致服务不可用。

途径 2:通过 Java 代码编程读取(生产环境常用)

当需要在应用内动态加载 KeyStore 时(如 HTTPS 客户端初始化),需使用 java.security.KeyStore API,以下是完整示例:

import java.security.KeyStore;

import java.io.FileInputStream;

import java.security.PrivateKey;

import java.security.PublicKey;

import java.security.cert.X509Certificate;

public class KeyStoreReader {

public static void main(String[] args) throws Exception {

String keystorePath = "server.jks"; // KeyStore 文件路径

String password = "changeit"; // KeyStore 密码(实际应从环境变量读取)

String alias = "tomcat"; // 目标条目别名

// 1. 加载 KeyStore 实例(自动识别 JKS/PKCS12)

KeyStore ks = KeyStore.getInstance(KeyStore.getDefaultType());

try (FileInputStream fis = new FileInputStream(keystorePath)) {

ks.load(fis, password.toCharArray()); // 加载文件并验证密码

}

// 2. 获取指定别名的条目

if (!ks.containsAlias(alias)) {

throw new IllegalArgumentException("Alias '" + alias + "' not found!");

}

KeyStore.PrivateKeyEntry entry = (KeyStore.PrivateKeyEntry) ks.getEntry(alias, null);

// 3. 提取关键组件

PrivateKey privateKey = entry.getPrivateKey();

X509Certificate certificate = (X509Certificate) entry.getCertificate();

PublicKey publicKey = certificate.getPublicKey();

// 4. 打印关键信息(实际生产应记录日志而非控制台输出)

System.out.println("SubjectDN: " + certificate.getSubjectX500Principal());

System.out.println("IssuerDN: " + certificate.getIssuerX500Principal());

System.out.println("Not After: " + certificate.getNotAfter());

System.out.println("Algorithm: " + privateKey.getAlgorithm());

}

}

代码要点说明:

- 类型推断:

KeyStore.getDefaultType()优先返回 JKS,若文件实际为 PKCS#12,需改为"PKCS12"; - 密码安全:严禁硬编码密码,建议通过

System.getenv("KEYSTORE_PASS")从环境变量获取; - 异常处理:需捕获

NoSuchAlgorithmException(不支持的算法)、UnrecoverableKeyException(密码错误)等; - 性能优化:频繁读取大文件时,可考虑缓存

FileInputStream。

途径 3:借助图形化工具(适合快速查验)

对于初学者或临时调试,以下工具提供可视化界面:

| 工具名称 | 所属平台 | 功能特点 |

|—————-|—————-|——————————————–|

| KeyStore Explorer | Windows | 独立软件,支持拖拽查看证书链、导出 PEM |

| Portecle | 跨平台(Java) | 开源工具,可直接编辑 KeyStore 条目 |

| OpenSSL | Linux/macOS | 命令行工具,通过 openssl pkcs12 -info ... 解析 |

常见问题排查指南

Q1:keytool 报错 “no such algorithm” 怎么办?

原因:KeyStore 使用的加密算法未被当前 JVM 支持(如旧版 JVM 不支持 ECC 算法)。

解决方案:升级 JVM 至 8u161+(支持 ECC),或更换为 RSA 算法生成的新 KeyStore。

Q2:代码加载 KeyStore 时报 “wrong password” 但手动输入正确?

原因:代码中传递的密码包含隐藏字符(如换行符),或文件被加密两次(嵌套密码)。

解决方案:使用十六进制编辑器检查文件头部是否有额外加密标记;确认密码字符串无多余空格/换行。

Q3:如何确认 KeyStore 中的私钥是否有效?

方法:通过代码尝试用私钥对随机数据签名,再用公钥验签,示例:

Signature signature = Signature.getInstance("SHA256withRSA");

signature.initSign(privateKey);

byte[] data = "test data".getBytes();

signature.update(data);

byte[] signBytes = signature.sign(); // 无异常则私钥可用

最佳实践建议

- 权限控制:KeyStore 文件应设置严格的文件权限(如

chmod 600 server.jks),避免其他用户读取; - 版本管理:每次变更 KeyStore 后,同步更新应用配置并重启服务;

- 轮换策略:定期更换过期证书(建议提前 30 天),私钥泄露时立即作废并重新生成;

- 审计日志:记录所有 KeyStore 操作(如

keytool命令历史),便于追溯安全问题。

相关问答 FAQs

Q1:能否直接双击打开 .jks 文件?

答:不能。.jks 是二进制格式,无默认关联程序,需通过 keytool 或编程方式查看内容,若需可视化,可先导出为 .p12 再用 KeyStore Explorer 打开。

Q2:为什么有时 keytool 能打开文件但代码报错?

答:可能原因有两个:① 代码指定的 KeyStore 类型与文件实际类型不一致(如文件是 PKCS#12 但代码用了 JKS);② 代码读取的文件路径错误(相对路径与工作目录不一致),可通过 keytool -printcert -storetype pkcs12 测试文件类型,并在代码中显式指定 `KeyStore.getInstance