linux中如何提高权限

- Linux

- 2025-08-07

- 19

sudo 执行命令;

su - 切换至 root;

chmod 修改文件权限;将用户添加至 wheel/sudoers 组;通过

visudo

基础权限体系认知

Linux采用三元组权限模型(Owner/Group/Others),每类主体包含rwx三种权限:

| 权限类型 | 含义 | 数值表示 | 符号表示 |

|———-|————|———-|———-|

| r | 读取 | 4 | u/g/o+r |

| w | 写入 | 2 | u/g/o+w |

| x | 执行 | 1 | u/g/o+x |

核心命令速查表

| 功能 | 命令示例 | 说明 |

|---|---|---|

| 查看文件权限 | ls -l filename |

首列显示权限字符串,后接硬链接数、所有者、所属组等信息 |

| 修改文件权限 | chmod 755 script.sh |

数字模式:所有者全权,组/其他可读+执行 |

chmod u+rwx,go+rx file |

符号模式:精确控制三类主体的权限 | |

| 变更所有者 | chown root:wheel config.conf |

同时指定新所有者和新所属组 |

| 变更所属组 | chgrp developers project/ |

仅修改文件/目录的所属组 |

| 递归修改子项权限 | chmod -R 770 /var/log/ |

对目录及其子项批量修改权限 |

分场景权限提升方案

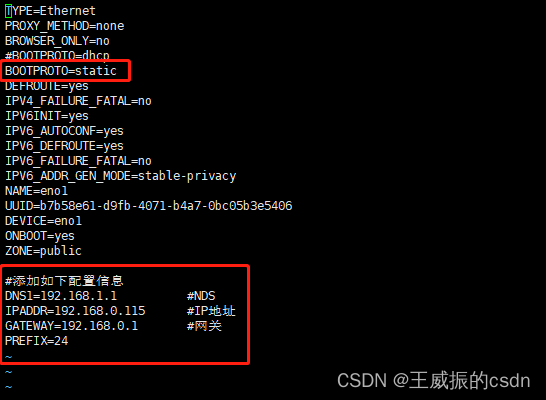

场景1:临时获取超级用户权限

️ 风险提示:直接使用su或sudo su需极度谨慎,错误操作可能导致系统崩溃。

# 切换至root用户(需输入当前用户密码) sudo -i # 推荐方式,保留环境变量 # 或指定单个命令以root执行 sudo apt update && sudo apt upgrade -y

最佳实践:通过/etc/sudoers配置文件精细化控制用户可执行的命令范围。

场景2:赋予普通用户特定权限

适用于开发环境调试、服务启动等场景:

# 给用户bob授予/dev/ttyUSB0设备的读写权限 sudo setfacl -m u:bob:rw /dev/ttyUSB0 # 验证生效结果 getfacl /dev/ttyUSB0 # 输出应包含user::bob:rw条目

替代方案:创建专用设备组并将用户加入该组:

sudo groupadd dialout sudo usermod -aG dialout bob

场景3:自动化脚本权限配置

典型问题:./myscript.sh: permission denied的解决方案:

# 三步法解决脚本执行权限问题 chmod +x myscript.sh # 添加执行权限 chown myuser:mygroup myscript.sh # 确保归属正确 # 若涉及敏感操作,建议通过sudo包装执行 echo '#!/bin/bash' > myscript.sh echo 'sudo true' >> myscript.sh # 内部调用sudo需注意安全性 chmod 700 myscript.sh # 仅所有者可读写执行

特殊权限机制深度解析

SetUID/SetGID/Sticky Bit

| 特性 | 二进制位位置 | 作用场景 | 典型应用案例 |

|---|---|---|---|

| SetUID | 第4位 | 以文件属主身份执行 | passwd命令 |

| SetGID | 第5位 | 以文件属组身份执行 | 共享目录自动继承组属性 |

| Sticky Bit | 第7位 | 限制非属主用户删除/重命名 | /tmp, /var/tmp目录 |

实战示例:编译自定义带SUID的程序

# 编写C程序并编译

echo 'int main() { setuid(0); system("/bin/bash"); return 0; }' > exploit.c

gcc exploit.c -o exploit

# 设置SUID位(危险操作!仅限测试环境)

sudo chmod u+s exploit

# 验证效果:普通用户执行后获得root shell

./exploit

️ 严重警告:滥用SUID可能导致重大安全隐患,生产环境严禁随意设置。

Access Control Lists (ACL)

传统UNIX权限无法满足复杂需求时,可采用ACL实现细粒度控制:

# 查看现有ACL设置

getfacl /etc/shadow

# 添加额外权限:允许auditor用户读取敏感文件

setfacl -m u:auditor:r /etc/shadow

# 删除特定ACL条目

setfacl -x u:auditor /etc/shadow

# 递归应用ACL到目录树

find /project -type d -exec setfacl -m u:dev:rwx {} ;

注意事项:部分工具(如旧版tar)不支持ACL备份,建议使用star替代。

用户组管理策略

创建专属功能组

# 新建数据库管理组并添加成员 sudo groupadd dbadmins sudo usermod -aG dbadmins alice,bob,charlie # 验证组成员关系 id alice # 应显示组成员包含dbadmins

跨组协作方案

当需要多用户协同工作时,可采用以下任一方案:

| 方案 | 优点 | 缺点 | 适用场景 |

|—————|————————–|————————|————————|

| 公共工作组 | 统一管理,权限一致 | 灵活性较差 | 固定团队长期合作 |

| 动态组成员 | 按需增减,管理成本低 | 需定期维护成员列表 | 临时项目小组 |

| 混合授权模型 | 结合前两者优势 | 配置复杂度较高 | 大型企业级应用 |

权限继承与掩码机制

umask原理

新建文件时的默认权限由umask反相决定:

# 查看当前umask值(八进制) umask # 典型输出:0022 # 计算实际默认权限:666 & ~0022 = 644 (rw-r--r--) # 临时修改umask(影响本次会话) umask 0077 # 新建文件仅所有者可读写 # 永久修改(编辑~/.bashrc) echo "umask 0027" >> ~/.bashrc source ~/.bashrc

目录权限特殊规则

目录的执行权限(x)决定了能否进入该目录:

# 错误示范:无执行权限导致无法访问目录内容 mkdir restricted_dir chmod 600 restricted_dir # drw-------- ls restricted_dir # 报错:Permission denied # 正确做法:至少保留执行权限 chmod 700 restricted_dir # drwx------

安全加固建议

- 最小特权原则:始终以最低必要权限运行进程,避免长期持有root权限。

- 定期审计:使用

lsof查看异常打开的文件描述符,auditd记录敏感操作。 - SELinux/AppArmor:启用强制访问控制(MAC)机制,构建多层防护。

- PAM模块:通过

/etc/security/limits.conf限制用户资源用量。 - 日志监控:重点关注

/var/log/auth.log中的认证失败记录。

相关问答FAQs

Q1: 为什么我修改了文件权限但仍然无法访问?

A: 可能原因及排查步骤:

- 父目录权限不足:即使文件本身有读权限,若所在目录无执行权限则无法访问,检查路径上所有目录的执行权限。

- ACL覆盖:使用

getfacl检查是否存在拒绝访问的ACL条目。 - SELinux拦截:运行

getenforce查看状态,尝试临时关闭setsebool -P httpd_can_network_connect on(针对Web服务)。 - 文件系统挂载选项:某些挂载点可能设置了

noexec或nosuid选项。 - NFS客户端映射:网络文件系统可能存在UID/GID映射不一致问题。

Q2: 如何安全地让普通用户执行原本需要root的命令?

A: 推荐方案及实施步骤:

- 编辑sudoers文件:使用

visudo命令添加如下条目:username ALL=(root) NOPASSWD: /usr/bin/specific_command, /path/to/another_cmd

- 创建封装脚本:将需要执行的命令封装为带完整路径的脚本,并设置合适的权限。

- 限制执行环境:通过

Defaults指令限定可执行的环境变量和工作目录。 - 日志追踪:开启

log_file=/var/log/sudo.log记录所有sudo操作。 - 定期清理:每月检查

/etc/sudoers文件,移除不再需要的条目。

通过上述方法的组合运用,可在保证系统安全的前提下灵活满足各类权限需求,实际操作中应根据具体场景选择最合适的方案,并严格遵守