数据库md5怎么用

- 数据库

- 2025-08-06

- 19

MD5核心概念解析

MD5(Message-Digest Algorithm 5)是一种广泛使用的单向散列函数,由Ronald Rivest于1991年设计,其核心功能是将任意长度的数据转换为固定长度(128位/32字符)的唯一摘要值(即哈希值),该算法具有以下关键特性:

| 特性 | 说明 |

|———————|——————————————————————–|

| 单向性 | 无法通过哈希值反推原始数据 |

| 唯一性 | 相同输入必产生相同输出,不同输入极大概率产生不同输出 |

| 抗碰撞性 | 难以找到两个不同输入产生相同哈希值 |

| 高效性 | 计算速度快,适用于大规模数据处理 |

注意:MD5已被证明无法抵抗足够强度的暴力破解(彩虹表攻击),因此不建议用于高敏感场景,但在普通业务场景仍可作为基础防护手段。

数据库中使用MD5的典型场景

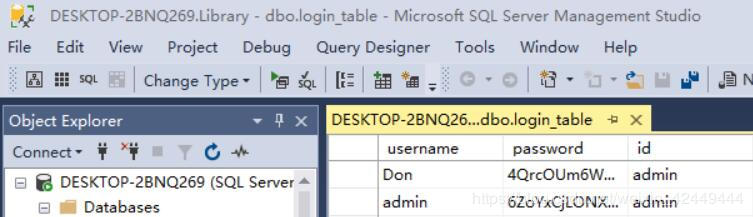

用户密码加密存储

这是最经典的应用场景,传统明文存储密码存在巨大安全隐患,一旦数据库泄露,攻击者可直接获取所有账户权限,通过MD5加密后:

优势:即使数据泄露,攻击者也只能看到无意义的哈希串

局限:需配合盐值(Salt)防止彩虹表攻击

实现示例(伪代码):

-用户注册时:将密码+随机盐值进行MD5运算后存储

INSERT INTO users (username, password_hash, salt) VALUES ('alice', MD5(CONCAT(?, ?)), ?);

-用户登录时:用相同方式计算输入密码的哈希值进行比对

SELECT FROM users WHERE username = ? AND password_hash = MD5(CONCAT(?, salt));

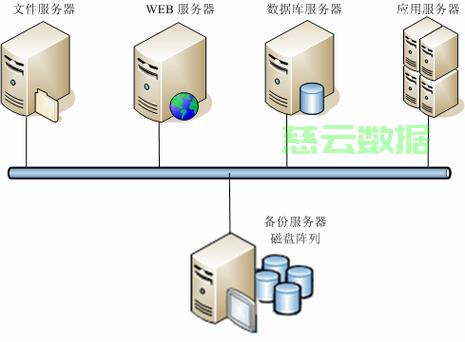

数据完整性校验

在数据传输或备份过程中,可通过MD5校验文件/记录是否被改动:

- 发送方:计算原始数据的MD5值并附加传输

- 接收方:重新计算接收数据的MD5值进行比对

去重处理

利用MD5的唯一性特征快速识别重复数据:

-查找重复记录(以邮箱为例) SELECT email, COUNT() AS cnt FROM user_emails GROUP BY MD5(email) HAVING cnt > 1;

数据库集成MD5的实践指南

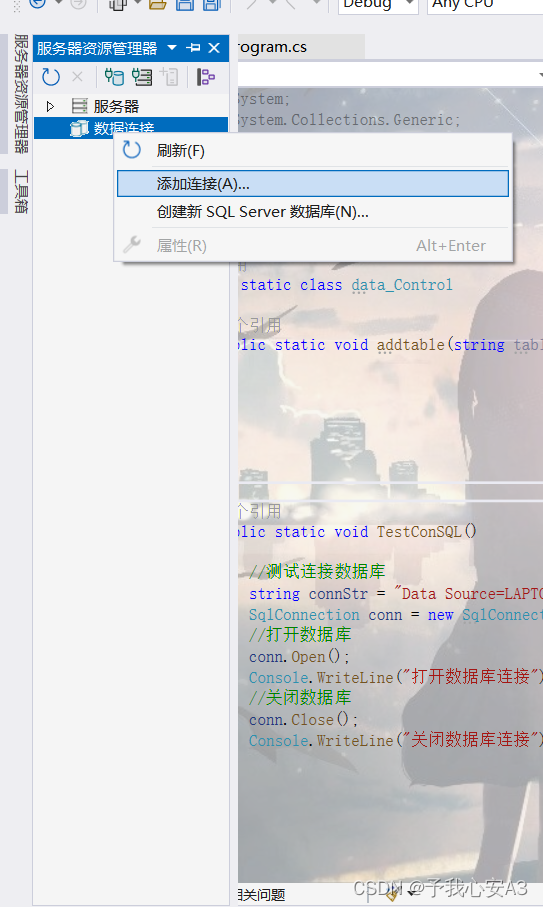

环境准备

| 组件 | 推荐配置 | 作用 |

|---|---|---|

| 编程语言 | Python/Java/PHP/Node.js | 调用系统库实现MD5计算 |

| 数据库系统 | MySQL/PostgreSQL/MongoDB | 提供内置函数支持 |

| 开发框架 | Django/Spring Boot/Laravel | 封装安全工具类 |

| 依赖库 | OpenSSL/CommonCrypto | 底层加密算法实现 |

关键实现步骤

步骤1:生成盐值

- 每个用户分配唯一随机字符串(建议8-16字节)

- 示例:

bin2hex(random_bytes(8))→a1b2c3d4e5f6g7h8

步骤2:组合密码与盐值

- 格式:

password + ":" + salt - 示例:

myPassword:a1b2c3d4e5f6g7h8

步骤3:计算MD5哈希

- 使用标准库函数:

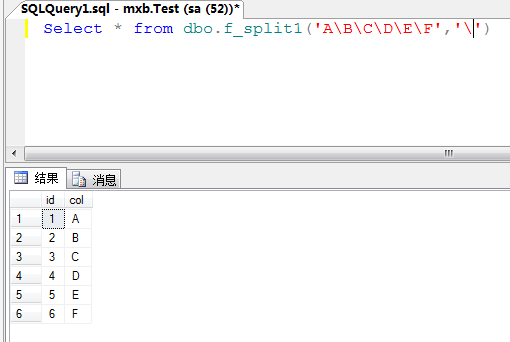

hashlib.md5().hexdigest()(Python) - 数据库原生函数:

MD5()(MySQL) /digest(text, 'md5')(PostgreSQL)

步骤4:存储三元组

| 字段 | 内容示例 | 说明 |

|—————|——————————|————————–|

| username | alice | 登录名 |

| password_hash | d41d8cd98f00b204e9800998ecf8427e | MD5(password+salt) |

| salt | a1b2c3d4e5f6g7h8 | 随机生成的盐值 |

| iterations | 1000 | 可选:增加计算复杂度 |

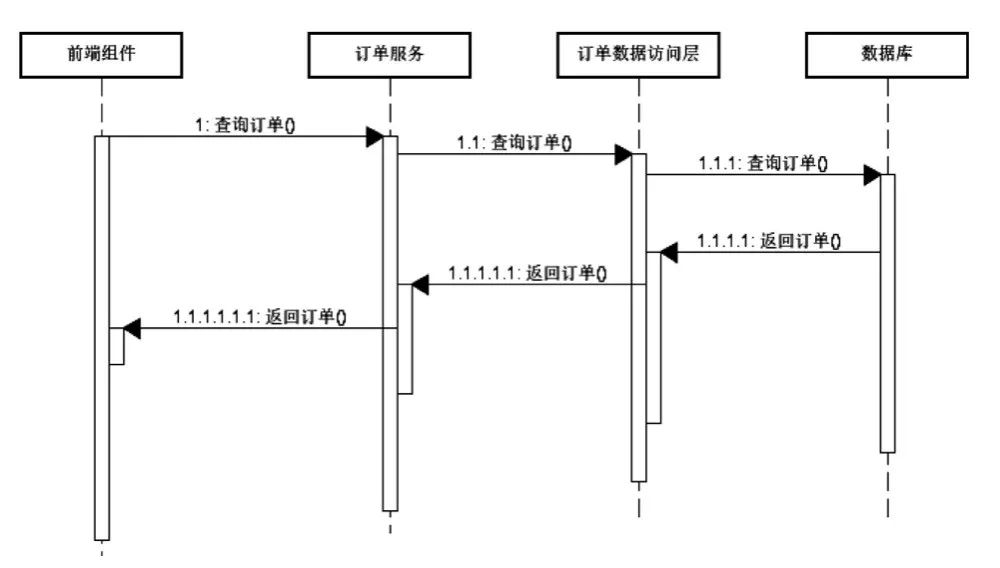

验证流程

graph TD

A[用户输入密码] --> B{获取数据库中的盐值}

B --> C[拼接密码+盐值]

C --> D[计算MD5哈希]

D --> E{比对数据库存储的哈希值}

E -->|匹配成功| F[登录授权]

E -->|匹配失败| G[拒绝访问]

高级优化策略

慢速哈希技术

通过增加计算次数延缓暴力破解速度:

# Python示例:使用hashlib实现多轮迭代

def slow_md5(password, salt, rounds=1000):

hash_obj = hashlib.md5(salt.encode())

for _ in range(rounds):

hash_obj.update(password.encode())

return hash_obj.hexdigest()

自适应防御机制

| 威胁类型 | 应对策略 | 实施方式 |

|---|---|---|

| 暴力破解 | 账户锁定+验证码 | 连续失败5次触发冷却时间 |

| 彩虹表攻击 | 动态盐值+高迭代次数 | 每次注册生成新盐值 |

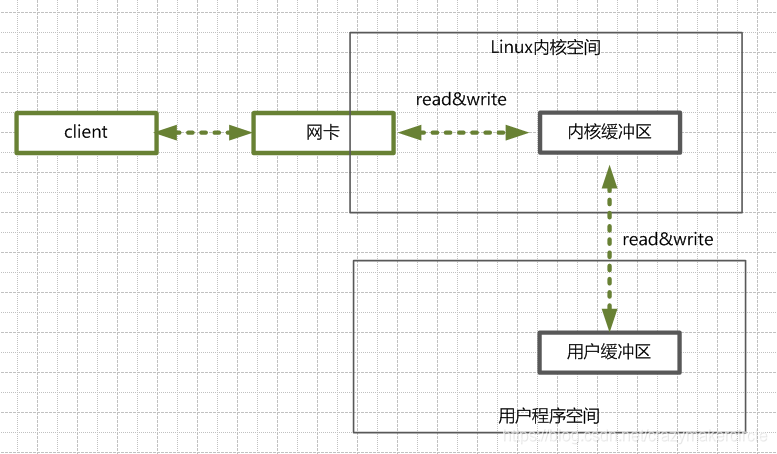

| 中间人攻击 | HTTPS+Token绑定 | 强制TLS加密通信 |

迁移升级方案

当发现MD5不再满足安全需求时,可采用平滑过渡方案:

- 同时存储新旧两种哈希值

- 首次登录时自动升级为新算法(如bcrypt)

- 设置过渡期(建议6个月)后废弃旧哈希

常见误区与解决方案

| 错误做法 | 风险等级 | 解决方案 |

|---|---|---|

| 直接存储MD5(明文密码) | ️高危 | 必须添加随机盐值 |

| 使用固定盐值 | ️中危 | 每个用户独立生成随机盐值 |

| 忽略大小写差异 | ️中危 | 统一转换为小写/大写后再计算 |

| 未限制最大尝试次数 | ️高危 | 实施指数退避算法+IP封禁 |

| 日志记录完整密码 | 灾难级 | 禁止记录任何形式的明文密码 |

相关问答FAQs

Q1: 为什么不能直接存储密码的MD5值?

答:单纯对密码做MD5存在两大风险:①彩虹表攻击可直接反向查询常用密码的哈希值;②相同密码会产生相同哈希值,便于统计高频弱密码,必须配合唯一盐值和多轮迭代才能有效提升安全性。

Q2: 如果用户忘记密码怎么办?

答:由于MD5是单向函数,无法直接解密,标准解决方案是:

- 发送包含临时令牌的重置链接

- 要求用户设置新密码并重新生成哈希

- 严禁明文存储临时令牌,应使用JWT等加密令牌

重要提示:任何声称能”找回”密码的服务都是欺诈!正规系统只能