如何关闭linux 端口6003

- Linux

- 2025-08-05

- 5

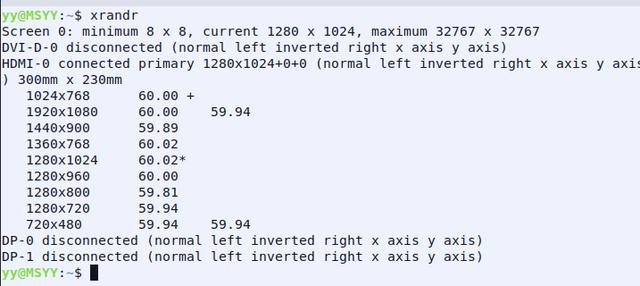

sudo netstat -tlnp | grep 6003或

sudo ss -tlnp | grep 6003查找对应进程PID,再执行

sudo kill PID终止进程;也可用防火墙工具如

iptables -A INPUT -p tcp --dport 6003 -j DROP或

sudo firewall-cmd --zone=public --remove-port=6003/tcp --permanent并重载配置

Linux系统中关闭端口6003可以通过多种方法实现,具体取决于你的需求(临时生效还是永久配置)、所使用的防火墙工具以及该端口是否被特定服务占用,以下是详细的操作步骤和注意事项:

确认端口状态与关联进程

在执行任何操作前,建议先验证目标端口的使用情况,可通过以下命令查看当前系统中监听该端口的服务或进程信息:

sudo netstat -tuln | grep 6003 # 传统方式显示TCP/UDP连接 # 或者更现代的工具ss: sudo ss -tunlp | grep 6003 # 替代方案,提供更清晰的输出格式

如果发现有进程正在使用此端口(例如某个自定义应用程序),需要决定是直接终止进程还是通过配置调整其行为,若选择终止进程,记录对应的PID后执行:

sudo kill <PID> # 强制结束指定进程

️ 注意:此操作可能导致数据丢失或服务中断,请确保已备份重要资料并评估风险。

基于防火墙的解决方案

方法1:使用iptables(适用于大多数发行版)

作为底层网络过滤框架,iptables可直接添加规则丢弃指向端口6003的流量:

- 阻止外部入站请求(INPUT链):

sudo iptables -A INPUT -p tcp --dport 6003 -j DROP

- 拦截本地发出的出站连接(OUTPUT链):

sudo iptables -A OUTPUT -p tcp --sport 6003 -j DROP

- 保存规则使其持久化(重启后仍有效):

sudo iptables-save > /etc/sysconfig/iptables # CentOS/RHEL路径示例 # Debian系可存至/etc/iptables/rules.v4

- 验证规则是否生效:

sudo iptables -L -nv --line-numbers # 带编号列表便于管理

当不再需要限制时,可通过以下命令删除对应条目:

sudo iptables -D INPUT -p tcp --dport 6003 -j DROP sudo iptables -D OUTPUT -p tcp --sport 6003 -j DROP

️ 方法2:采用firewalld(适用于较新的系统)

对于支持systemd的现代Linux发行版(如Fedora、Ubuntu Server等),推荐使用高层抽象接口firewalld进行图形化管理:

- 永久性移除端口开放策略:

sudo firewall-cmd --zone=public --remove-port=6003/tcp --permanent

- 立即应用变更:

sudo firewall-cmd --reload # 重载防火墙配置

- 检查结果:

sudo firewall-cmd --list-all # 确认端口已被移除

这种方式的优势在于自动处理区域策略,并且支持动态更新无需手动同步内核态与用户态参数。

方法3:利用UFW简化操作(Ubuntu默认工具)

在基于Debian的系统中,UFW提供了更为简洁的命令行交互模式:

- 拒绝新的传入连接:

sudo ufw deny 6003/tcp # 仅阻止TCP协议 # 若需同时屏蔽UDP则改为6003/udp

- 刷新规则集使更改生效:

sudo ufw disable && sudo ufw enable # 确保改动被激活 # 或者直接运行sudo ufw reload也可达到目的

- 查看当前防护状态:

sudo ufw status numbered # 数字索引便于识别条目位置

删除规则时只需定位到对应的序号并执行

sudo ufw delete [规则编号]即可。

修改服务配置文件(根本解决之道)

如果端口是由固定某个服务绑定的(比如自定义Java应用),最佳实践是从源头入手:

- 定位配置文件路径:常见位置包括:

- Web服务器类:

/etc/nginx/sites-available/default、/etc/apache2/ports.conf - 数据库类:

/etc/my.cnf(MySQL)、postgresql.conf(PostgreSQL) - SSH远程登录设置:

/etc/ssh/sshd_config

- Web服务器类:

- 编辑文件更改监听地址和端口号:将原先指定的

port 6003注释掉或改为其他可用端口。 - 重启对应服务使变更生效:

sudo systemctl restart ngnix # 根据实际服务名调整命令 # 例如Nginx应为sudo systemctl restart nginx

这种方法避免了依赖防火墙层层过滤,直接消除安全隐患于萌芽阶段。

禁用相关服务(终极手段)

倘若该端口对应无用且安全的独立进程,可以直接停止并禁止其启动:

- 即时停止运行实例:

sudo systemctl stop unknown_service # 替换为实际的服务名称

- 设置为开机不自启:

sudo systemctl disable unknown_service # 防止未来自动恢复运行状态

- 彻底移除软件包(可选):

sudo apt remove unwanted-package # Debian衍生版本适用 # RedHat系用yum erasure代替apt指令

此方法适合处理测试环境遗留进程或已知破绽组件。

综合验证流程

无论采取上述哪种方式,最后都必须交叉验证效果:

| 检查手段 | 预期结果 | 命令示例 |

|————————|———————————–|——————————|

| netstat -tulnp | 不再出现:6003条目 | sudo netstat -tulnp | grep 6003 |

| ss -tulnp | 无任何监听记录 | ss -tulnp | grep 6003 |

| lsof -i :6003 | 无进程绑定该端口 | sudo lsof -i :6003 |

| telnet localhost 6003| 连接失败提示拒绝访问 | telnet 127.0.0.1 6003 |

FAQs

Q1: 如果关闭端口后发现影响了业务怎么办?

A: 立即撤销最近的防火墙规则修改,对于iptables可执行反向操作(如删除DROP规则);若是通过修改配置文件实现的,则恢复原始配置并重启服务,紧急情况下临时放行可添加ACCEPT策略过渡。

Q2: 为什么执行完命令仍然能看到端口开放?

A: 可能原因包括:(1)存在多个进程同时占用该端口;(2)防火墙规则未正确加载(需检查iptables -L或firewall-cmd --list-all);(3)某些容器化环境(Docker/Kubernetes)内部网络独立于主机防火墙机制,建议逐步排查上述