linux系统如何转换pfx文件

- Linux

- 2025-08-04

- 33

openssl pkcs12 -in yourfile.pfx -out yourfile.pem -nodes命令将PFX文件转换为PEM格式,若需分离密钥和证书,可进一步用

openssl rsa和

openssl x509提取

Linux系统中转换PFX文件是一项常见需求,尤其是在配置SSL/TLS证书或迁移密钥材料时,以下是详细的操作步骤、命令示例及注意事项,涵盖从基础到高级的多种场景:

前置准备与环境检查

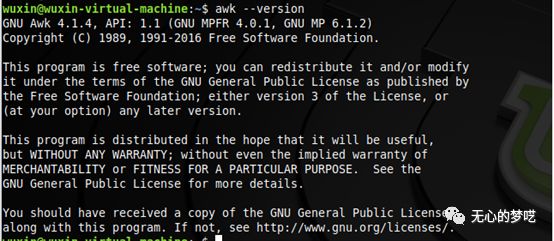

- 安装OpenSSL工具:大多数Linux发行版默认未预装最新版OpenSSL,需通过包管理器手动安装,Debian/Ubuntu系列可运行以下命令:

sudo apt-get update && sudo apt-get install openssl;RHEL/CentOS则使用sudo yum install openssl,安装完成后可通过openssl version验证是否成功。 - 确认PFX文件完整性:确保目标文件未损坏且能被正常识别,若遇到错误提示(如“bad decrypt”),可能是密码错误或文件已损坏。

核心转换方法

方案1:直接转为PEM格式(含证书+私钥)

此方法适用于需要同时保留证书和私钥的场景,生成的PEM文件可广泛用于Nginx、Apache等服务器配置,执行命令如下:

openssl pkcs12 -in input.pfx -out output.pem -nodes

-in input.pfx:指定输入的PFX文件路径;-out output.pem:定义输出的PEM文件名;-nodes:禁用私钥加密(即生成无密码保护的私钥),执行过程中会提示输入PFX密码,正确输入后即可完成转换,若希望避免交互式输入密码,可用参数化形式传递:-passin pass:your_password(️注意:生产环境慎用此方式,存在安全风险)。

方案2:分离证书与私钥

当需要独立管理证书和私钥时(如某些应用要求分开存放),可通过以下子步骤实现:

| 目标组件 | 命令示例 | 说明 |

|—————-|————————————————————————–|————————–|

| 提取私钥 | openssl pkcs12 -in input.pfx -nocerts -out private.key -nodes | -nocerts仅导出私钥部分 |

| 提取主证书 | openssl pkcs12 -in input.pfx -clcerts -nokeys -out certificate.crt | -clcerts获取客户端证书 |

| 提取CA链 | openssl pkcs12 -in input.pfx -cacerts -nokeys -out chain.crt | 适用于包含中间证书的情况 |

方案3:转换为PKCS8标准格式

部分老旧系统或特定软件要求私钥采用PKCS#8编码格式,此时需先按方案1生成通用PEM文件,再运行:

openssl pkcs8 -topk8 -in output.pem -out output_pkcs8.pem -nocrypt

其中-topk8强制转换为PKCS#8格式,-nocrypt表示不设置新密码,此格式兼容性更强,尤其适合Java生态工具链。

进阶操作与优化配置

- 合并完整证书链:若服务器要求提供完整的信任链路(如Let’s Encrypt根链),可将主证书与中间证书拼接:

cat certificate.crt chain.crt > fullchain.crt,该文件可用于需要显式指定信任路径的场景。 - 移除私钥密码保护:如果原始PFX设置了复杂密码策略导致自动化部署困难,可通过以下命令解密私钥:

openssl rsa -in private.key -out private_unencrypted.key,注意:解密后的私钥安全性降低,务必严格管控访问权限。 - 批量处理脚本化:对于多张证书的批量转换,建议编写Shell脚本调用上述命令,并结合变量替换实现动态文件名管理。

for f in .pfx; do openssl pkcs12 -in "$f" -out "${f%.pfx}.pem" -nodes; done

典型应用场景示例

| 使用场景 | 推荐输出格式 | 关键配置要点 |

|---|---|---|

| Web服务器HTTPS配置 | PEM/PKCS8 | Nginx需设置ssl_certificate和ssl_certificate_key指向对应文件 |

| Java Keystore导入 | PKCS12(PFX)/PEM | 使用keytool -importkeystore命令加载转换后的PEM或重新打包为JKS |

| CLI客户端身份认证 | CRT+KEY分离模式 | OpenSSL客户端命令行指定-cert和-key参数分别加载证书与私钥 |

常见问题排查指南

- 报错“Bad password or file corrupt?”:优先检查PFX密码是否正确;确认文件未被截断(可用

file input.pfx查看MIME类型是否为application/x-pkcs12);尝试更新OpenSSL至最新版本。 - 证书链不完整导致浏览器警告:确保已正确提取所有中间证书并合并到

fullchain.crt;部分情况下需要在服务器配置文件中额外指定ssl_trusted_certificate参数。 - 权限不足无法读取文件:检查当前用户对PFX文件的读权限(

ls -l input.pfx),必要时调整属主或添加临时授权:sudo chmod +r input.pfx。

FAQs

Q1: 为什么转换后的PEM文件无法被某些应用程序识别?

A: 可能原因包括:①未正确分离证书与私钥(部分程序要求严格的分文件存储);②缺少中间证书链;③编码格式不符(如DER与PEM混用),解决方案是使用openssl verify逐级验证证书有效性,并通过openssl x509 -in certificate.crt -text查看证书详细信息确认结构正确性。

Q2: 如何在保持安全性的前提下自动化转换流程?

A: 推荐采用环境变量传递密码而非明文写入脚本,预先设置export PFX_PASSWORD="secret",然后在命令中引用该变量:openssl pkcs12 ... -passin env:PFX_PASSWORD,同时限制脚本执行用户的权限(如仅赋予普通用户而非root),并对敏感文件设置恰当权限位(ch