从虚拟机渗透物理机

- 物理机

- 2025-07-30

- 4

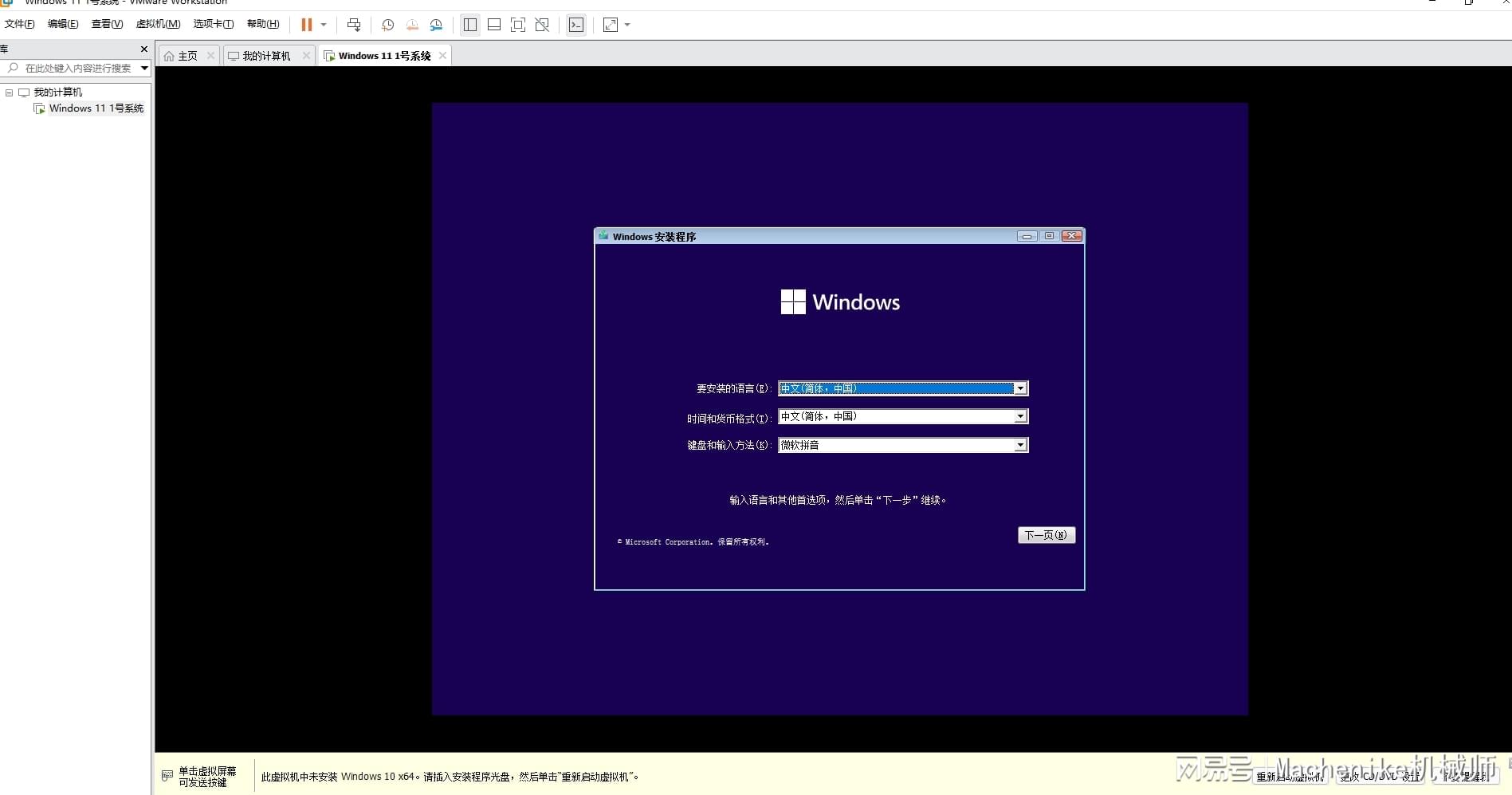

利用虚拟机逃逸破绽,获取宿主机权限,进而控制物理

常见渗透方式及原理

| 渗透方式 | 原理 |

|---|---|

| 利用浏览器破绽 | 如在虚拟机中的Chrome浏览器点开特定链接,其中含有反面JS代码,利用Chrome V8 Java引擎的破绽(如CVE-2023-3079)执行反面代码,由于现代浏览器有沙盒机制,所以后续还需通过其他破绽提权来跳出沙盒。 |

| 权限提升破绽 | 通过破绽(如CVE-2023-21674)从Chromium内部的沙箱执行中提升权限,获取系统的高级权限,从而控制虚拟机内的系统。 |

| 获取虚拟机敏感信息 | 利用破绽(如CVE-2023-34044)获取虚拟机的敏感信息,为后续攻击做准备。 |

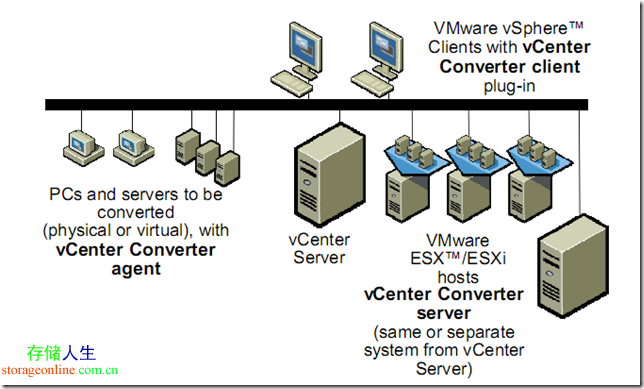

| 利用虚拟机与物理机通信通道破绽 | 例如虚拟机可以共享外面物理机的蓝牙设备,通过构造特殊数据,利用虚拟机和外部通信的通道,使外部的虚拟机宿主进程处理时出现缓冲区溢出(如CVE-2023-20869),导致在宿主机执行反面代码,实现逃逸到物理机。 |

| 内核驱动程序破绽 | 在逃逸到物理机后,再通过Windows内核驱动程序的破绽(如CVE-2023-36802)获取外部真实物理机的至高权限。 |

具体案例分析

韩国一家安全公司曾发布演示案例,用6个破绽组成攻击链,实现从虚拟机内点开链接导致物理机中招,首先是利用Chrome V8 Java引擎破绽执行反面代码,接着通过权限提升破绽跳出沙盒并获取系统高级权限,然后获取虚拟机敏感信息,再利用虚拟机与物理机通信通道破绽实现逃逸,最后通过内核驱动程序破绽获取物理机至高权限。

防范措施

(一)及时更新补丁

无论是虚拟机还是物理机上的操作系统、浏览器以及各种软件,都应及时安装官方发布的安全补丁,以修复已知破绽,降低被攻击的风险,定期检查系统更新,开启自动更新功能等。

(二)加强访问控制

- 虚拟机网络设置:合理配置虚拟机的网络连接方式,避免不必要的网络共享和连接,如限制虚拟机与物理机之间的网络访问权限,设置防火墙规则,只允许必要的端口和协议通信。

- 用户权限管理:在虚拟机和物理机上,严格控制用户权限,避免使用管理员权限进行日常操作,对于敏感操作,采用多因素认证方式,增加安全性。

(三)安全防护软件

在虚拟机和物理机上都应安装可靠的安全防护软件,如杀毒软件、防火墙等,并定期进行干扰扫描和安全检测,及时发现和处理潜在的安全威胁。

(四)监控与审计

建立完善的系统监控和审计机制,对虚拟机和物理机的活动进行实时监测和记录,一旦发现异常行为,能够及时报警并采取相应措施,以便快速定位和解决问题。

相关问答FAQs

(一)如何判断虚拟机是否已被渗透?

答:可以从以下几个方面进行判断,观察系统是否出现异常行为,如频繁死机、重启、程序异常运行等,检查网络连接情况,查看是否有未知的网络连接或数据传输,查看系统日志和安全软件的日志,查找是否有可疑的操作记录或报警信息,还可以对比系统文件的完整性,看是否有文件被改动,如果发现以上异常情况,很可能虚拟机已被渗透,需要进一步排查和处理。

(二)从虚拟机渗透物理机后,如何恢复物理机的安全?

答:一旦发现物理机被渗透,应立即采取以下措施,断开网络连接,防止攻击者进一步控制和窃取数据,对物理机进行全面的干扰扫描和反面软件清除,使用专业的安全工具进行深度清理,检查系统文件和配置是否被改动,如有需要,可恢复到安全的备份状态,修改所有重要账户的密码,包括系统登录密码、网络账户密码等。