上一篇

linux如何使用根用户

- Linux

- 2025-07-27

- 4

nux中使用根用户可通过

su命令切换或

sudo执行特权命令

Linux系统中,根用户(root)拥有最高权限,可用于执行系统级配置、软件安装/卸载、关键文件修改等操作,以下是使用根用户的详细方法及注意事项:

通过 su 命令切换至根用户

- 基本用法

- 打开终端,输入

su并按下回车键,此时系统会提示输入根用户的密码(输入时屏幕无显示)。su –(连字符表示同时切换环境和用户身份)。 - 若密码正确,命令提示符将变为 ,表明已成功进入根用户模式。

- 打开终端,输入

- 适用场景:需要长时间进行多步管理操作时,直接切换为根用户更高效,例如修改系统配置文件或调试内核参数。

- 风险提示:由于拥有绝对控制权,误操作可能导致系统崩溃或数据丢失,建议仅在必要时使用。

通过 sudo 临时获取权限

- 单条命令授权

- 在普通用户下,于目标命令前添加

sudo,如sudo apt update,执行后系统会要求输入当前用户的密码(而非根用户密码)。 - 此方式的优势在于无需完全切换用户,且能保留操作记录以便审计。

sudo systemctl restart Nginx可重启服务而不影响后续流程。

- 在普通用户下,于目标命令前添加

- 交互式壳模式

- 使用

sudo -i或sudo su可直接进入模拟的根用户环境,相当于替代传统的su指令,这种方式避免了直接知晓根用户密码的安全风险。

- 使用

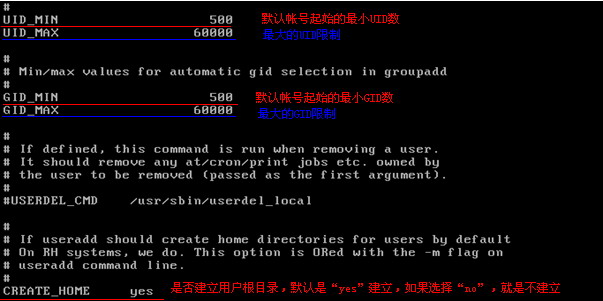

- 配置原理:依赖

/etc/sudoers文件中的用户组授权规则,默认情况下部分用户属于admin或wheel组才能使用该功能。

图形界面登录(谨慎推荐)

部分桌面环境允许直接选择“其他用户”中的根账户登录,但多数发行版默认禁用此功能以确保安全,若需启用,需修改显示管理器配置(如LightDM/GDM),但不推荐日常使用。

最佳实践对比表

| 方法 | 优点 | 缺点 | 适用场景 |

|---|---|---|---|

su |

持续权限,适合连续操作 | 需记忆根密码;风险较高 | 批量维护任务 |

sudo [cmd] |

细粒度控制;日志可追溯 | 每次需验证当前用户密码 | 单个高危操作(如删库) |

sudo -i |

平衡安全性与便利性 | 仍依赖普通用户权限机制 | 折中方案 |

| 图形登录 | 直观但危险 | 极易误触破坏性指令 | 极端特殊需求 |

安全准则

- 最小化原则:优先使用

sudo而非长期驻留根用户环境,例如仅对rm -rf类危险操作进行单次提权。 - 权限分离:日常办公建议使用普通账户,避免因浏览器破绽导致全盘沦陷。

- 密码策略:为根用户设置高强度口令,并定期轮换,可通过

passwd root修改密码。 - 审计监控:通过

grep 'sudo' /var/log/auth.log检查异常提权记录。

常见错误规避指南

- 误区1:“我用

su忘了退出怎么办?”

→ 解决方案:输入exit或按Ctrl+D返回原用户会话,若终端卡死,可新开窗口强制结束进程。 - 误区2:“为什么有的系统不能用

su?”

→ 原因分析:部分云主机默认禁用 root SSH登录,此时必须通过sudo完成管理任务。 - 误区3:“把日常账户加入

sudoers不就好了吗?”

→ 强烈反对!这会大幅提高反面软件攻击面,应严格限制sudo可用命令范围(通过别名定义)。

FAQs

Q1: 如果忘记根用户密码该怎么办?

A: 对于物理机/虚拟机,重启进入单用户模式(开机时选择救援系统),挂载文件系统后执行 passwd root 重置密码,云服务器通常需联系厂商控制台重置,注意此操作涉及系统启动机制,不同发行版步骤略有差异。

Q2: 如何限制特定用户的 sudo 权限?

A: 编辑 /etc/sudoers 文件(建议用 visudo 命令防语法错误),添加如下条目:username ALL=(ALL:ALL) ALL 赋予全局权限,或精确到具体命令如 username ALL=(root)/usr/bin/backup_script,修改后可通过 sudo -l 查看权限