上一篇

一台主机做服务器

- 后端开发

- 2025-07-27

- 4807

主机作服务器,可按需部署应用、存储数据,承担网络服务与资源调配等关键

硬件准备与基础配置

主机选型建议

| 参数 | 推荐标准 | 说明 |

|---|---|---|

| CPU | 多核(≥4核)、高主频(如Intel i5/i7或AMD Ryzen系列) | 支持并发请求处理及复杂运算任务 |

| 内存 | ≥8GB DDR4(根据业务需求可扩展至16GB/32GB) | 缓存数据库、应用程序数据,减少磁盘I/O瓶颈 |

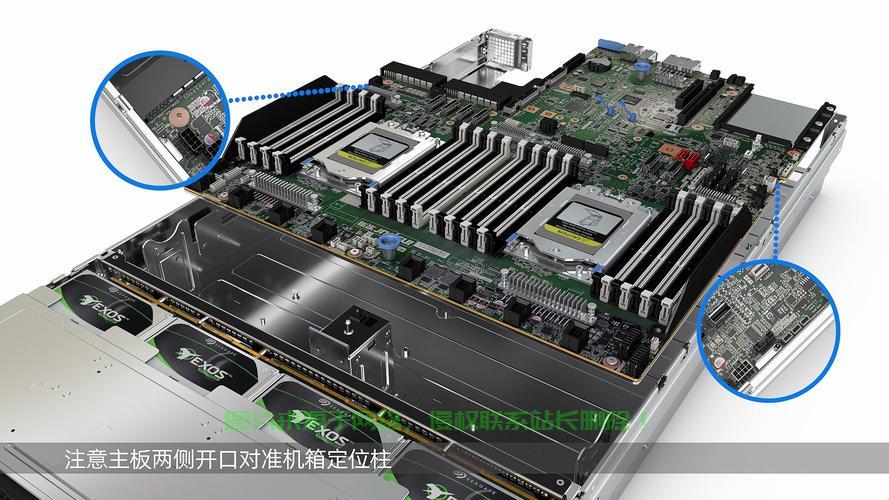

| 存储 | SSD优先(系统盘+数据盘分离),机械硬盘作为冷备份 | 提升读写速度,保障关键数据的快速响应 |

| 网络接口 | 千兆以太网卡(或万兆),支持双网口绑定(负载均衡/冗余) | 确保内外网隔离与带宽充足 |

| 电源 | 冗余电源模块(如服务器专用电源) | 避免单点故障导致宕机 |

操作系统安装

- 主流选择:CentOS/Ubuntu Server版(开源免费)、Windows Server(图形化管理友好)。

- 分区规划示例:

/boot: 500MB ~ 1GB(启动分区)swap: 物理内存大小的1~2倍(防止OOM杀进程)- : 剩余空间分配给根目录(建议≥20GB)

- 独立挂载点用于

/data,/var/log等高频写入路径。

服务部署流程

基础环境搭建

| 步骤 | 工具示例 | |

|---|---|---|

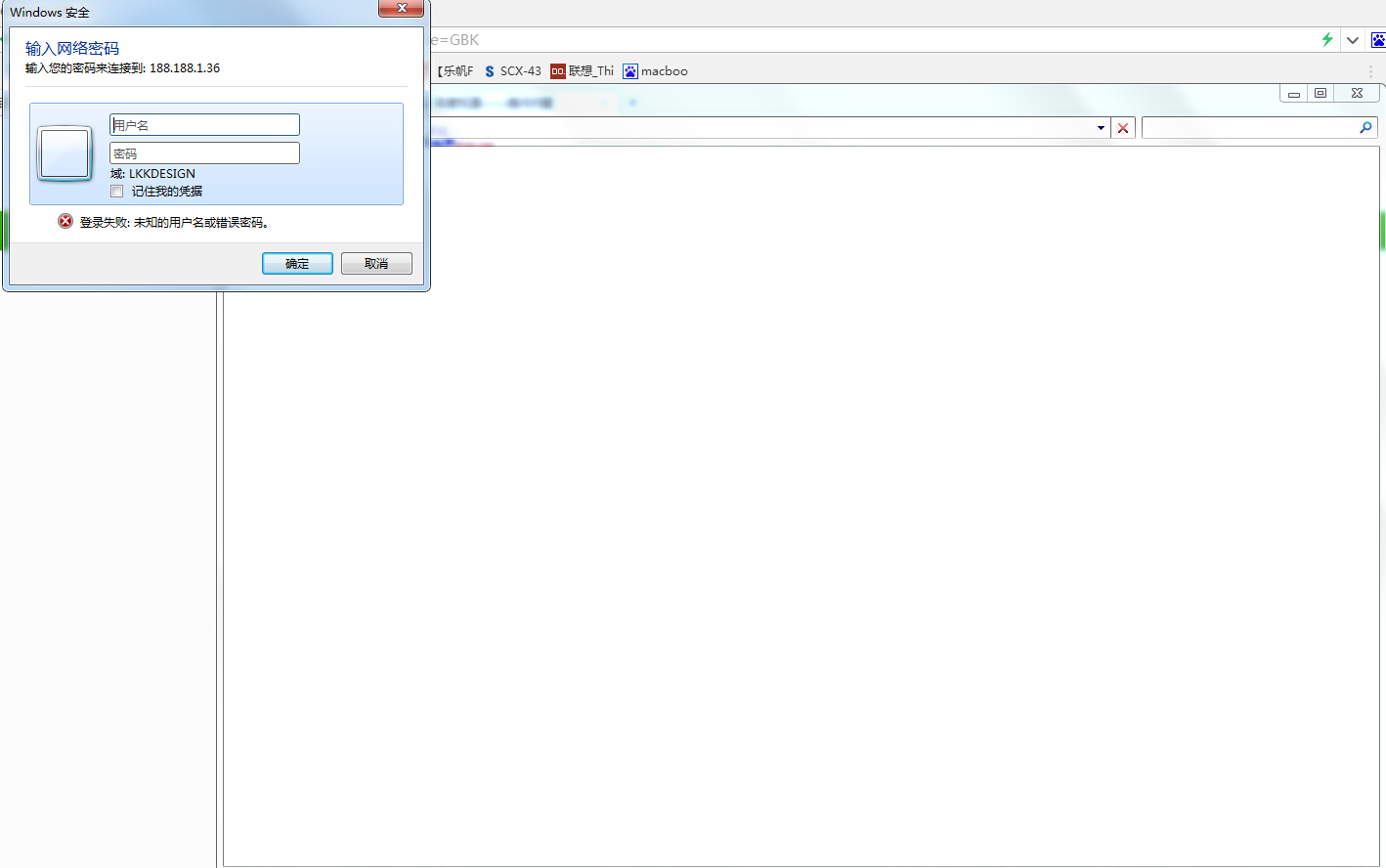

| SSH远程登录 | 配置密钥认证替代密码登录 | OpenSSH客户端 |

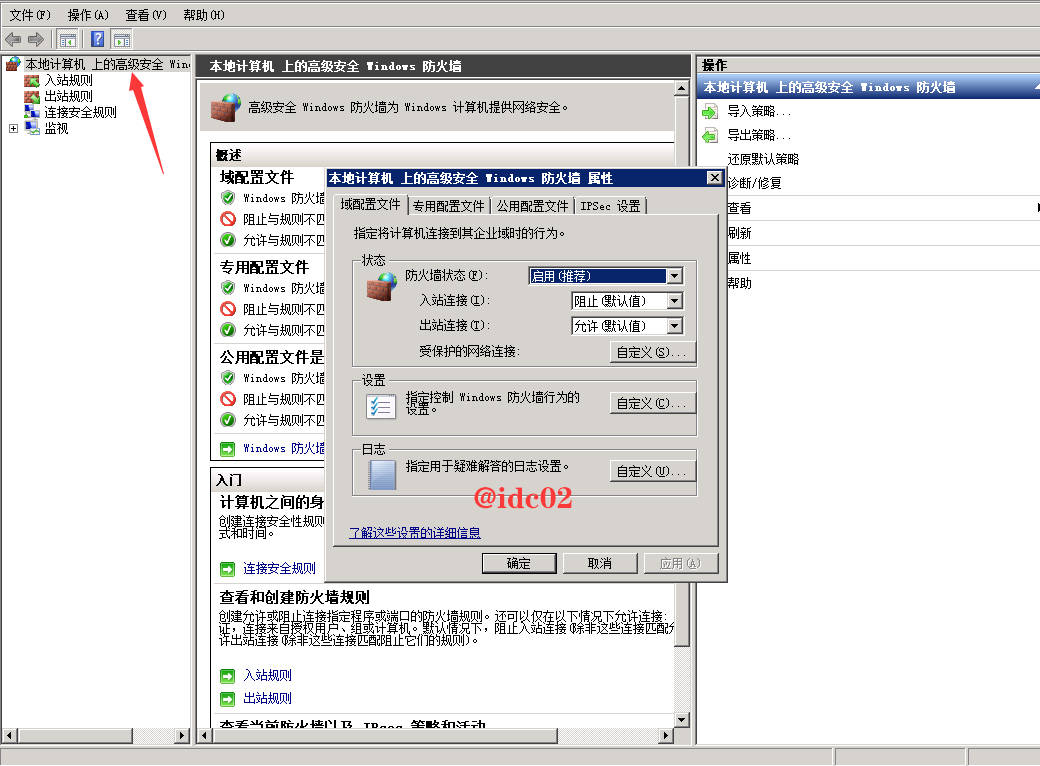

| 防火墙设置 | 仅开放必要端口(如HTTP 80/HTTPS 443),禁用默认允许规则 | firewalld或iptables |

| SELinux策略调整 | 根据服务类型设置针对性策略(如Nginx需访问网页根目录) | setsebool -P httpd_enable_homedirs on |

典型服务示例——Web服务器(以Nginx为例)

# 安装依赖库 yum install epel-release && yum install nginx -y systemctl enable --now nginx # 设为开机自启并启动服务

- 配置文件路径:

/etc/nginx/conf.d/default.conf - 性能优化参数:调整

worker_processes匹配CPU核心数,启用Gzip压缩减少传输量。

数据库服务(MySQL)

-安全初始化脚本执行后需修改root密码 mysql_secure_installation GRANT ALL PRIVILEGES ON . TO 'appuser'@'localhost' IDENTIFIED BY 'StrongPass!123'; FLUSH PRIVILEGES;

- 调优项:增大

innodb_buffer_pool_size至物理内存的70%,关闭自动回收日志防止频繁IO。

安全防护措施

| 层级 | 实施方案 | 效果评估 |

|---|---|---|

| 账号管理 | 禁用默认账户(如ubuntu→renamed_user),强制复杂密码策略 | 降低暴力破解风险 |

| 补丁更新 | 定期检查系统包破绽(yum update或apt upgrade),自动化工具部署 |

确保已知CVE破绽及时修复 |

| 载入检测 | 部署Fail2ban监控异常登录尝试,结合OSSEC进行文件完整性校验 | 实时阻断反面IP,记录审计日志 |

| 数据备份 | Rsync增量同步至异地存储节点,每日全量快照保留最近7天 | 灾难恢复时间目标<30分钟 |

性能监控与调优

关键指标监控工具

| 工具名称 | 功能侧重 | 部署方式 |

|---|---|---|

| htop | 实时查看CPU/内存占用排行,快速定位资源消耗大户 | 交互式命令行界面 |

| iostat | I/O子系统性能分析(磁盘读写延迟、队列长度) | iostat -x 1 5每秒刷新一次,持续5次 |

| Prometheus+Grafana | 可视化仪表盘展示各项指标趋势,设置告警阈值 | 容器化部署,集成Exporter采集器 |

瓶颈排查思路

- CPU满载 → 检查是否有死循环进程、优化算法复杂度;考虑横向扩展多实例分担负载。

- 内存泄漏 → 使用Valgrind跟踪堆栈分配情况,修复未释放的资源句柄。

- 磁盘IO高 → 迁移热点数据到SSD,启用缓存机制减少随机读写。

相关问题与解答

Q1: 如果主机突然断电重启后服务无法自动恢复怎么办?

解决方案:通过systemctl edit <service_name>修改单元文件,添加Restart=always参数,并确保日志轮转配置正确(如logrotate),同时建议接入UPS不间断电源保障基础供电稳定性。

Q2: 如何限制单个用户的连接数以防止DoS攻击?

实现方法:在Nginx中配置limit_conn_zone $binary_remote_addr zone=addr:10m;配合limit_conn addr 100;,限制同一IP最多建立100个并发连接;数据库层面可通过中间件实现流量