上一篇

dmz配置个ipv4虚拟主机

- 虚拟主机

- 2025-07-25

- 4093

DMZ区配置IPv4虚拟主机,需规划独立网段地址,设置路由策略并强化防火墙规则以隔离内外

需求分析与规划

| 项目 | 说明 |

|---|---|

| 目标场景 | 在DMZ区域部署IPv4虚拟主机,实现内外网隔离下的可控访问(如Web服务暴露) |

| 核心要求 | 独立公网IP映射 私有网络通信能力 防火墙策略限制非规载入 |

| 典型应用示例 | 企业官网、测试环境对外端口开放、API网关前置节点 |

实施步骤详解

网络拓扑设计

- 三层架构划分:外层(WAN)、中间层(DMZ)、内层(LAN),通过硬件/软件防火墙进行物理或逻辑隔离。

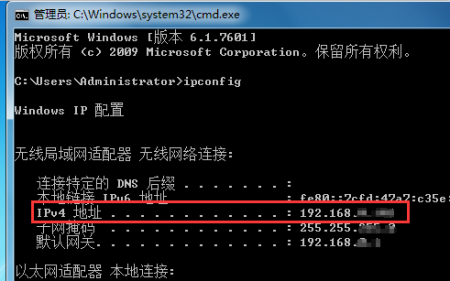

- IP分配原则:为虚拟主机配置专属的

/24子网段(例:168.100.X/24),避免与生产网段冲突。

操作系统配置(以Linux为例)

| 命令 | 作用 | 示例值 |

|---|---|---|

ip addr add |

绑定虚拟IP到接口 | eth0:0 192.168.100.50/24 |

route add default |

设置默认网关指向防火墙下联口 | gw 192.168.100.1 |

sysctl -w net.ipv4.ip_forward=1 |

启用转发功能(若需NAT) |

Web服务绑定多IP

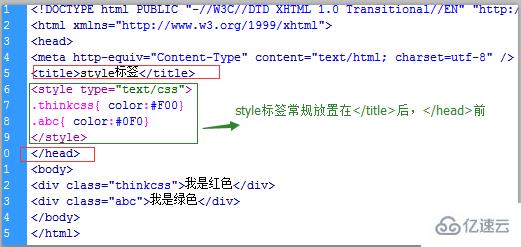

修改Nginx配置文件(/etc/nginx/conf.d/default.conf):

server {

listen <虚拟主机IP>:80; # 如 listen 192.168.100.50:80;

server_name example.com;

... # 其他站点配置

}

重启服务使生效:systemctl restart nginx

防火墙规则设置(iptables示例)

# 允许ICMP回显请求(ping测试) iptables -A INPUT -p icmp --icmp-type echo-request -j ACCEPT # 开放HTTP/HTTPS端口仅对特定源 iptables -A INPUT -p tcp --dport 80 -s ! 10.0.0.0/8 -j DROP # 拒绝内网直接访问 iptables -A INPUT -p tcp --dport 443 -m state --state NEW -j ACCEPT # 允许新连接建立

NAT转换配置(可选)

若需将多个内部地址映射到同一公网IP的不同端口:

防火墙策略: 源地址转换(SNAT):将DMZ出站流量伪装成防火墙外网口IP 目的地址转换(DNAT):将公网请求重定向至虚拟主机私有IP

安全加固建议

| 措施 | 实现方式 |

|---|---|

| 最小化开放端口 | 仅保留必要服务端口(如80/443),禁用SSH远程管理 |

| 载入检测联动 | 集成Fail2ban自动封禁暴力破解尝试者的IP |

| 日志审计 | 开启Web访问日志记录,定期分析异常流量模式 |

| TLS加密强制实施 | 配置HSTS头确保所有通信使用HTTPS,禁用旧版SSLv3协议 |

验证测试方法

-

连通性测试

- 从互联网执行

ping <虚拟主机公网IP>应收到响应包丢失率<5% - 使用浏览器访问绑定域名,确认页面正常加载且无混合内容警告

- 从互联网执行

-

安全性验证

- Nmap扫描检查是否仅开放预期端口:

nmap -p<目标IP> - Metasploit框架模拟常见破绽利用尝试,验证补丁有效性

- Nmap扫描检查是否仅开放预期端口:

-

性能压测

- Apache Benchmark工具测试并发承载能力:

ab -c 100 -n 1000 http://<虚拟主机IP>/index.html

- Apache Benchmark工具测试并发承载能力:

相关问题与解答

Q1: 如果虚拟主机被攻陷,如何防止横向移动到内网?

A: 通过VLAN划分+访问控制列表(ACL)双重限制,具体做法包括:①在交换机上配置基于端口的安全组;②防火墙阻断DMZ到LAN的所有入站连接;③禁用虚拟主机的RPC服务及不必要的系统工具(如rsync)。

Q2: 为什么需要为每个虚拟主机分配独立IP而不是共用同一个IP?

A: 独立IP可实现三大优势:①SSL证书精准绑定域名与IP对应关系;②防火墙能基于源/目的IP制定细粒度策略;③避免HTTP Host头部欺骗攻击导致的业务混淆,当两个站点共用同一IP时,攻击者可通过伪造Host头绕过访问控制