虚拟化物理机 权限

- 物理机

- 2025-07-24

- 4

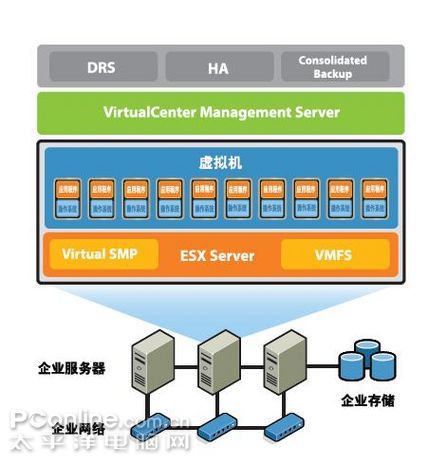

虚拟化物理机是一种将实体计算机资源抽象为可灵活分配的虚拟资源的技术,广泛应用于服务器整合、开发测试环境搭建等场景,在实际部署中,权限管理直接影响系统的安全性与可操作性,以下从权限分类、配置策略、操作流程及常见问题等方面展开详细说明:

权限管理的核心意义

虚拟化环境中,权限体系需平衡便利性与安全性,过度宽松的权限可能导致未授权操作(如改动虚拟机配置、窃取数据),而过于严格则会影响协作效率,通过精细化权限分配,可实现:

-

隔离敏感操作:限制普通用户对主机系统的访问,仅允许指定管理员执行物理机虚拟化操作。

-

分层管控:区分虚拟机创建、网络配置、存储访问等不同维度的权限。

-

审计追溯:记录权限变更历史,便于追踪异常操作。

权限分类与典型场景

| 权限类型 | 适用对象 | 典型操作权限 |

|---|---|---|

| 管理员权限 | 系统管理员、虚拟化平台管 | 物理机虚拟化初始化、主机系统配置、虚拟机模板管理、网络模式切换(NAT/桥接) |

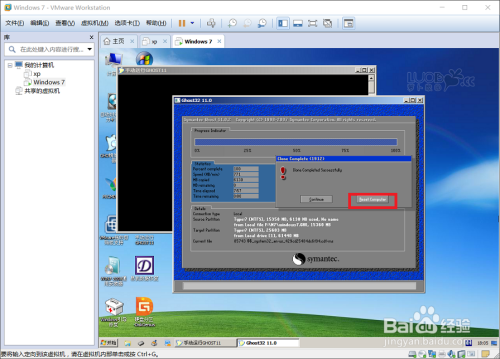

| 虚拟机权限 | 开发人员、测试人员 | 创建/删除虚拟机、安装操作系统、快照管理(需结合平台角色分配) |

| 存储权限 | 运维人员 | 虚拟机磁盘文件读写、ISO镜像库访问、宿主机存储空间分配 |

| 网络权限 | 网络团队 | 虚拟交换机配置、端口映射、防火墙规则调整 |

主流平台权限配置方法

VMware vSphere/Workstation

-

角色与权限绑定:通过“添加权限”功能,为用户或用户组分配预设角色(如Administrator、Resource Pool Admin)。

-

细粒度控制:在“安全”选项卡中,可自定义权限层级(如文件夹、虚拟机、数据存储),并设置具体操作权限(完全控制、读取/写入、执行等)。

-

示例流程:打开vSphere Client → 选择宿主机 → 右键“添加权限” → 输入用户账号 → 分配角色并确认。

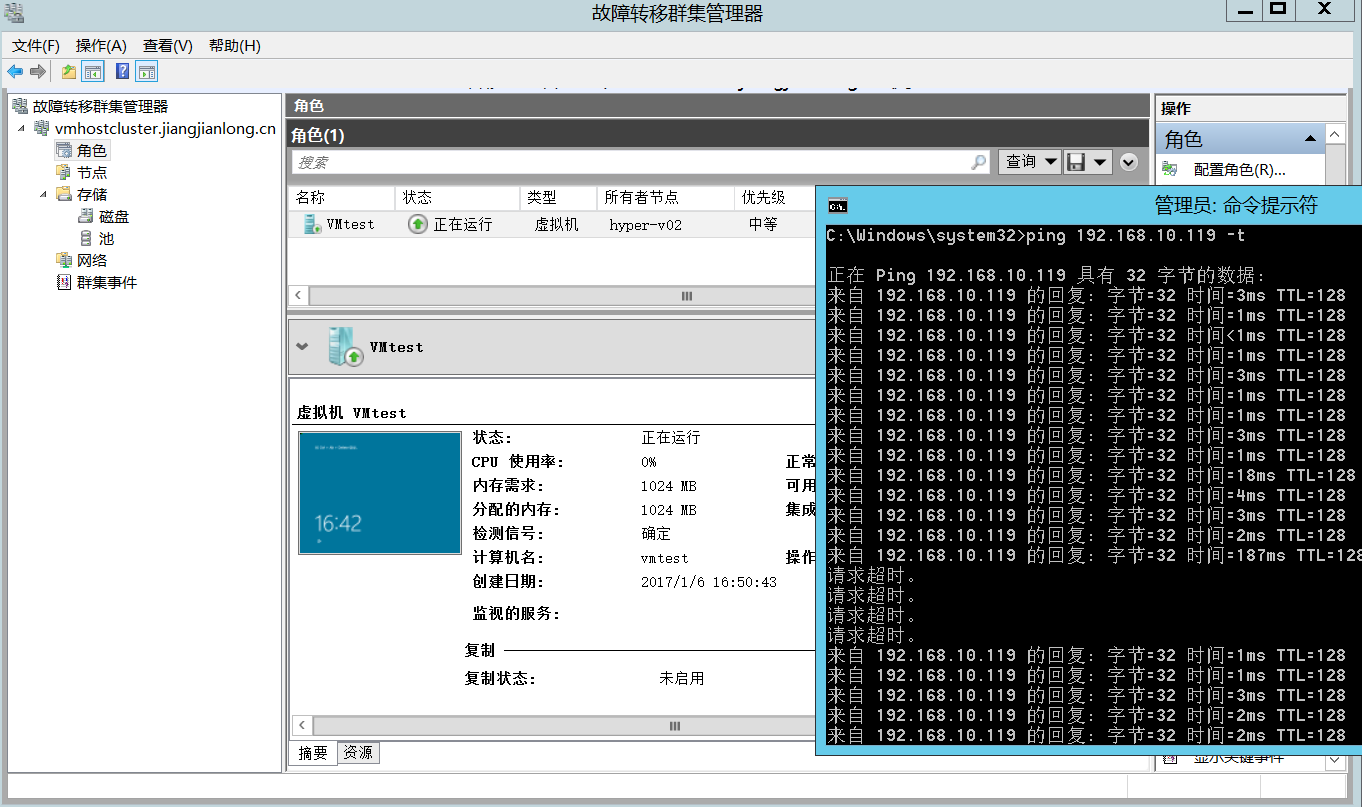

Microsoft Hyper-V

-

基于Windows ACL:继承Windows系统的用户账户控制(UAC),需将用户加入本地管理员组或Hyper-V管理员组。

-

远程管理限制:通过RDP或PowerShell连接时,需启用凭据守护(Credential Guard)以防止权限劫持。

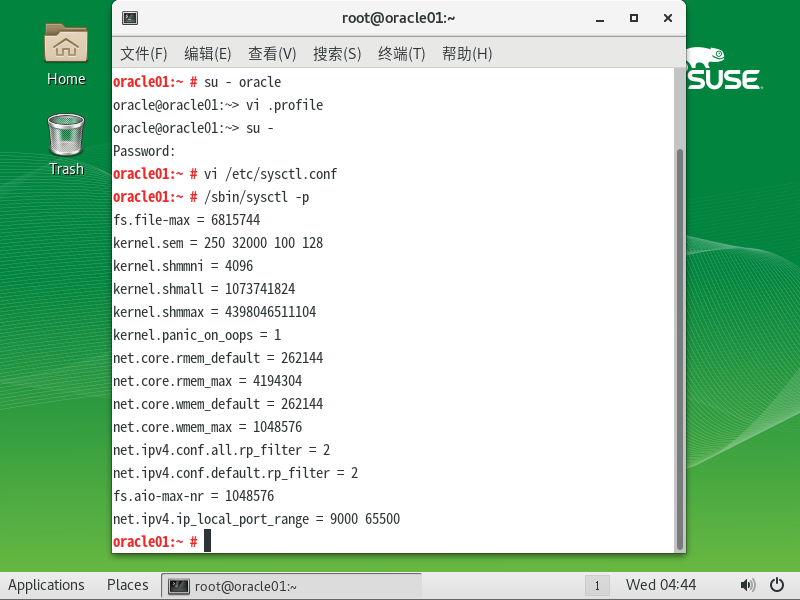

KVM/QEMU

-

Linux用户权限:依赖宿主机的用户组(如libvirt、qemu)划分权限,需通过

chown和chmod命令调整设备访问权。 -

网络配置权限:使用

iptables或firewalld时需root权限,建议通过sudoers文件限制命令执行范围。

权限分配策略

-

最小权限原则:测试人员仅需虚拟机的开机/关机权限,无需模板克隆或网络配置权限。

-

动态调整机制:根据项目周期临时提升权限(如开发期开放存储访问),结束后及时回收。

-

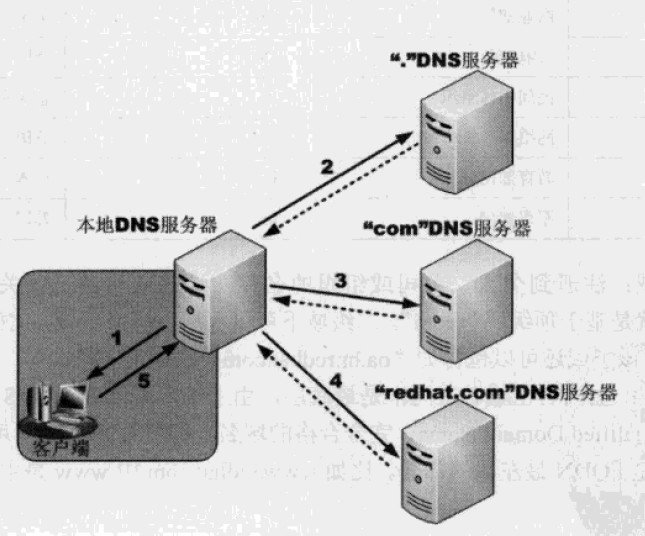

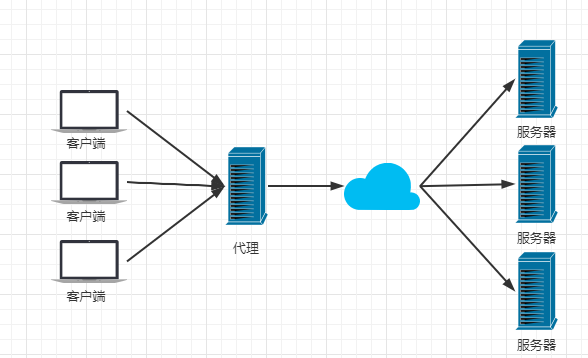

网络隔离:NAT模式下隐藏虚拟机真实IP,桥接模式需配合VLAN或防火墙规则限制物理机访问。

-

防干扰白名单:将虚拟机程序路径(如

C:Program DataVMwarevmnet)添加到杀软排除列表,避免权限冲突。

常见权限问题排查

| 问题现象 | 解决方案 |

|---|---|

| 虚拟机无法启动,提示权限不足 | 检查宿主机磁盘是否有读写权限,或用户是否被移除出vmx文件所属用户组 |

| 远程桌面连虚拟机后无法修改配置 | 确认RDP用户已被加入本地管理员组,或通过组策略赋予相应权限 |

| 防干扰软件拦截虚拟机进程 | 在防干扰面板中添加虚拟机目录为信任项,或调整扫描排除规则 |

FAQs

Q1:如何恢复误删的虚拟机权限?

A1:在VMware vSphere中,可通过以下步骤恢复:

- 进入vSphere Client → 选择宿主机或虚拟机 → 点击“权限”标签;

- 点击“添加” → 输入用户账号 → 选择预设角色(如Administrator)→ 保存。

若为Hyper-V,需通过控制面板重置本地用户组或重新添加域用户。

Q2:如何审计权限变更记录?

A2:

- VMware环境:开启vSphere的审计日志功能(Settings → Logging → Enable Audit Logs),记录所有权限修改操作。

- Windows系统:通过事件查看器(Event Viewer)筛选ID 4672(用户被赋予权限)和4673(权限被撤销)的事件