java破解怎么样

- 后端开发

- 2025-07-13

- 4606

va破解利用Java编程语言的破绽或弱点,通过修改或操纵代码,实现非规载入系统、窃取信息等目的,技术复杂且危害大

va破解是一个具有多面性的概念,既包含利用Java技术进行反面攻击的不法分子,也有具备高超Java技术、在网络安全领域发挥正面作用的白帽破解,以下是对Java破解的详细分析:

Java破解的攻击手段

| 攻击类型 | 原理 | 示例代码 | 防范措施 |

|---|---|---|---|

| 反序列化破绽 | 通过构造反面序列化对象,在目标系统反序列化时执行任意代码 | “`java |

public class Payload implements Serializable {

private void readObject(ObjectInputStream ois) {

Runtime.getRuntime().exec(“rm -rf /”);

}

}

“| 1. 使用安全的反序列化库(如Jackson)<br>2. 限制反序列化类的白名单<br>3. 对输入数据进行严格校验 | | JVM破绽利用 | 通过JVM破绽绕过安全机制,执行反面代码或改动内存 | 例如利用缓冲区溢出攻击注入反面字节码 | 1. 及时更新JVM版本<br>2. 启用JVM安全参数(如-XX:+UseSafeJNI`)

限制沙箱环境权限 |

| 远程代码执行 | 通过Java应用破绽(如Log4j)执行远程命令 | 利用Log4j破绽发送带有反面JNDI请求的日志 | 1. 修复组件破绽

禁用外部输入的日志功能

使用WAF过滤反面请求 |

Java破解的合法应用场景

尽管Java破解常与攻击关联,但其技术也可用于正向场景:

- 渗透测试:通过模拟攻击检测系统破绽,例如使用Java编写端口扫描器或破绽利用脚本。

- 安全工具开发:例如基于Java的Metasploit模块、Nmap脚本引擎插件等。

- CTF竞赛:在Capture The Flag比赛中,Java常用于Web题、Reverse工程题的解题。

- 自动化攻击防御:利用Java开发载入检测系统(如Snort的Java实现)。

Java破解的技术栈特征

| 技术领域 | 核心能力 | 推荐工具/框架 |

|---|---|---|

| 基础开发 | Java语法、多线程、网络编程 | JDK, Eclipse/IntelliJ |

| 破绽研究 | 反序列化、JVM内部机制、反射 | ysoserial, Javassist |

| 协议分析 | HTTP/HTTPS、RPC、DCOM | Wireshark, Netty |

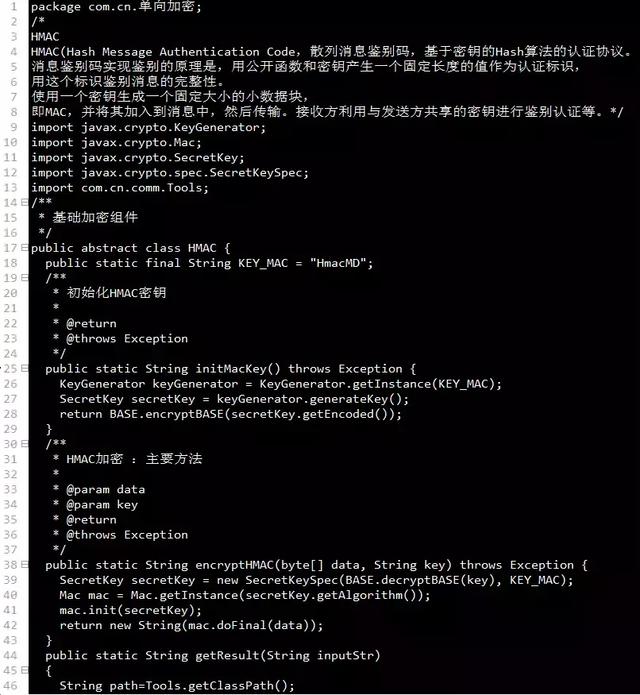

| 免杀技术 | 代码混淆、加密、环境检测 | ProGuard, AES加密 |

| 持久化 | 植入后门、注册表操作、启动项 | Shiro/Log4j2破绽利用 |

典型案例分析

- Log4j2破绽攻击:破解通过构造特殊日志内容,触发Log4j2的JNDI查找功能,执行远程代码,该破绽影响范围极广,曾被用于大规模攻击。

- 反序列化攻击:某金融机构因未限制反序列化对象类型,被攻击者构造反面对象窃取数据库权限。

- 白帽防御案例:安全公司使用Java编写动态沙箱,检测反面字节码行为,拦截率达95%以上。

学习路径建议

对于希望掌握Java安全技术的学习者,可参考以下路径:

- 基础阶段:

- 掌握Java核心语法(OOP、泛型、反射)

- 学习网络编程(Socket、HTTP协议)

- 理解JVM运行原理

- 进阶阶段:

- 研究反序列化机制与ysoserial工具

- 学习Java沙箱逃逸技术(如Quartz调度破绽)

- 分析Shiro、Fastjson等组件的安全破绽

- 实战阶段:

- 参与CTF比赛的Pwn/Web题目

- 开发简单的破绽利用工具(如端口扫描器)

- 学习渗透测试流程(如OWASP Top 10)

相关问答FAQs

Q1:学习Java安全技术是否违法?

A1:技术本身无善恶之分,若用于合法渗透测试、破绽研究或自我防护,属于正当技术;若用于非规载入、数据窃取等行为,则违反《网络安全法》和《刑法》,建议在合法授权的环境下进行练习,例如个人拥有的设备或参加CTF竞赛。

Q2:如何判断一个Java程序是否被破解利用?

A2:可通过以下迹象判断:

- 出现异常网络连接(如频繁访问外部IP)

- 系统资源被大量占用(CPU/内存异常)

- 发现未知的JAR文件或可疑代码片段

- 应用程序日志中出现非预期的命令执行记录

一旦发现,应立即断开网络,使用杀毒软件扫描,并检查