linux如何开启ssh服务

- Linux

- 2025-07-11

- 3227

sudo systemctl start sshd命令可开启SSH服务

Linux系统中,SSH(Secure Shell)服务是远程管理服务器的重要工具,它通过加密的方式确保数据传输的安全性,使得管理员可以在不安全的网络环境中安全地访问和管理远程服务器,以下是如何在Linux系统上开启SSH服务的详细步骤:

检查SSH服务状态

在开始之前,首先需要确认系统中是否已经安装并运行了SSH服务,可以通过以下命令来检查SSH服务的状态:

sudo systemctl status ssh

如果SSH服务已经安装并且正在运行,你会看到类似“active (running)”的状态信息,如果服务未安装或未运行,则需要进行下一步操作。

安装SSH服务

对于大多数Linux发行版来说,SSH服务通常是预装的,但如果你的系统中没有安装SSH服务,可以使用包管理器进行安装,以下是不同发行版的安装命令:

- Debian/Ubuntu:

sudo apt update sudo apt install openssh-server

- CentOS/RHEL:

sudo yum install openssh-server

- Fedora:

sudo dnf install openssh-server

安装完成后,SSH服务通常会自动启动,你可以通过再次运行systemctl status ssh命令来确认服务状态。

启动和配置SSH服务

启动SSH服务

如果SSH服务没有自动启动,可以手动启动它,以下是不同系统的启动命令:

- 基于Systemd的系统(如现代的Ubuntu、CentOS等):

sudo systemctl start ssh

- 基于SysV的系统:

sudo service ssh start

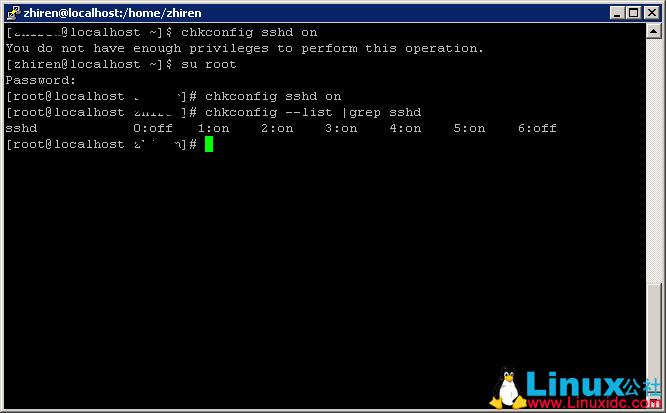

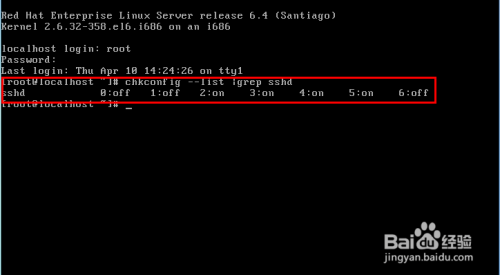

设置开机自启

为了确保SSH服务在系统启动时自动启动,可以执行以下命令:

- 基于Systemd的系统:

sudo systemctl enable ssh

- 基于SysV的系统:

sudo chkconfig ssh on

配置SSH服务

SSH服务的配置文件通常位于/etc/ssh/sshd_config,在修改配置文件之前,建议备份原始配置文件:

sudo cp /etc/ssh/sshd_config /etc/ssh/sshd_config_backup

使用文本编辑器打开并编辑配置文件:

sudo nano /etc/ssh/sshd_config

以下是一些常见的配置选项:

- Port: 指定SSH服务监听的端口号,默认为22,为了提高安全性,建议更改为其他端口号,例如2222。

- PermitRootLogin: 是否允许root用户登录,建议设置为

no以提高安全性。 - PasswordAuthentication: 是否允许使用密码认证,可以根据安全需求设置为

yes或no,禁用密码认证后,建议使用密钥认证。

修改完配置文件后,保存并退出,然后重启SSH服务以使更改生效:

sudo systemctl restart ssh

或者对于基于SysV的系统:

sudo service ssh restart

配置防火墙

为了允许外部访问SSH服务,需要配置防火墙,以下是不同防火墙配置方法的示例:

使用UFW(Uncomplicated Firewall)

如果你使用的是UFW,可以通过以下命令允许SSH端口:

sudo ufw allow ssh

这条命令默认允许SSH服务的默认端口22,如果你更改了SSH端口,例如更改为2222,则需要指定端口号:

sudo ufw allow 2222/tcp

启用防火墙:

sudo ufw enable

使用Iptables

对于使用Iptables的系统,你需要添加一条规则来允许新的SSH端口,以下是允许端口22的示例:

sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPT

如果你的SSH端口是2222,则命令如下:

sudo iptables -A INPUT -p tcp --dport 2222 -j ACCEPT

保存规则以确保在系统重启后仍然有效:

sudo apt-get install iptables-persistent

使用Firewalld

如果你使用的是Firewalld,可以通过以下命令允许SSH服务:

sudo firewall-cmd --permanent --zone=public --add-service=ssh

如果要允许特定的端口,例如2222,则使用:

sudo firewall-cmd --permanent --zone=public --add-port=2222/tcp

在添加规则后,需要重新加载防火墙配置:

sudo firewall-cmd --reload

测试SSH连接

完成以上步骤后,可以尝试从另一台计算机使用SSH客户端连接到服务器。

ssh username@your_server_ip -p 2222

替换username为你的Linux用户名,your_server_ip为服务器的IP地址,如果一切配置正确,你应该能够成功连接到远程服务器。

增强SSH安全性的配置

虽然默认配置的SSH服务已经足够安全,但为了进一步加固,可以采取以下措施:

禁用密码认证,启用密钥认证

密码认证虽然方便,但安全性较低,使用SSH密钥对进行认证可以显著提高安全性,生成密钥对(如果尚未生成):

ssh-keygen -t rsa -b 4096 -C your_email@example.com

按提示操作,生成的私钥保存在~/.ssh/id_rsa,公钥保存在~/.ssh/id_rsa.pub,将公钥复制到服务器:

ssh-copy-id -i ~/.ssh/id_rsa.pub username@your_server_ip

在服务器上,编辑sshd_config文件,禁用密码认证:

PasswordAuthentication no

重启SSH服务以应用更改:

sudo systemctl restart ssh

限制可登录的用户和IP地址

通过AllowUsers和DenyUsers指令,可以限制哪些用户可以从特定IP地址登录。

AllowUsers username@192.168.1.100

或更灵活的配置:

Match Address 192.168.1.0/24 AllowUsers username

这将仅允许来自168.1.0/24子网内的username用户登录。

使用更强的加密算法

SSH支持多种加密算法,但并非所有算法都同样安全,在sshd_config中,可以指定使用更安全的算法集:

Ciphers aes256-ctr,aes192-ctr,aes128-ctr MACs hmac-sha2-256,hmac-sha2-512

这些配置将强制SSH服务仅使用指定的加密算法和消息认证码。

定期更新和监控

保持系统和SSH服务的最新状态是确保安全性的关键,定期更新软件包,并关注SSH相关的安全公告和补丁,使用日志监控工具(如fail2ban)来自动识别和阻止反面登录尝试。

FAQs

Q1: 如果SSH服务无法启动怎么办?

A1: 如果SSH服务无法启动,首先检查系统日志以获取错误信息,常见的原因包括端口冲突、配置文件错误或权限问题,确保SSH配置文件/etc/ssh/sshd_config中的设置正确无误,并且没有语法错误,检查防火墙设置,确保允许SSH端口的流量,如果问题仍然存在,可以尝试重新安装SSH服务。

Q2: 如何更改SSH服务的端口号?

A2: 更改SSH服务的端口号可以提高安全性,减少被自动化扫描工具发现的风险,编辑SSH配置文件/etc/ssh/sshd_config,找到Port行,去掉注释符号并修改为新的端口号,例如Port 2222,保存并退出后,重启SSH服务以使更改生效:sudo systemctl restart ssh,确保防火墙规则已更新以允许新端口的流量,如果使用的是UFW,可以执行sudo ufw allow 2222/tcp,记得更新你的SSH连接习惯,使用新的端口号