上一篇

WordPress网站被黑如何紧急修复?

- CMS教程

- 2025-06-08

- 3506

立即关闭网站,扫描反面文件并删除,更新WordPress核心、主题和插件至最新版,重置所有密码(管理员、数据库),清除后门,从干净备份恢复网站,若无备份则寻求专业安全公司帮助。

您的WordPress网站被黑后的全面应对指南

发现载入?立即行动!

当您发现WordPress网站出现异常链接、陌生用户、反面弹窗、搜索引擎警告或被重定向到可疑网站时,请立即执行以下关键操作:

-

切断网络连接 (至关重要):

- 联系托管商客服,要求立即临时关闭您的网站(将站点置于维护模式或直接暂停)。

- 目的: 阻止破解继续操控、窃取数据或感染访客设备,保护您的用户。

-

更改所有密码 (紧急措施):

- WordPress管理员密码: 使用强密码(大小写字母、数字、符号组合,长度12位以上)。

- 主机控制面板 (如cPanel) 密码:

- FTP/SFTP密码:

- 数据库密码: (稍后清理时需用到)。

- 相关邮箱密码: 管理员邮箱的安全性至关重要。

-

通知您的团队与用户 (透明沟通):

- 告知所有拥有网站访问权限的人员(编辑、作者、开发者)。

- 如果用户数据(尤其是密码)可能泄露,必须在网站恢复后清晰告知用户风险,并强制要求密码重置。

深入调查与全面清理 (技术核心)

网站下线后,进入关键的技术清理阶段:

-

启用详细日志记录(如尚未开启):

- 在主机控制面板中启用访问日志、错误日志记录功能。日志是追踪破解入口的宝贵线索。

-

扫描与反面软件清除:

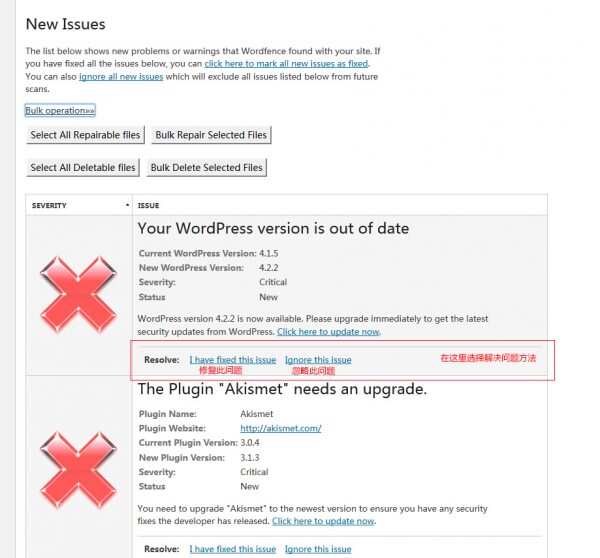

- 使用专业安全插件扫描: 安装并运行Wordfence Security, Sucuri Security, 或MalCare等知名插件进行深度扫描(需在临时恢复访问后操作),这些工具能识别后门、反面代码、可疑文件。

- 借助在线扫描工具: 利用 Sucuri SiteCheck, Quttera Web Malware Scanner 免费在线扫描,获取第三方视角的威胁报告。

- 手动审计(推荐专业人士):

- 检查

/wp-content/目录:重点审查/plugins/,/themes/,/uploads/文件夹,查找非您安装的陌生插件、主题,或包含eval(、base64_decode(、gzinflate(等可疑函数的文件(常见于后门)。 - 检查根目录:查看是否有异常的

.php,.js文件(如与WordPress核心无关的index.php、admin.php等)。 - 审计

wp-config.php:确认未被改动。 - 检查用户数据库:在

wp_users表中查找陌生管理员账户。 - 核心文件验证: 下载官方纯净版WordPress压缩包,解压后与您服务器上的

/wp-admin/和/wp-includes/目录进行逐文件对比(使用FTP/SFTP客户端或命令行diff工具),替换所有被改动的文件。

- 检查

-

彻底清理感染源:

- 删除所有可疑文件: 基于扫描和审计结果,彻底删除所有确认的反面文件、后门脚本、垃圾文件。

- 重置核心代码: 若核心文件(

/wp-admin/,/wp-includes/)被破坏,删除服务器上的旧文件,上传官方最新纯净版WordPress的对应文件覆盖(切勿覆盖wp-config.php和/wp-content/)。 - 审查插件/主题:

- 删除所有非必需的插件和主题,尤其是久未更新、来源不明、或扫描提示有问题的。

- 对于必需插件/主题:从其官方来源重新下载纯净版,完全替换现有版本(删除后重新安装)。不要仅覆盖文件!

- 清理数据库:

- 使用安全插件(如Wordfence的数据库扫描功能)。

- 手动检查:

wp_options表:查找home和siteurl是否被改动;检查是否有可疑的autoinstalled选项。wp_posts/wp_comments:查找隐藏的垃圾链接或反面代码(查看内容字段)。- 使用插件如 WP-Sweep 或 Advanced Database Cleaner 清理修订记录、垃圾评论等冗余数据(这些可能被破解利用藏匿反面代码)。

加固防线,防止再陷险境 (安全提升)

清理完毕并非终点,强化防护才是长久之计:

-

更新一切!

- 将WordPress核心、所有插件、所有主题立即更新至最新稳定版本,安全补丁是堵住破绽的关键。

-

强化访问凭证:

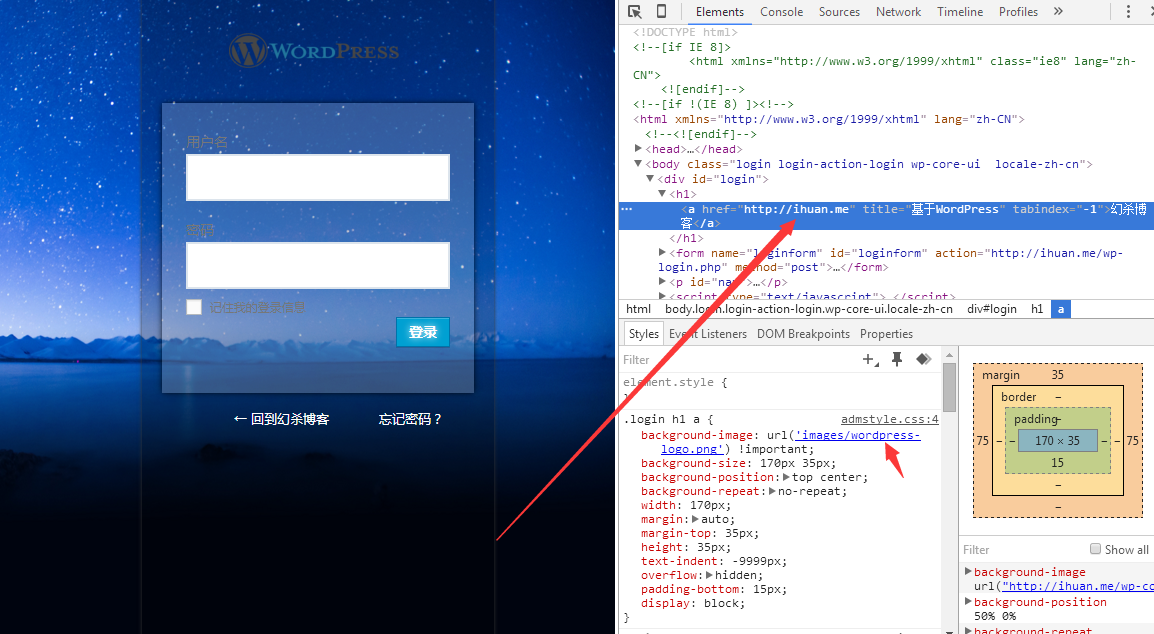

- 管理员用户名: 避免使用

admin,administrator等常见名称。 - 强密码策略: 要求所有用户(尤其管理员)使用强密码,启用双因素认证 (2FA) (Wordfence、Google Authenticator等插件支持)。

- 限制登录尝试: 使用插件阻止暴力破解(如限制失败尝试次数)。

- 管理员用户名: 避免使用

-

安全插件配置:

- 启用并配置 Web应用防火墙 (WAF):Wordfence的WAF或Sucuri的CloudProxy WAF能有效拦截常见攻击,确保其规则库保持最新。

- 文件监控: 开启核心文件、插件、主题的完整性监控与改动警报(安全插件必备功能)。

- 安全扫描: 设置定期自动扫描(每天或每周)。

-

主机环境优化:

- 升级PHP版本: 仅使用官方支持的、安全的PHP版本(如PHP 8.0+)。

- 文件权限: 设置正确权限(文件夹755,文件644)。

wp-config.php应设置为440或400。 - 禁用文件编辑: 在

wp-config.php中添加define('DISALLOW_FILE_EDIT', true);防止后台编辑插件/主题文件。 - SFTP替代FTP: 使用更安全的SFTP连接服务器。

-

坚不可摧的备份策略:

- 定期自动备份: 使用可靠插件(如 UpdraftPlus, BlogVault)或主机提供的备份方案。

- 异地存储: 将备份文件存储在与主服务器分离的地方(如云存储、本地电脑)。

- 测试恢复: 定期验证备份文件的有效性!进行恢复演练至关重要。

恢复上线与后续监控

- 清除CDN/浏览器缓存: 确保访客访问的是清理后的新版本。

- 重新提交给搜索引擎: 若之前被标记为“不安全”,在Google Search Console、百度搜索资源平台等提交网站,请求重新审核。

- 持续监控: 密切关注安全插件警报、网站流量、文件变动、用户账户活动是否有异常。

- 保持警惕: 安全是持续过程,坚持更新、定期扫描、审计日志。

寻求专业援助

如果您对技术清理感到困难、时间紧迫、或遭遇复杂顽固的攻击(如高级持久性威胁),强烈建议寻求专业网络安全公司(如Sucuri, Wordfence付费服务,或国内知名安全厂商)的帮助,他们拥有专业工具和经验,确保彻底清除隐患。

安全无小事,快速响应、彻底清理、持续加固是应对网站被黑的黄金法则,立即行动,重建您的安全堡垒!

参考来源与建议工具:

- WordPress官方安全指南:

- 百度搜索资源平台-网站安全白皮书:

- Wordfence Security (插件与情报):

- Sucuri (安全服务与博客):

- Google安全浏览:

- UpdraftPlus (备份插件):

- MalCare (安全插件):