上一篇

数据库验证登录失败如何解决

- 数据库

- 2025-07-06

- 3788

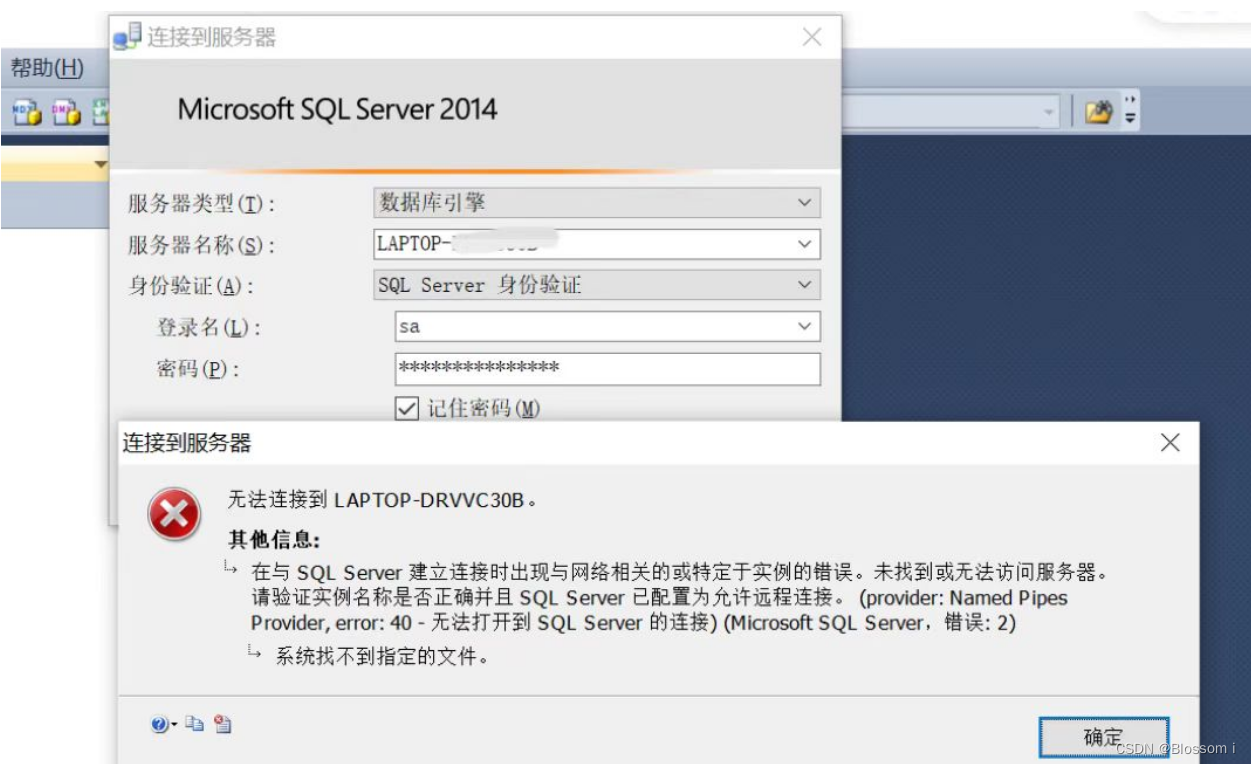

数据库验证登录失败可能由多种原因导致:数据库连接问题(如配置错误、网络中断)、用户账号不存在或密码错误、账号被禁用、数据库服务未运行、查询语句错误或权限不足、系统内部故障等,需检查连接配置、账号状态、密码准确性及数据库运行情况。

登录功能是网站和应用的核心入口,当用户遇到“登录不了”的情况时,体验会非常糟糕,如果您的系统使用数据库来验证用户凭据(用户名/密码),那么问题可能出在数据库交互的多个环节,以下是一个系统化的排查指南,帮助您定位和解决数据库验证登录失败的问题:

核心原理简述:

当用户提交登录表单(通常是用户名和密码)后,应用程序会:

- 接收表单数据。

- 通常对密码进行相同的加密或哈希处理(如SHA-256, bcrypt)。

- 构建数据库查询(通常是

SELECT语句),根据用户名查找对应的用户记录。 - 执行查询,从数据库中获取该用户的存储信息(包括存储的密码哈希值、盐值、状态等)。

- 比较:应用程序将用户提交的密码(经过步骤2处理)与数据库中存储的密码哈希值进行比较。

- 根据比较结果(匹配/不匹配)以及用户记录的其他状态(如是否激活、是否被禁用),决定允许登录或返回错误。

当登录失败(数据库验证不通过)时,请按以下步骤排查:

基础检查 (用户端与应用层)

-

确认输入信息:

- 大小写敏感: 用户名和密码是否区分大小写?确保Caps Lock键未误开。

- 特殊字符: 密码中是否包含特殊字符(如 , , , ,

&)?这些字符在输入或传输时是否被正确处理?尝试使用最简单的密码测试。 - 空格问题: 检查用户名或密码首尾是否无意中键入了空格。

- 验证码: 如果启用了验证码,请确认输入正确。

-

测试不同用户:

- 尝试使用一个已知正确的测试账号(确保该账号在数据库中存在且状态正常)登录,如果测试账号成功,问题可能出在特定用户的记录上。

- 尝试注册一个新账号,然后立即用新账号登录,这能测试整个“写入数据库”和“从数据库读取验证”的流程是否基本通畅。

-

应用层日志:

- 检查应用程序的错误日志(如Web服务器日志、应用框架日志),这是最重要的线索来源之一!查找登录请求相关的错误信息,尤其是:

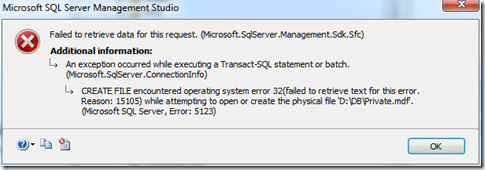

- 数据库连接错误: 如

Connection refused,Timeout,Access denied for user 'xxx'@'xxx',这指向数据库连接配置问题。 - SQL语法错误: 如

You have an error in your SQL syntax...,这指向构建查询的代码逻辑问题。 - 查询执行错误: 如

Table 'xxx.users' doesn't exist,Unknown column 'password_hash' in 'field list',这指向数据库表结构或查询字段名不匹配。 - 空结果集: 应用程序日志可能记录“未找到用户”或类似信息,表明根据用户名查不到记录。

- 密码不匹配: 应用程序日志可能明确记录“密码无效”或“凭据不匹配”。

- 数据库连接错误: 如

- 启用更详细的调试日志(临时): 如果标准日志信息不足,在开发和测试环境(切勿在生产环境长期开启)中提高日志级别,捕获更详细的SQL语句、参数和执行结果。

- 检查应用程序的错误日志(如Web服务器日志、应用框架日志),这是最重要的线索来源之一!查找登录请求相关的错误信息,尤其是:

数据库连接与查询问题

-

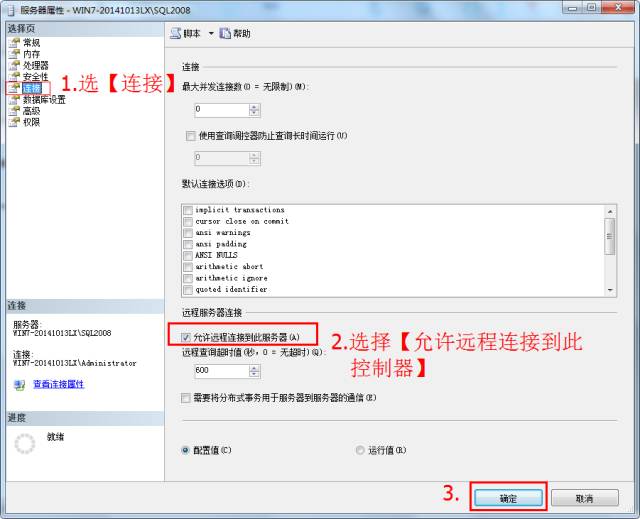

数据库连接配置:

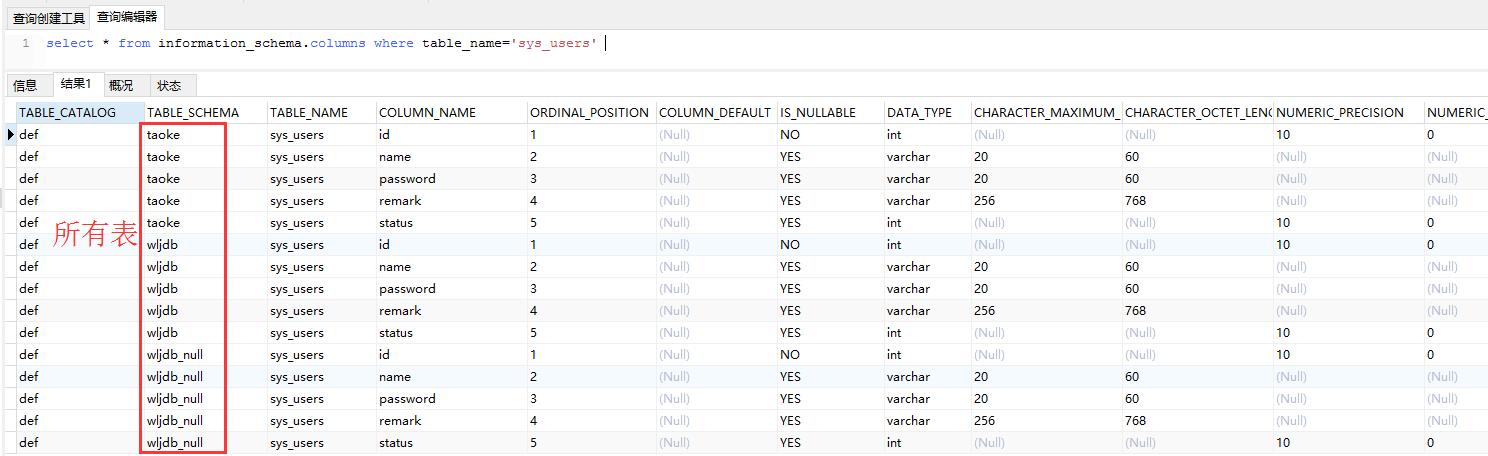

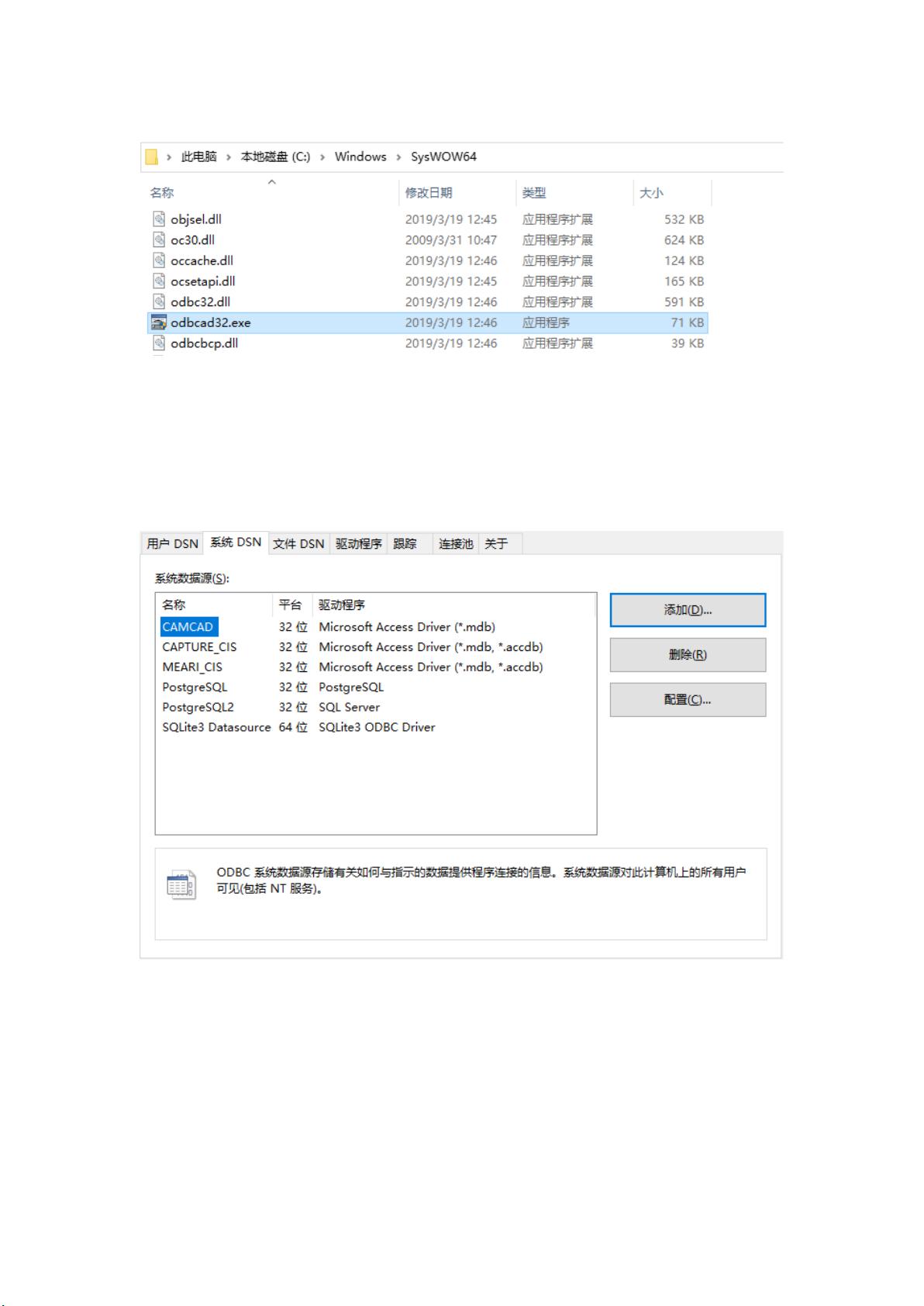

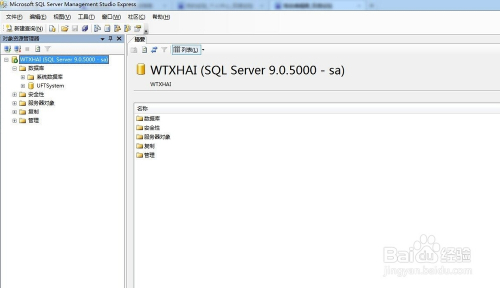

- 连接字符串/参数: 检查应用程序配置文件中数据库连接的

host(主机名/IP),port(端口),database name(数据库名),username(数据库用户名),password(数据库密码) 是否正确无误,一个字符错误就会导致连接失败。 - 数据库访问权限: 确认应用程序使用的数据库用户 (

username) 拥有对目标数据库 (database name) 和目标表(通常是用户表)的SELECT权限(可能还需要其他权限,但SELECT是验证登录必需的),尝试用该数据库用户直接在数据库客户端(如MySQL Workbench, pgAdmin)中登录并执行查询。 - 网络连通性: 确保应用程序服务器可以访问数据库服务器(检查防火墙规则、安全组设置、网络路由),使用

telnet或nc命令测试数据库端口是否开放。

- 连接字符串/参数: 检查应用程序配置文件中数据库连接的

-

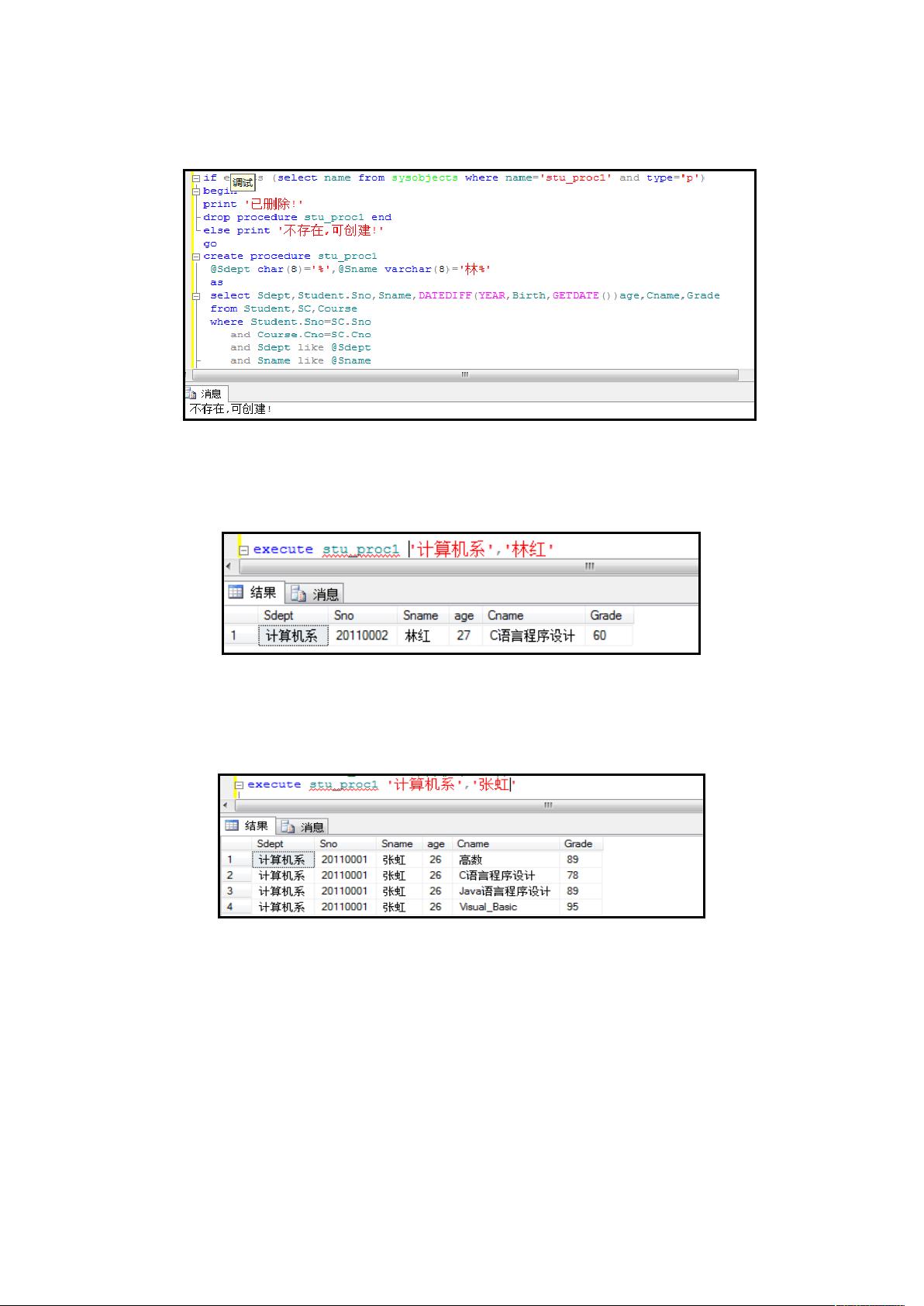

SQL查询构建与执行:

- SQL注入防御影响: 如果使用了参数化查询(强烈推荐),检查绑定参数是否正确,错误的参数绑定可能导致查询语法错误或查不到数据。

- 用户名处理: 检查代码中用于查询的用户名字段是否与数据库中的字段名完全一致(包括大小写,取决于数据库配置),检查是否对用户名进行了不必要的额外处理(如自动trim空格或大小写转换)导致与数据库存储不一致。

- 查询逻辑: 检查构建的

SELECT语句是否正确,特别是WHERE子句的条件是否准确指向用户名/邮箱等唯一标识字段。SELECT id, password_hash, salt, status FROM users WHERE username = ?。 - 空结果处理: 确保应用程序正确处理了数据库查询返回“零记录”的情况(即用户名不存在),并返回明确的错误信息(如“用户名不存在”),而不是笼统的“登录失败”或引发异常。

密码存储与比较问题

这是最常见的根源之一。

-

哈希算法一致性:

- 注册 vs 登录: 确保用户注册时存储密码的哈希算法和过程,与登录时处理用户输入密码的哈希算法和过程完全一致,任何差异(如使用了不同的盐、不同的哈希轮次、不同的算法如MD5 vs SHA-256)都会导致比较失败。

- 盐值: 如果使用了盐值(强烈推荐),必须确保登录时用于哈希用户输入密码的盐值,与注册时生成并存储在数据库中的该用户的盐值完全相同,检查盐值是否正确地与用户记录一起存储,并在登录时被正确取出使用。

-

密码字段比较:

- 字段选择: 确认登录验证代码比较的是用户输入密码的哈希值与数据库中存储的

password_hash(或类似名称) 字段的值,不要错误地比较了明文或未处理的密码。 - 比较函数: 使用安全的、抗时序攻击的比较函数(如PHP的

password_verify(), Python的bcrypt.checkpw(), Java的BCryptPasswordEncoder.matches()),避免使用简单的字符串比较 ( 或.equals()),这些可能不安全且在某些情况下行为不符合预期(如处理特殊字符或编码)。

- 字段选择: 确认登录验证代码比较的是用户输入密码的哈希值与数据库中存储的

-

数据库存储内容:

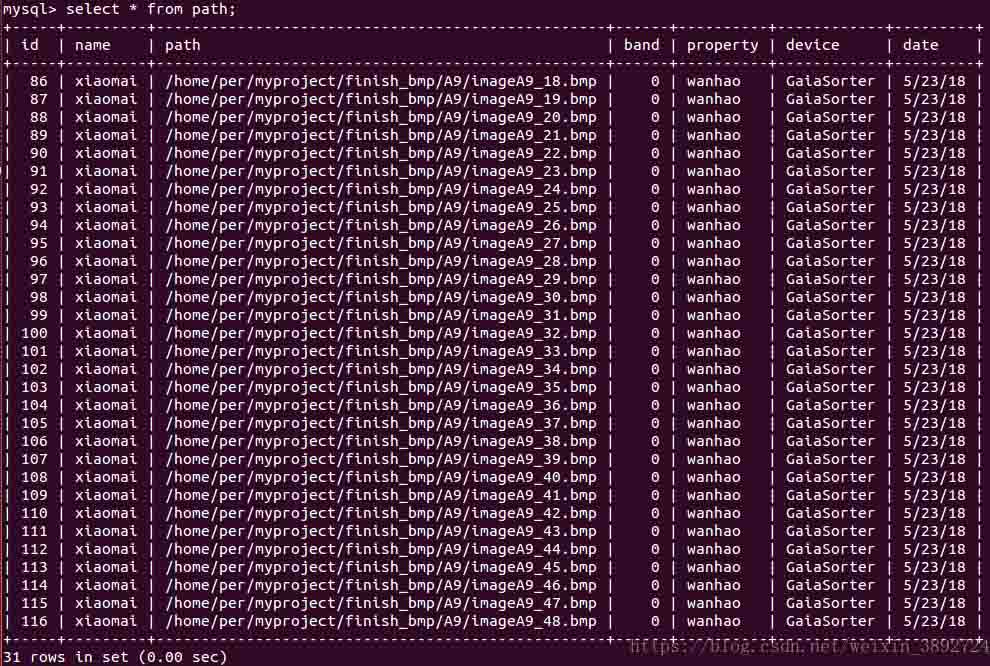

- 直接查看(谨慎!): 在测试环境中,对于已知的测试账号,直接在数据库管理工具中查看其

password_hash字段的值,确认它看起来像一个哈希值(长字符串),而不是明文密码。 - 手动验证(测试环境): 在测试环境,尝试用注册时相同的哈希算法和盐值,对测试密码进行哈希,看结果是否与数据库中存储的哈希值匹配,如果不匹配,说明注册或存储过程有问题。

- 直接查看(谨慎!): 在测试环境中,对于已知的测试账号,直接在数据库管理工具中查看其

用户状态与额外条件

登录逻辑通常不仅检查密码,还会检查用户记录的状态:

- 用户状态字段: 数据库用户表中通常有表示状态的字段(如

is_active,status,email_verified),检查登录逻辑是否在密码验证通过后,还检查了这些状态,常见的状态包括:active=1/status='ACTIVE': 用户已激活,允许登录。active=0/status='INACTIVE': 用户被禁用(管理员操作或未激活)。email_verified=0: 邮箱未验证(通常在注册后需要点击验证链接)。locked_until > NOW(): 账户因多次失败登录被临时锁定。

- 状态检查逻辑: 确保状态检查的逻辑正确(是检查

active=1还是active != 0?),如果状态不满足条件,即使密码正确,也应拒绝登录并给出明确的状态错误提示(如“您的账户尚未激活,请检查邮箱”或“账户已被禁用”)。

性能与并发问题(较少见但需注意)

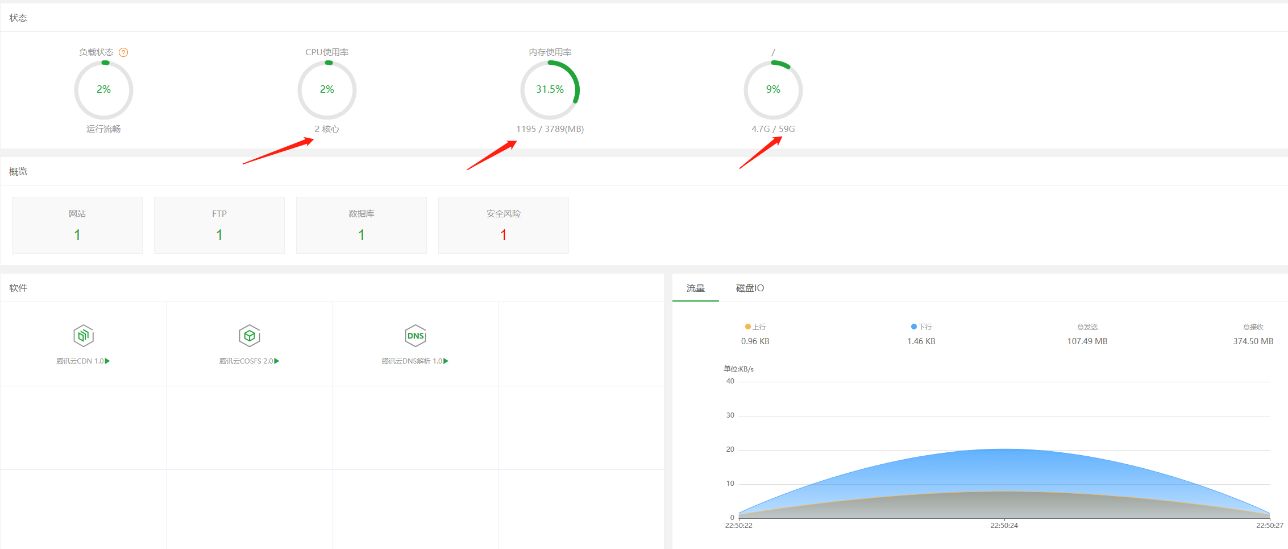

- 数据库负载: 极高的数据库负载可能导致查询超时或连接失败,监控数据库性能指标(CPU、内存、连接数、慢查询)。

- 连接池耗尽: 如果使用数据库连接池,连接池大小配置过小或连接泄漏可能导致无法获取数据库连接,检查连接池状态和配置。

- 锁竞争: 极端并发下,对用户表的特定操作(虽然登录主要是SELECT,但结合状态更新如登录时间、失败次数)可能引发锁等待超时,分析数据库锁情况。

安全策略影响

- 密码策略变更: 如果近期更新了密码哈希算法(例如从MD5升级到bcrypt),现有用户的密码在登录时仍会用旧算法验证,除非强制要求用户在下次登录时重置密码(并用新算法存储新密码),新旧算法不兼容会导致老用户无法登录。

- 账户锁定策略: 检查是否有针对暴力破解的账户锁定策略(如连续5次失败锁定30分钟),确认锁定逻辑正确(更新数据库中的锁定状态/时间字段),并且登录失败计数准确记录在数据库中。

- 网络层安全: 防火墙、WAF或载入检测系统是否可能误拦截了登录请求或数据库访问流量?检查相关安全设备的日志。

排查总结与建议

- 优先查看日志: 应用错误日志和数据库慢查询/错误日志是定位问题的金钥匙。

- 分步隔离: 使用已知正确的测试账号,逐步验证数据库连接、查询执行、结果获取、密码比较、状态检查等每一步。

- 对比环境: 如果开发/测试环境正常而生产环境失败,严格对比两个环境的配置(代码版本、数据库结构、配置文件、依赖库版本、运行环境)。

- 最小化测试: 编写或执行一个最简化的测试脚本(如一个独立的PHP/Python脚本),仅包含连接数据库、执行用户查询、比较密码的逻辑,排除应用其他部分的干扰。

- 安全操作:

- 在非生产环境进行深入数据库探查和测试。

- 操作生产数据库前务必备份。

- 处理用户密码哈希时保持谨慎,避免泄露。

- 遵循最小权限原则配置数据库用户。

重要提示: 本文提供通用排查思路,具体解决方法取决于您使用的编程语言、框架(如Spring Security, Django Auth, Laravel Auth)、数据库类型(MySQL, PostgreSQL, SQL Server, MongoDB等)以及具体的系统架构,请结合您的技术栈查阅相关文档。

引用说明:

- 数据库权限管理概念参考自关系型数据库(如MySQL, PostgreSQL)官方文档关于权限系统的描述。

- 密码哈希与盐值存储的最佳实践参考了OWASP (Open Web Application Security Project) 关于密码存储的推荐标准 (Cheat Sheet)。

- 安全比较函数(抗时序攻击)的概念参考了相关密码学库(如bcrypt, Argon2)的文档和安全研究。

- 用户状态管理(激活、锁定)是常见身份验证模式,在主流Web框架(如Django用户模型、Spring Security)中均有实现参考。