上一篇

Java中如何实现身份认证?

- 后端开发

- 2025-07-05

- 4604

Java身份验证通常指用户输入凭证(如用户名密码)后,系统比对数据库或认证服务,验证身份合法性并返回登录成功/失败结果的过程,核心步骤包括凭证提交、后台验证和结果反馈。

在Java生态中,“身份”一词通常指代身份认证(Authentication)与身份管理(Identity Management) 的核心概念,这是构建安全、可信赖应用程序的基石,以下是关于Java身份处理的详细解析:

什么是身份认证(Authentication)?

身份认证是验证用户或系统身份真实性的过程,简单说,就是回答“你是谁?”并证明你是你声称的那个人。

Java中的常见认证机制:

- 基础认证 (Basic Authentication)

- 客户端发送

用户名:密码(Base64编码)在HTTP头Authorization中。 - 优点: 简单易实现。

- 缺点: 凭证明文传输(需配合HTTPS),无状态,安全性低,常用于内部简单系统或测试。

- 客户端发送

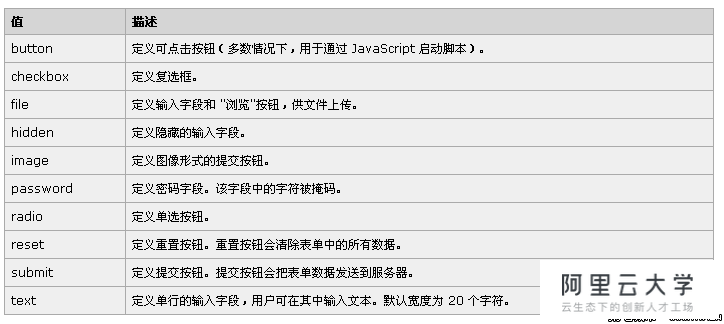

- 表单认证 (Form-Based Authentication)

- 用户通过HTML表单提交用户名和密码。

- 服务器验证凭证,成功后通常创建会话(Session)并返回会话标识符(如JSESSIONID cookie)。

- 优点: 用户友好,广泛用于Web应用。

- 缺点: 需防范跨站请求伪造(CSRF)、会话固定等攻击。

- 令牌认证 (Token-Based Authentication)

- 主流方案: 用户首次登录成功后,服务器生成一个加密的令牌(Token)返回给客户端(通常在

Authorization: Bearer头或Cookie中),后续请求携带此令牌,服务器验证令牌有效性即可,无需再次查询数据库。 - 代表技术:

- JWT (JSON Web Token): 自包含令牌,包含声明(用户ID、角色、过期时间等),使用数字签名(HMAC或RSA)保证完整性。

jjwt库是Java常用实现。 - OAuth 2.0 / OpenID Connect (OIDC): 授权框架(OAuth 2.0)和身份层(OIDC),用户通过受信任的第三方(如Google, Facebook, Keycloak)认证,应用获得访问令牌(Access Token)和ID令牌(ID Token)。

Spring Security OAuth2是Java主流集成方案。

- JWT (JSON Web Token): 自包含令牌,包含声明(用户ID、角色、过期时间等),使用数字签名(HMAC或RSA)保证完整性。

- 优点: 无状态(服务器无需存储会话),易于扩展,适合微服务/API,支持单点登录(SSO)。

- 主流方案: 用户首次登录成功后,服务器生成一个加密的令牌(Token)返回给客户端(通常在

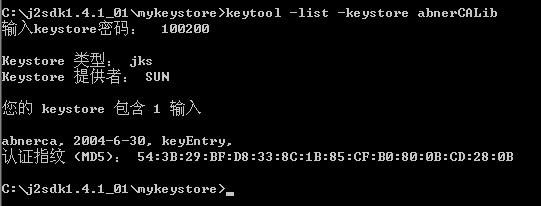

- 证书认证 (Certificate Authentication)

- 使用X.509数字证书(通常存储在硬件或软件密钥库中)进行双向认证(客户端和服务器相互验证)。

- 优点: 高安全性。

- 缺点: 部署和管理证书复杂,常用于企业级应用或B2B集成。

什么是身份管理(Identity Management)?

身份管理是创建、存储、维护和验证数字身份及其访问权限的全生命周期过程,它解决“你能做什么?”(授权)的基础问题。

Java中的关键组件与概念:

- 用户存储 (User Stores):

- 存储用户凭证(用户名、密码哈希)和属性(角色、邮箱等)。

- 常见实现: 关系型数据库(MySQL, PostgreSQL)、LDAP(如Active Directory)、内存存储(测试用)、NoSQL数据库。

- 角色 (Roles) 与权限 (Permissions/Grants):

- 角色: 一组权限的集合(如

ROLE_ADMIN,ROLE_USER)。 - 权限: 对特定资源执行特定操作的许可(如

user:read,document:delete)。 - Java中常用注解(如Spring Security的

@PreAuthorize("hasRole('ADMIN')")或@PreAuthorize("hasPermission(#object, 'delete')"))进行声明式访问控制。

- 角色: 一组权限的集合(如

- 授权 (Authorization):

- 在认证成功后,根据用户的身份(角色/权限)决定其是否有权访问特定资源或执行操作。

- 模型:

- RBAC (基于角色的访问控制): 主流模型,用户关联角色,角色关联权限。

- ABAC (基于属性的访问控制): 更细粒度,基于用户属性、资源属性、环境属性(时间、位置等)动态决策,Java需借助框架(如Spring Security ACL, Apache Shiro)或策略引擎(如Open Policy Agent集成)。

- 单点登录 (SSO – Single Sign-On):

- 用户只需登录一次,即可访问多个相互信任的应用系统。

- Java实现: 通常通过SAML 2.0 或 OpenID Connect (OIDC) 协议实现。

Keycloak(开源IAM)、Spring Security SAML、Spring Security OIDC是常用工具。

Java身份安全的核心原则与最佳实践

- 密码安全:

- 绝不存储明文密码! 使用强哈希算法(如

bcrypt,scrypt,PBKDF2)加盐存储,Java标准库javax.crypto或Spring Security的PasswordEncoder(推荐BCryptPasswordEncoder)提供支持。 - 强制密码复杂度策略。

- 绝不存储明文密码! 使用强哈希算法(如

- 传输安全:

- 始终使用HTTPS (TLS/SSL) 加密所有认证信息和敏感数据传输。

- 令牌安全:

- JWT: 使用强密钥(足够长度和随机性),选择合适的签名算法(HS256/RS256),设置合理的过期时间(

expclaim),验证签名和所有必要声明(iss,aud等)。 - OAuth 2.0: 安全存储客户端密钥,使用

state参数防CSRF,验证令牌范围(scope),使用PKCE增强公共客户端安全性。

- JWT: 使用强密钥(足够长度和随机性),选择合适的签名算法(HS256/RS256),设置合理的过期时间(

- 会话安全:

- 使用安全、HttpOnly的Cookie传输会话ID。

- 设置合理的会话超时时间。

- 防范会话固定攻击(登录后生成新会话ID)。

- 防范常见攻击:

- 暴力破解/凭证填充: 实施账户锁定、验证码、登录速率限制。

- 跨站脚本(XSS): 输出编码,设置Cookie的

HttpOnly和Secure属性。 - 跨站请求伪造(CSRF): 使用框架内置的CSRF保护(如Spring Security的

CsrfFilter),或使用令牌(同源策略下)。 - 注入攻击: 使用参数化查询或ORM框架。

- 最小权限原则: 用户和进程只应拥有完成其任务所必需的最小权限。

- 日志与监控: 记录关键认证授权事件(成功/失败登录、权限变更),监控异常活动。

Java身份认证与管理的核心框架

- Spring Security: Java生态事实上的标准安全框架,提供全面的认证(支持几乎所有主流机制)、授权(RBAC, 方法级/URL级安全)、会话管理、防护常见攻击等功能,高度可定制,与Spring Boot集成极佳。

- Apache Shiro: 另一个强大易用的安全框架,相比Spring Security,API更简洁直观,依赖更少,适合非Spring应用或需要轻量级方案的场景。

- Java EE/Jakarta EE Security API (JSR 375): 标准化了Java企业应用中的安全编程模型(

HttpAuthenticationMechanism,IdentityStore,SecurityContext等),简化了容器管理的安全实现。 - Keycloak: 开源的身份和访问管理(IAM)解决方案,提供单点登录(SSO)、身份代理、社交登录、用户联邦、细粒度授权等功能,可作为独立的认证授权服务器,与Java应用(通过适配器或标准协议OIDC/SAML)无缝集成,极大简化复杂身份场景的实现。

- Micronaut Security / Quarkus Security: 面向微服务和云原生应用的现代框架(Micronaut, Quarkus)内置的安全模块,提供类似Spring Security的功能,但启动更快、内存占用更低。

在Java中,“身份”是一个涵盖认证(Authentication – 你是谁?) 和身份管理(Identity Management – 你能做什么?如何管理?) 的广阔领域,选择合适的技术(如JWT, OIDC, Spring Security, Keycloak)并遵循安全最佳实践(强密码哈希、HTTPS、最小权限、防御攻击)对于构建健壮、安全的Java应用程序至关重要,随着云原生和微服务架构的普及,基于令牌的无状态认证(如OIDC)和集中式身份管理(如Keycloak)已成为主流趋势,开发者应持续关注安全标准和框架的更新,以应对不断演变的威胁。

引用说明:

- Spring Security Official Documentation – Spring Security框架的权威指南和API参考。

- OAuth 2.0 Authorization Framework (RFC 6749) – OAuth 2.0协议核心规范。

- OpenID Connect Core 1.0 – OpenID Connect (OIDC) 核心规范。

- JSON Web Token (JWT) (RFC 7519) – JWT令牌格式规范。

- Keycloak Official Documentation – Keycloak开源IAM解决方案的官方文档。

- OWASP Authentication Cheat Sheet – OWASP提供的认证安全最佳实践指南。

- OWASP Session Management Cheat Sheet – OWASP提供的会话管理安全最佳实践指南。

- Jakarta EE Security API (JSR 375) – Jakarta EE安全API规范。