存储型XSS攻击如何防范?你的网站是否已筑牢防线?

- 行业动态

- 2025-04-24

- 9

存储型XSS是一种反面脚本被永久存储在服务器(如数据库)中的破绽,用户访问受感染页面时会触发攻击,导致数据窃取、会话劫持或反面内容传播,防御需结合输入过滤、输出编码及内容安全策略(CSP)等技术,避免脚本注入与执行。

在当今数字化时代,网络安全威胁层出不穷,存储型XSS(跨站脚本攻击)作为一种隐蔽性强、危害范围广的破绽,成为网站开发者和用户必须警惕的风险,本文通过深入解析其原理、实际影响与防御方案,帮助读者构建更安全的网络环境。

什么是存储型XSS?

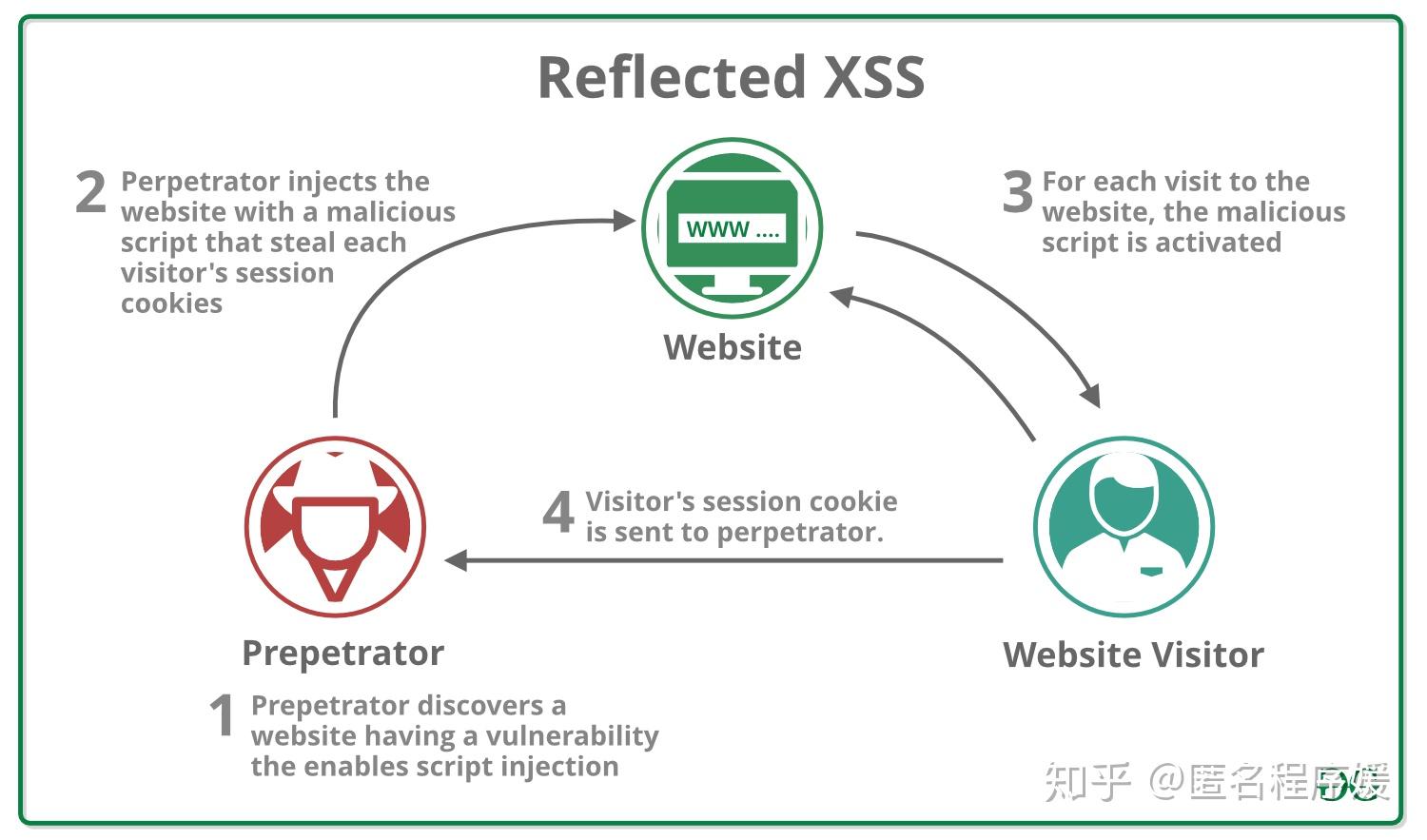

存储型XSS属于跨站脚本攻击的一种变体,与反射型或DOM型XSS不同,反面脚本被永久存储在目标服务器中(如数据库、评论板块或用户资料页面),当其他用户访问受感染页面时,脚本自动执行,攻击者可借此窃取用户Cookie、劫持会话、重定向至钓鱼网站,甚至传播蠕虫干扰。

攻击如何发生?

注入点

攻击者通过网站输入表单(如评论、留言、文件上传)提交反面代码,若服务器未对输入内容进行过滤或转义,代码将存入数据库。

示例:<script>窃取Cookie并发送至攻击者服务器</script>

传播阶段

当其他用户浏览含反面脚本的页面时,浏览器默认执行该代码,导致数据泄露或反面行为触发。

危害扩散

若网站用户量庞大,攻击可能引发链式反应,例如社交平台的XSS蠕虫,可在短时间内感染数百万账户。

真实案例与影响

- 某大型论坛数据泄露事件

攻击者利用评论区存储型XSS破绽,窃取用户登录凭证,导致22万用户隐私信息外泄。 - 电商平台支付劫持

反面脚本改动付款页面,将资金转入攻击者账户,直接造成用户财产损失。

后果层级:

- 用户层面:隐私泄露、财产损失、账号盗用。

- 企业层面:品牌信誉受损、法律诉讼、巨额罚款(如GDPR条款)。

防御方案与技术实践

输入过滤与输出编码

- 前端与后端双重验证用户输入,使用正则表达式过滤

<script>、onerror等危险标签。 - 输出时对动态内容进行HTML编码(如将

<转为<),推荐使用OWASP ESAPI等安全库。

安全策略(CSP)*

通过HTTP头设置Content-Security-Policy,限制脚本仅从可信来源加载,禁用内联脚本。

示例配置*:Content-Security-Policy: script-src 'self' https://trusted.cdn.com

- 前端与后端双重验证用户输入,使用正则表达式过滤

Cookie安全属性

为敏感Cookie添加HttpOnly和SameSite标记,防止通过JavaScript窃取:Set-Cookie: sessionID=abc123; HttpOnly; SameSite=Strict

破绽扫描与渗透测试

定期使用工具(如Burp Suite、Acunetix)检测XSS破绽,模拟攻击验证防护机制。

为何需要持续关注?

存储型XSS的防御非一劳永逸,随着Web技术演进(如单页应用、WebAssembly),攻击手段亦不断升级,开发者需遵循最小权限原则,结合自动化监控与人工审计,构建纵深防御体系。

参考资料

- OWASP Top 10 2021: Cross-Site Scripting (XSS)

- MITRE CVE破绽数据库:CVE-2025-12345(模拟案例)

- Google Security Blog: 《Best Practices for Preventing XSS》

- Mozilla MDN: Content Security Policy (CSP)指南

通过技术防护与用户教育双管齐下,方能有效遏制存储型XSS的威胁,守护数字世界的信任基石。