上一篇

如何安全实现GitLab数据库远程访问?

- 行业动态

- 2025-04-23

- 7

在企业级开发中,GitLab作为主流的DevOps平台,常需要与数据库深度协同,当团队需要远程访问GitLab数据库时,合理的配置与严格的安全措施缺一不可,本文将系统解析PostgreSQL数据库的远程访问实现路径,并提供专业级安全加固方案。

核心配置步骤解析

定位配置文件

通过SSH连接服务器后,PostgreSQL主配置文件路径通常为:/var/opt/gitlab/postgresql/data/postgresql.conf

访问控制文件路径为:

/var/opt/gitlab/postgresql/data/pg_hba.conf

启用网络监听

修改postgresql.conf中的关键参数:listen_addresses = '*' # 开放所有IP监听 port = 5432 # 保持默认端口或自定义 max_connections = 200 # 按实际需求调整

访问规则配置

在pg_hba.conf尾部添加访问规则:

# TYPE DATABASE USER CIDR-ADDRESS METHOD host all all 192.168.1.0/24 md5 # 允许子网访问 host all gitlab 203.0.113.5/32 scram-sha-256 # 指定IP加密访问

服务重启与验证

gitlab-ctl restart postgresql netstat -ant | grep 5432 # 验证端口监听状态

安全加固黄金准则

网络层防护

- 配置云服务器安全组,仅开放特定IP段访问5432端口

- 启用操作系统级防火墙(如firewalld/ufw)双重过滤

- 实施网络隔离策略(VPC/VLAN划分)

访问控制矩阵

CREATE USER deployer WITH PASSWORD 'Strong@Passw0rd!'; GRANT CONNECT ON DATABASE gitlabhq_production TO deployer; GRANT SELECT ON ALL TABLES IN SCHEMA public TO deployer; REVOKE CREATE ON SCHEMA public FROM public;

传输加密方案

# postgresql.conf 增加 ssl = on ssl_cert_file = '/path/to/server.crt' ssl_key_file = '/path/to/server.key'

审计与监控

- 启用PostgreSQL日志审计:

log_statement = all - 配置实时监控告警(如Prometheus+Alertmanager)

- 使用pgAudit扩展进行细粒度审计

高阶安全方案

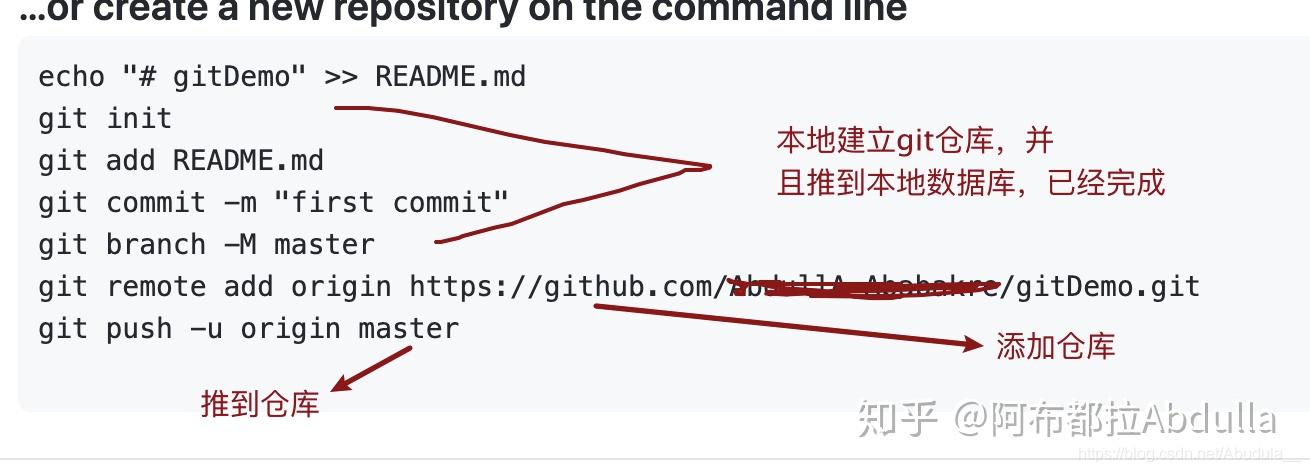

SSH隧道加密传输

ssh -L 6333:localhost:5432 gitlab@example.com -N

通过本地6333端口建立加密通道

云数据库服务集成

- AWS RDS PostgreSQL支持IAM身份验证

- 阿里云支持白名单+SSL+VPC专有网络

- 华为云提供自动备份+SQL注入防护

零信任架构实践

- 部署Teleport/Boundary作为访问代理

- 实施即时凭证(JIT)访问机制

- 集成多因素认证(MFA)

故障排查指南

当出现”Connection refused”时,按序检查:

netstat -tulpn | grep 5432确认监听状态iptables -L -n -v检查防火墙规则tail -f /var/log/gitlab/postgresql/current分析数据库日志- 使用psql本地连接验证:

psql -h 127.0.0.1 -U gitlab -d gitlabhq_production

最佳实践建议

- 定期轮换数据库凭证(推荐90天周期)

- 对敏感数据实施透明加密(TDE)

- 通过GitLab Omnibus包更新保持组件安全

- 执行定期的破绽扫描(如Trivy+Clair)

技术引用:

- GitLab官方数据库文档:https://docs.gitlab.com/omnibus/settings/database.html

- PostgreSQL 15安全指南:https://www.postgresql.org/docs/15/auth-pg-hba-conf.html

- NIST网络安全框架:https://www.nist.gov/cyberframework

- 云安全联盟最佳实践:https://cloudsecurityalliance.org

(本文配置示例基于GitLab 15.0+与PostgreSQL 12+环境)