上一篇

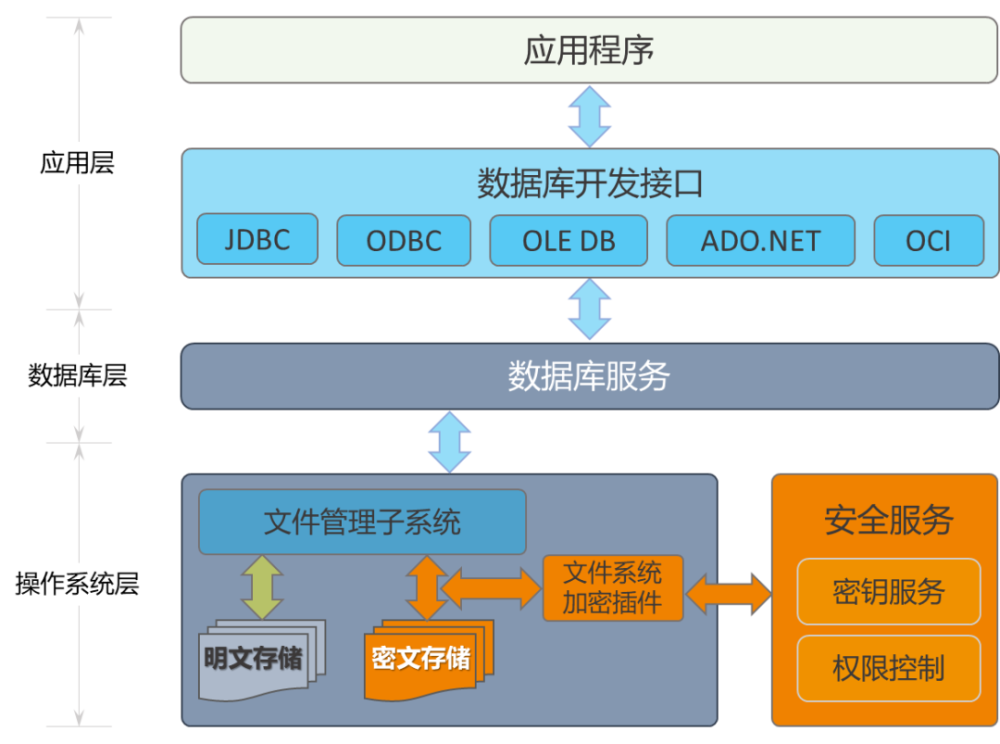

安卓开发中数据库加密的解决方案

- 行业动态

- 2025-04-23

- 6

采用SQLCipher加密数据库,结合Keystore管理密钥,并启用SSL/TLS保障传输

为什么需要数据库加密?

Android 应用的 SQLite 数据库默认以明文形式存储在设备中,存在以下风险:

- 设备 root 后数据暴露:攻击者可通过文件系统直接读取数据库文件。

- 应用卸载后残留数据:未彻底清理的数据库可能被恢复工具提取。

- 敏感信息泄露:如用户密码、个人信息、支付数据等若未加密,可能被反面软件或攻击者获取。

数据库加密的常见方案

使用 SQLCipher 加密 SQLite 数据库

原理:SQLCipher 是基于 SQLite 的扩展库,通过透明加密(AES)实现数据库文件的全盘加密。

优点:

- 无需修改现有 SQL 语法,兼容原有代码。

- 加密过程对应用层透明,开发成本低。

- 支持多种加密模式(如 AES-256)。

缺点:

- 密钥管理需自行处理,若密钥泄露则数据库无安全性。

- 加密/解密操作会略微增加性能开销。

集成步骤:

- 添加依赖:

implementation 'net.zetetic:android-database-sqlcipher:4.5.0'

- 修改数据库初始化逻辑:

// 创建数据库时启用加密 SQLiteDatabase.loadLibs(this); // 加载 SQLCipher 库 SQLiteOpenHelper helper = new DatabaseHelper(this, "encrypted.db", null, 1);

- 配置密钥:

- 错误示例(不推荐):硬编码密钥(易被反编译获取)。

String key = "hardcoded_key"; // 高风险

- 正确示例:从 Android Keystore 动态获取密钥。

// 生成或获取密钥 KeyStore keyStore = KeyStore.getInstance("AndroidKeyStore"); keyStore.load(null); KeyGenerator keyGenerator = KeyGenerator.getInstance(KeyProperties.KEY_ALGORITHM_AES, "AndroidKeyStore"); keyGenerator.init( new KeyGenParameterSpec.Builder("database_key", KeyProperties.PURPOSE_USE) .setBlockModes(KeyProperties.BLOCK_MODE_CBC) .setEncryptionPaddings(KeyProperties.ENCRYPTION_PADDING_PKCS7) .build()); SecretKey secretKey = (SecretKey) keyStore.getKey("database_key", null);

- 错误示例(不推荐):硬编码密钥(易被反编译获取)。

应用层数据加密(部分字段加密)

适用场景:仅需保护部分敏感字段(如密码、token),而非整个数据库。

实现方式:

AES 加密:对敏感字段进行加解密。

工具类示例:

public class EncryptUtils { private static final String ALGORITHM = "AES/CBC/PKCS5Padding"; private static final String KEY = "your-32-byte-key"; // 需安全存储 public static String encrypt(String data) throws Exception { Cipher cipher = Cipher.getInstance(ALGORITHM); SecretKeySpec keySpec = new SecretKeySpec(KEY.getBytes(), "AES"); cipher.init(Cipher.ENCRYPT_MODE, keySpec); return Base64.encodeToString(cipher.doFinal(data.getBytes()), Base64.DEFAULT); } public static String decrypt(String data) throws Exception { Cipher cipher = Cipher.getInstance(ALGORITHM); SecretKeySpec keySpec = new SecretKeySpec(KEY.getBytes(), "AES"); cipher.init(Cipher.DECRYPT_MODE, keySpec); return new String(cipher.doFinal(Base64.decode(data, Base64.DEFAULT))); } }

缺点:

- 需手动处理加解密逻辑,易遗漏字段。

- 无法防御数据库文件被直接拷贝后的分析攻击。

Room 持久化库结合加密

适用场景:使用 Room 作为数据库框架,需对数据表进行加密。

实现方式:

自定义加密字段类型:

@TypeConverter public static String encrypt(String plainText) { // 调用 EncryptUtils.encrypt() } @TypeConverter public static String decrypt(String cipherText) { // 调用 EncryptUtils.decrypt() }配置 Room 数据库:

@Entity public class User { @ColumnInfo(name = "username") String username; @Encrypted // 自定义注解触发加解密 String password; }

优点:与 Room 无缝集成,适合现代化开发。

密钥管理方案对比

| 方案 | 安全性 | 实现难度 | 适用场景 |

|---|---|---|---|

| 硬编码密钥 | 低(易反编译获取) | 低 | 快速原型开发(不推荐生产环境) |

| Android Keystore | 高(系统级保护) | 中 | 生产环境,需硬件支持(Android 6+) |

| Secure SharedPreferences | 中 | 低 | 轻量级应用,存储少量密钥 |

| 远程服务器生成密钥 | 高(密钥不在本地存储) | 高 | 高安全需求,需网络通信 |

性能影响与优化

- 加密开销:AES 加解密会增加约 10%-20% 的 CPU 耗时(视数据量而定)。

- 优化建议:

- 仅加密必要字段,而非整个数据库。

- 使用异步任务处理加解密,避免阻塞主线程。

- 复用 Cipher 实例,减少初始化开销。

相关问题与解答

问题 1:如何迁移已存在的非加密数据库到加密数据库?

解答:

- 导出原数据:将明文数据导出为 JSON 或 CSV 格式。

- 创建加密数据库:使用 SQLCipher 或自定义方案新建加密数据库。

- 导入数据:对敏感字段进行加密后写入新数据库。

- 验证数据:测试加密/解密流程是否正常。

问题 2:如果用户更换设备或重装应用,如何恢复加密数据?

解答:

- 方案 1:使用 Android Keystore:

Keystore 密钥与用户锁屏绑定,卸载后重装可自动恢复。

- 方案 2:云备份密钥:

将密钥上传至服务器(需 HTTPS 传输),新设备安装时下载并重建数据库。

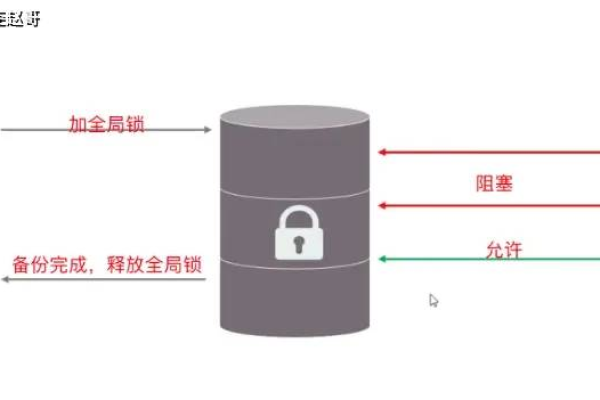

- 方案 3:备份数据库文件:

加密后的数据库文件可备份至云端,恢复时需确保密钥一致