上一篇

安卓开发远程直连数据库

- 行业动态

- 2025-04-21

- 5

安卓远程直连数据库的可行性分析

| 项目 | 说明 |

|---|---|

| 技术可行性 | 安卓可通过JDBC/ODBC或第三方库(如Retrofit+Web API)连接远程数据库 |

| 安全性风险 | 直接暴露数据库IP可能导致SQL注入、暴力破解、DDoS攻击等安全隐患 |

| 网络稳定性要求 | 需处理网络波动、断线重连等复杂场景 |

| 性能瓶颈 | 移动端资源有限,大量数据交互可能导致卡顿或OOM |

| 推荐场景 | 仅限内网/受控环境(如企业私有网络),不建议用于公开互联网应用 |

实现步骤与关键技术

添加数据库驱动依赖

// 以MySQL为例(需确认驱动兼容安卓) implementation 'mysql:mysql-connector-java:8.0.33'

配置网络权限

<uses-permission android:name="android.permission.INTERNET" />

建立数据库连接

// 示例:MySQL直连(需在子线程执行)

String url = "jdbc:mysql://服务器IP:3306/数据库名";

String user = "用户名";

String password = "密码";

new Thread(() -> {

try (Connection conn = DriverManager.getConnection(url, user, password)) {

// 执行SQL操作

} catch (SQLException e) {

e.printStackTrace();

}

}).start();

SQL执行与结果处理

// 查询示例

String query = "SELECT FROM users WHERE id = ?";

try (PreparedStatement ps = conn.prepareStatement(query)) {

ps.setInt(1, userId);

ResultSet rs = ps.executeQuery();

while (rs.next()) {

// 处理数据

}

}

潜在风险与解决方案

| 风险类型 | 解决方案 |

|---|---|

| SQL注入攻击 | 使用PreparedStatement代替拼接SQL,参数化查询 |

| 明文传输数据 | 强制使用SSL/TLS加密连接(需数据库支持) |

| 账号泄露风险 | 创建专用读写账户,仅赋予最小权限,禁用root账户直连 |

| DDoS攻击防护 | 在服务器端部署防火墙(如Nginx)、启用连接数限制 |

| 证书安全问题 | 自建数据库需使用受信任的SSL证书,避免使用自签名证书(安卓7.0+会拦截) |

替代方案对比

| 特性 | 直连数据库 | 通过Web API中转 |

|---|---|---|

| 开发复杂度 | 低(需处理底层细节) | 高(需搭建后端服务) |

| 安全性 | 极差(直接暴露数据库) | 较高(API可做认证/审计) |

| 扩展性 | 差(紧耦合架构) | 强(前后端分离) |

| 维护成本 | 高(需同时维护安卓和数据库) | 低(后端统一管理) |

| 适用场景 | 内网系统/临时测试 | 公开应用/长期运营项目 |

相关问题与解答

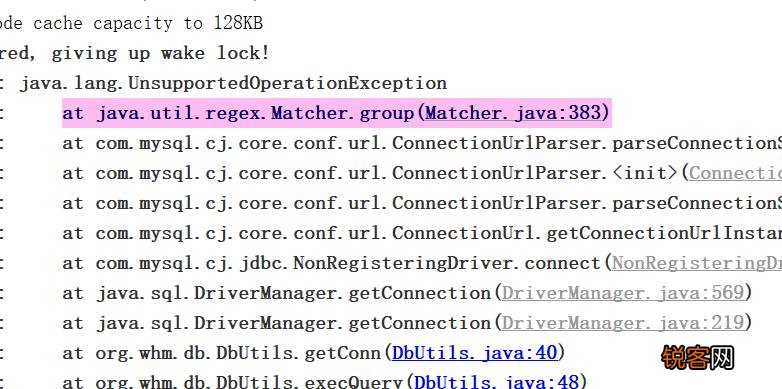

问题1:为什么Android官方不推荐直连数据库?

解答:

- 安全模型缺失:安卓应用容易被反编译,硬编码的数据库凭证会直接暴露

- 网络可靠性:移动端网络环境复杂,需处理断线、超时等异常情况

- 性能限制:大数据量传输可能导致内存溢出(OOM)

- 架构规范:违背分层架构原则,耦合度过高不利于迭代维护

问题2:如何判断是否必须使用直连方案?

解答:

| 判断条件 | 说明 |

|————————-|———————————————————————-|

| 业务场景 | 是否需要实时双向数据同步(如物联网设备控制) |

| 数据敏感度 | 是否涉及核心商业数据(如支付信息),直连风险远高于API方案 |

| 团队技术栈 | 团队是否具备后端开发能力,若没有则必须采用API中转方案 |

| 成本考量 | 短期原型验证可尝试直连,长期项目建议投入后端建设 |

| 合规要求 | 金融/医疗等监管行业必须通过安全审计的中间层,禁止直连数据库 |