CDN注入探头是否暗藏网站安全风险?

- 行业动态

- 2025-04-23

- 5

CDN注入探头是通过在内容分发网络中嵌入监测节点,实时追踪传输质量与安全风险的技术,它能分析流量路径、识别异常攻击,优化节点调度策略,同时检测劫持或改动行为,提升网络稳定性和内容交付效率。

CDN注入探头:原理、风险与防御方法

随着互联网技术的快速发展,CDN(内容分发网络)因其高效的内容缓存和分发能力,成为企业提升网站性能的首选工具,近年来一种名为“CDN注入探头”的安全威胁逐渐浮出水面,可能对网站数据和用户隐私造成严重风险,本文从技术原理、潜在危害及防御措施三方面展开分析,帮助网站管理员及开发者全面了解并应对这一威胁。

CDN注入探头的原理

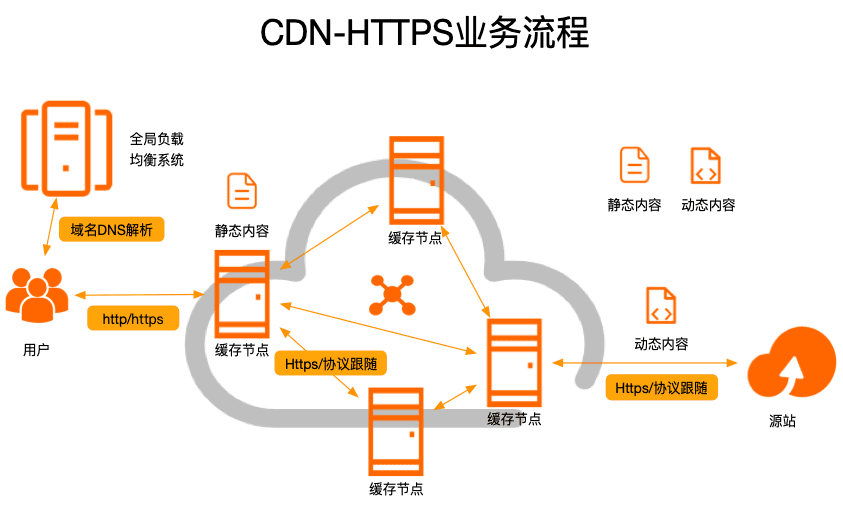

CDN的核心功能是通过分布在全球的边缘节点缓存静态资源(如HTML、图片、JavaScript文件),从而加速用户访问速度,如果攻击者能够通过某种手段将反面代码注入CDN缓存中,即可在所有访问该资源的用户端执行攻击,这一过程被称为“CDN注入探头”。

其实现通常分为以下步骤:

- 探测破绽:攻击者利用CDN配置缺陷或缓存刷新机制的破绽(如未严格验证缓存更新请求),向CDN节点植入反面脚本或改动缓存内容。

- 分发反面内容:一旦注入成功,所有从该CDN节点请求资源的用户,均会接收到被改动的内容。

- 用户端攻击:反面代码在用户浏览器中执行,可能窃取Cookie、劫持会话或传播载入程序。

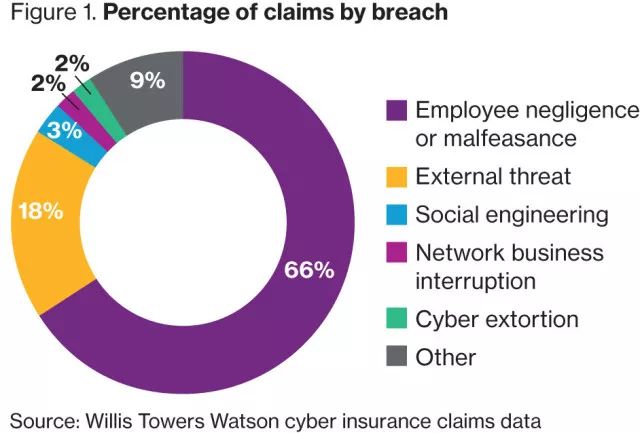

CDN注入探头的潜在风险

- 数据泄露:通过注入的脚本窃取用户登录凭证、支付信息等敏感数据。

- 网站劫持:改动页面内容(例如插入钓鱼链接或虚假广告),损害品牌信誉。

- 供应链攻击:若攻击目标为大型CDN服务商,可能影响数百万网站的安全。

- SEO降权风险:若网站因CDN注入被标记为“不安全”,可能导致搜索引擎排名下降。

防御CDN注入探头的关键措施

为应对此类威胁,需从技术、策略和管理三方面构建防御体系:

强化CDN配置与管理

- 启用严格缓存验证:仅允许经过身份验证的请求更新CDN缓存,避免未经授权的修改。

- 使用版本化资源路径:为静态文件添加哈希值或时间戳,防止攻击者覆盖旧版本内容。

- 开启HTTPS强制加密:确保CDN与源站之间、CDN与用户之间的通信全程加密。

安全策略(CSP)

通过HTTP头部配置CSP策略,限制页面仅加载来自可信源的脚本和资源,阻断反面代码执行。

示例策略:

Content-Security-Policy: default-src 'self' cdn.example.com; script-src 'unsafe-inline' 实时监控与告警

- 日志分析:监控CDN请求日志,识别异常流量(如频繁的缓存刷新请求)。

- 文件完整性校验:定期比对CDN缓存内容与源站文件的哈希值,发现改动立即告警。

选择高安全性的CDN服务商

优先选用提供“缓存防改动”“WAF集成”等功能的CDN服务商,例如阿里云、Cloudflare等,其内置的安全机制可有效拦截注入攻击。

定期渗透测试与破绽修复

通过模拟攻击测试CDN配置的健壮性,并及时修复发现的破绽,如未授权访问、缓存逻辑缺陷等。

CDN注入探头作为一种新型攻击手法,可能对网站安全和用户体验造成深远影响,通过严格配置、技术加固与持续监控,企业能够显著降低此类风险,建议网站管理者将CDN安全纳入整体安全防护体系,并结合实际业务需求制定动态防御策略。

参考文献

- OWASP基金会,《内容安全策略(CSP)指南》,2025.

- Cloudflare官方文档,《CDN缓存安全最佳实践》,2022.

- NIST网络安全框架,《供应链攻击防御指南》,2021.