上一篇

远程防火墙如何正确配置才能确保服务器安全无虞?

- 行业动态

- 2025-04-23

- 16

设置服务器远程防火墙需先启用并配置系统防火墙,如iptables或firewalld,开放必要的远程管理端口(如SSH默认22端口),限制来源IP范围,设置默认策略为拒绝所有入站流量,仅允许授权服务通行,定期更新规则,使用安全组策略多层防护,并测试连通性确保配置生效。

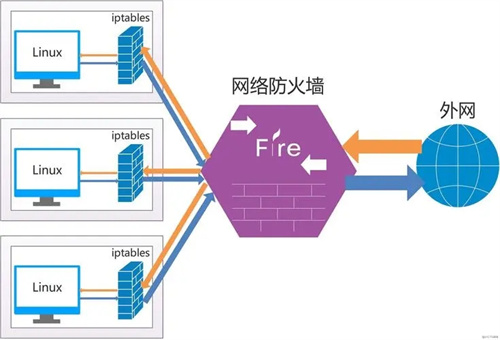

在服务器管理中,远程防火墙的设置是保障系统安全的核心环节,合理的防火墙配置能够有效阻止未经授权的访问、抵御网络攻击,同时确保合法流量正常通行,以下从基础知识到实操步骤,提供一套完整的远程防火墙设置指南。

防火墙的核心作用

- 流量过滤:通过规则控制进出服务器的数据包,允许或拒绝特定端口/IP的访问。

- 防御攻击:拦截DDoS、端口扫描、暴力破解等常见网络威胁。

- 权限隔离:限制非必要服务的暴露面,遵循最小化开放原则。

配置前的关键准备

- 系统检查

cat /etc/os-release确认操作系统类型(CentOS/Ubuntu等),不同发行版的防火墙工具存在差异。 - 工具选择

▫ CentOS 7+/RHEL:优先使用firewalld(动态管理工具)

▫ Ubuntu/Debian:推荐UFW(简化iptables配置)

▫ 通用方案:直接配置iptables(适合进阶用户) - 应急通道

提前在本地控制台开启备用SSH端口(如2222),避免规则错误导致失联。

详细配置流程(以firewalld为例)

步骤1:初始化防火墙状态

systemctl start firewalld # 启动服务 systemctl enable firewalld # 设置开机自启 firewall-cmd --state # 验证运行状态

步骤2:配置基础规则

# 允许默认SSH端口(临时生效) firewall-cmd --add-port=22/tcp # 永久开放Web服务端口 firewall-cmd --permanent --add-service=http firewall-cmd --permanent --add-service=https # 拒绝所有入站流量(默认策略) firewall-cmd --set-default-zone=drop

步骤3:设置IP白名单

# 添加可信IP段(例:203.0.113.0/24) firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="203.0.113.0/24" accept' # 封锁反面IP(自动生效至下次重启) firewall-cmd --add-rich-rule='rule family="ipv4" source address="192.168.1.100" reject'

步骤4:规则生效与验证

firewall-cmd --reload # 重载配置 firewall-cmd --list-all # 查看完整规则集 ss -tuln | grep ':80' # 验证端口监听状态

深度优化策略

- 协议级防护

对UDP协议实施速率限制(防DDoS):firewall-cmd --add-rich-rule='rule protocol value="udp" limit value="5/m" accept'

- 服务伪装

修改默认SSH端口降低扫描风险:sed -i 's/#Port 22/Port 59234/' /etc/ssh/sshd_config systemctl restart sshd

- 日志监控

启用防火墙日志追踪异常行为:firewall-cmd --set-log-denied=all journalctl -u firewalld -f # 实时查看日志

高频问题解决方案

| 问题现象 | 排查步骤 | 修复方法 |

|---|---|---|

| 修改规则后服务不可用 | 检查firewall-cmd --list-all验证服务端口监听状态 |

通过控制台添加临时放行规则 |

| IP白名单未生效 | 使用tcpdump -nni eth0 host x.x.x.x抓包分析 |

检查子网掩码格式是否正确 |

| 防火墙服务启动失败 | 执行systemctl status firewalld -l查看错误详情 |

重装firewalld包或修复SELinux配置 |

安全运维建议

- 变更管理:每次规则调整前执行

firewall-cmd --runtime-to-permanent备份当前配置 - 自动化审计:配置每日规则差异报告:

crontab -e * 3 * * * firewall-cmd --list-all > /var/log/firewall-$(date +%F).log

- 破绽防御:结合Fail2ban动态封锁暴力破解IP,增强防火墙联动防护能力。

引用说明

本文操作基于Firewalld 0.9.3官方文档,适用于主流的Linux发行版,部分高级功能需内核版本≥3.13支持,具体限制参见:Firewalld项目主页

安全策略设计参考NIST SP 800-123标准中的网络安全配置基线要求。