上一篇

远程连接服务器数据库失败?如何快速解决外网访问难题?

- 行业动态

- 2025-04-22

- 5

安全操作指南

在互联网应用开发或运维中,服务器外网远程连接数据库是一项常见需求,但若操作不当可能引发安全风险,本文将从操作流程、安全建议、常见问题三个维度展开说明,帮助用户高效、安全地实现远程数据库访问。

远程连接数据库的操作流程

确认数据库支持远程访问

- MySQL/MariaDB:需修改配置文件(如

my.cnf``),将bind-address设为0.0.0`(或注释该行),重启服务生效。 - PostgreSQL:修改

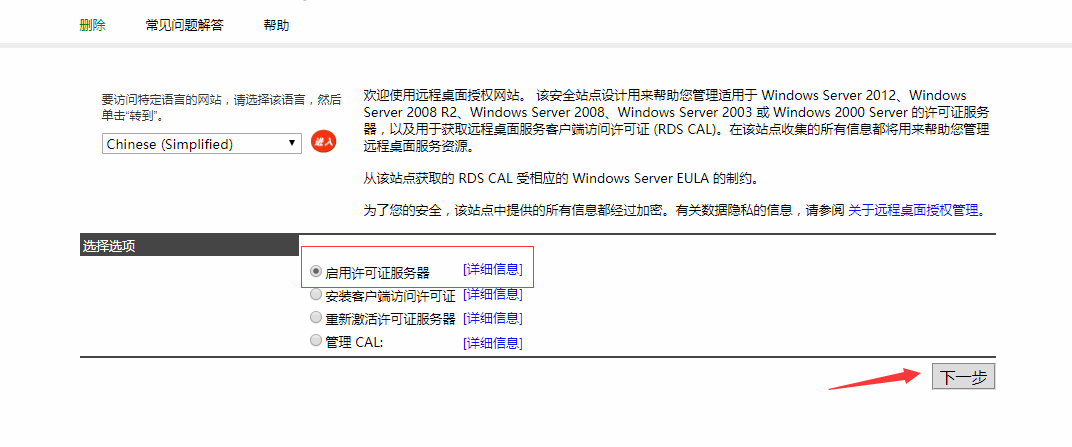

postgresql.conf,设置listen_addresses = '*';并在pg_hba.conf中添加访问IP规则,host all all 客户端IP/32 md5 - SQL Server:通过“SQL Server配置管理器”启用TCP/IP协议,并配置防火墙放行端口(默认1433)。

- MySQL/MariaDB:需修改配置文件(如

配置数据库用户权限

为远程连接创建专用账号,避免使用root或sa等高权限用户,例如MySQL中:

CREATE USER 'remote_user'@'客户端IP' IDENTIFIED BY '强密码'; GRANT SELECT, INSERT ON 数据库名.* TO 'remote_user'@'客户端IP';

开放服务器防火墙端口

根据数据库类型放行默认端口(如MySQL:3306、PostgreSQL:5432),或自定义端口。

Linux示例(UFW防火墙):sudo ufw allow 3306/tcp

客户端工具连接测试

使用Navicat、DBeaver或命令行工具验证连接,以MySQL为例:mysql -h 服务器公网IP -u remote_user -p

安全防护的核心建议

最小化暴露风险

- 限制访问IP:仅允许特定IP或IP段连接数据库。

- 使用非默认端口:降低被自动化扫描攻击的概率。

加密通信通道

- 启用SSL/TLS:为数据库配置证书,强制加密数据传输。

- 通过SSH隧道连接:建立加密代理(适用MySQL Workbench、DBeaver等工具),避免直接暴露数据库端口。

强化账号安全

- 使用复杂度高的密码(12位以上,含大小写字母、数字、符号)。

- 定期轮换密码,禁用长期未使用的账号。

定期审计与监控

- 开启数据库日志功能,记录登录和操作行为。

- 使用云平台的安全组或VPC网络隔离数据库服务器。

常见问题与解决方法

| 问题现象 | 排查步骤 |

|---|---|

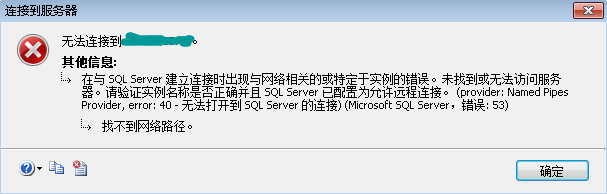

| 连接超时或失败 | 检查服务器安全组/防火墙规则; 确认数据库服务是否运行; 测试telnet端口连通性。 |

| 权限不足(Access Denied) | 核对用户授权IP和权限; 验证账号密码是否正确; 检查数据库是否绑定到 0.0.0。 |

| 连接速度慢 | 优化查询语句或索引; 检查网络带宽和延迟; 启用数据库连接池减少频繁握手。 |

引用说明 参考以下权威来源以确保技术准确性:

- MySQL官方文档:GRANT命令权限管理

- PostgreSQL配置手册:pg_hba.conf规则

- Cloudflare TLS加密最佳实践

- OWASP数据库安全指南