上一篇

btmlinux挖矿

- 行业动态

- 2025-04-10

- 5

btmlinux是一种针对Linux系统的反面挖矿程序,主要通过破绽利用或弱口令攻击载入服务器,植入门罗币(XMR)挖矿载入,其运行时会占用大量CPU/GPU资源导致系统卡顿,同时建立持久化后门维持控制,严重威胁设备性能与数据安全,建议定期更新系统补丁并部署安全监测工具防范此类攻击。

什么是btmlinux挖矿?

近年来,随着加密货币的普及,“挖矿”成为技术圈的热门话题。“btmlinux挖矿”这一关键词却可能指向两种不同的场景:一种是基于Linux系统的合法加密货币(如比原链BTM)挖矿行为,另一种是反面软件利用“btmlinux”名称伪装成正常程序,劫持用户设备资源进行非规挖矿,本文将从技术角度解析这两种可能性,并提供安全建议。

合法场景:Linux系统与BTM挖矿

比原链(Bytom)与挖矿原理

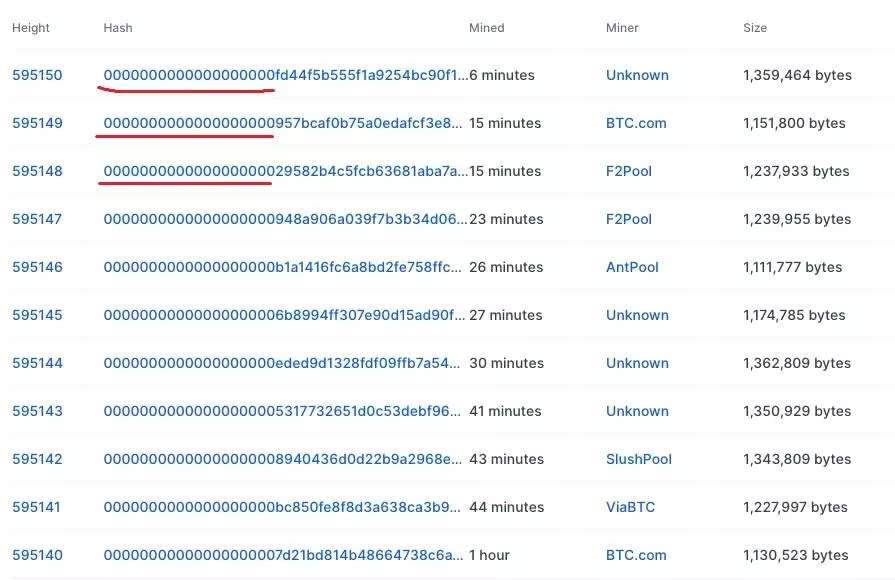

比原链(BTM)是一种聚焦于资产交互的区块链项目,其共识机制采用PoW(工作量证明),支持矿工通过算力竞争获得奖励。

在Linux系统中,用户可通过以下步骤参与BTM挖矿:

- 硬件要求:需配备高性能GPU(如NVIDIA或AMD显卡)。

- 软件配置:

- 安装Linux发行版(推荐Ubuntu/CentOS)。

- 部署比原链官方挖矿程序(如

bytom-miner),配置矿池地址与钱包。

- 运行与优化:通过命令行启动挖矿进程,并监控算力、功耗等参数以提升效率。

注意事项

- 合规性:确保挖矿行为符合当地法律法规。

- 能耗成本:高算力需求可能导致电费激增,需提前核算收益。

- 系统安全:仅从官方渠道下载软件,避免第三方工具植入后门。

风险场景:btmlinux反面挖矿程序

反面软件特征

部分攻击者会通过以下方式传播伪装成“btmlinux”的反面程序:

- 钓鱼攻击:以“免费挖矿工具”为诱饵,诱导用户下载含载入的程序。

- 破绽利用:利用未修复的Linux系统破绽(如SSH弱密码、过期的Apache版本)植入挖矿脚本。

- 资源劫持:感染后,反面程序会占用CPU/GPU资源,显著降低设备性能,并可能窃取用户数据。

感染迹象

- 设备异常卡顿,风扇持续高速运转。

- 网络流量激增,连接未知IP地址。

- 系统进程中出现陌生进程(如

xmrig、minerd)。

如何防范反面挖矿攻击?

系统防护措施

- 更新与加固:定期升级Linux内核及软件,关闭不必要的端口与服务。

- 载入检测:部署安全工具(如Fail2ban、ClamAV)监控异常活动。

- 权限管控:避免以root权限运行未知程序。

挖矿行为识别

- 资源监控:使用

top、htop或nvidia-smi(GPU)查看资源占用情况。 - 网络分析:通过

netstat或tcpdump检查可疑外联请求。

应急响应

若发现设备已被感染:

- 立即断开网络连接。

- 终止反面进程并删除相关文件。

- 全面扫描系统,必要时重装操作系统。

合法挖矿与非规行为的界限

- 授权与透明:合法挖矿需用户知情且主动参与,反面软件则通过隐蔽手段牟利。

- 法律风险:未经许可利用他人设备挖矿可能触犯《刑法》中的“非规控制计算机信息系统罪”。

引用说明

本文参考以下权威资料:

- 比原链(Bytom)官方文档:https://bytom.io/

- 美国网络安全与基础设施安全局(CISA)《反面挖矿软件防御指南》

- Linux基金会《开源系统安全最佳实践》