上一篇

服务器攻击如何查

- 行业动态

- 2025-04-10

- 1

排查服务器攻击需检查系统日志、网络流量及异常进程,分析登录记录与可疑IP,监控异常端口活动,检查文件改动痕迹,使用安全工具扫描破绽,并追踪异常网络连接,及时隔离风险点加固防护。

服务器攻击如何查?

当服务器遭遇攻击时,快速识别并响应是关键,以下是一套系统化的排查流程,适用于技术管理者、运维人员及安全从业者参考。

第一步:分析日志,定位异常行为

访问日志检查

- 路径:Apache(

/var/log/apache2/access.log)、Nginx(/var/log/nginx/access.log)。 - 关注点:高频IP、非常规路径访问(如

/admin未经授权访问)、SQL注入特征(UNION SELECT等)、大量404/500错误。 - 工具:

grep命令快速过滤:grep "POST /login" access.log | awk '{print $1}' | sort | uniq -c | sort -nr- 使用

GoAccess或AWStats生成可视化报告。

- 路径:Apache(

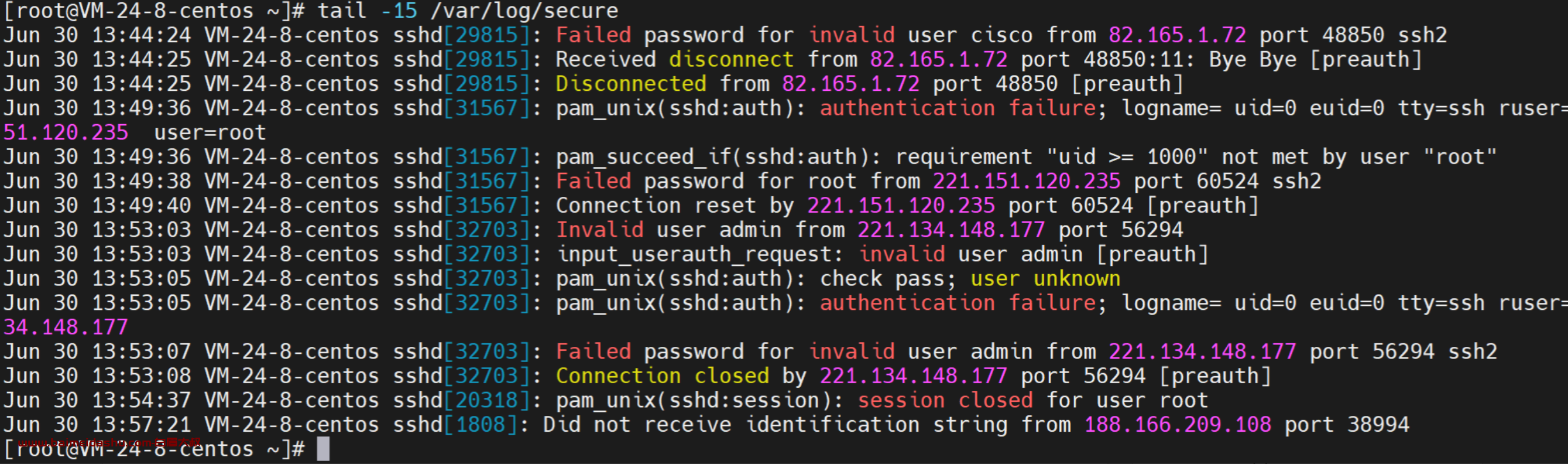

系统日志分析

- 路径:Linux系统查看

/var/log/auth.log(SSH登录记录)、/var/log/syslog。 - 关键线索:

- 异常时间登录:

grep "Failed password" /var/log/auth.log - 新增用户或权限变更:

grep "useradd" /var/log/auth.log

- 异常时间登录:

- 路径:Linux系统查看

第二步:网络流量监控

实时流量捕获

- 工具:

tcpdump抓包分析:tcpdump -i eth0 -w capture.pcap port 80 or port 443

- 分析重点:

- 高频连接IP(超过阈值如100次/秒)。

- 异常协议请求(如非业务端口的TCP/UDP流量)。

- 工具:

流量可视化工具

- 推荐:

Wireshark(图形化分析)、nTop(流量统计)。 - 示例:通过Wireshark过滤

http.request.method == "POST"定位可疑POST请求。

- 推荐:

第三步:检查服务器进程与文件

进程排查

- 查看隐藏进程:

ps -ef | grep -v "\["(过滤内核进程)。 - 检测CPU/内存异常占用:

top或htop,重点关注非业务进程(如minerd可能是挖矿载入)。

- 查看隐藏进程:

文件系统扫描

- 查找近期改动文件:

find / -type f -mtime -1 -ls

- 检测WebShell:

- 使用

ClamAV扫描:clamscan -r /var/www/html - 人工排查上传目录(如

/uploads/)中的.php、.jsp文件。

- 使用

- 查找近期改动文件:

第四步:安全工具辅助检测

载入检测系统(IDS)

- 部署:OSSEC、Suricata、Snort等。

- 功能:实时告警端口扫描、暴力破解、反面载荷(如

<?php system($_GET['cmd']); ?>)。

破绽扫描

- 工具:Nessus、OpenVAS。

- 重点:未修补的CVE破绽(如Apache Log4j RCE、PHP版本破绽)。

第五步:应急响应与取证

隔离服务器

立即断开公网访问,保留攻击现场(避免攻击者擦除痕迹)。

镜像备份

- 使用

dd命令创建磁盘镜像:dd if=/dev/sda of=/backup/sda.img bs=4M

- 提取内存镜像:

LiME或Volatility工具。

- 使用

溯源分析

- IP追踪:通过

whois、AbuseIPDB查询攻击源。 - 攻击链还原:结合日志、流量、文件修改时间轴,绘制攻击时间线。

- IP追踪:通过

预防措施

加固服务器

- 关闭非必要端口,SSH禁用密码登录(改用密钥)。

- 定期更新补丁,启用WAF(如ModSecurity)。

常态化监控

- 部署ELK(Elasticsearch+Logstash+Kibana)日志分析平台。

- 设置阈值告警(如单IP每分钟请求超过500次触发告警)。

引用说明

- 美国CISA《应急响应指南》(2022)

- CNCERT《网络安全事件应急处置手册》

- Wireshark官方文档、OSSEC开源项目手册