上一篇

如何正确设置服务器远程连接用户?

- 行业动态

- 2025-04-20

- 3

服务器远程连接用户设置需通过创建专用账户、配置SSH密钥认证及访问权限实现,重点包括禁用root远程登录、限制IP白名单、启用双因素验证,并定期审计日志,建议采用sudo权限分级管理,配合防火墙规则与高强度密码策略,确保安全性与操作可追溯性。

服务器远程连接用户设置指南

远程连接服务器是运维工作的基础操作,但若设置不当可能导致严重的安全风险,以下从权限管理、安全配置、操作步骤三个层面,详细说明如何正确设置远程用户。

基本原则

- 最小权限原则

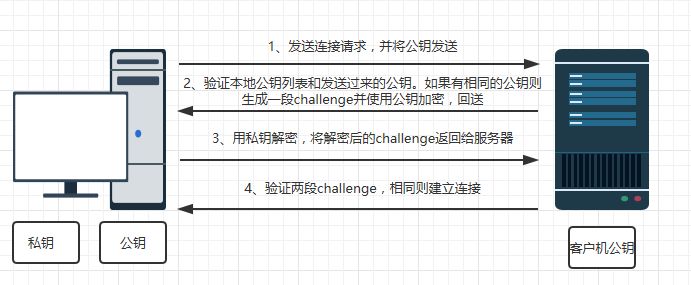

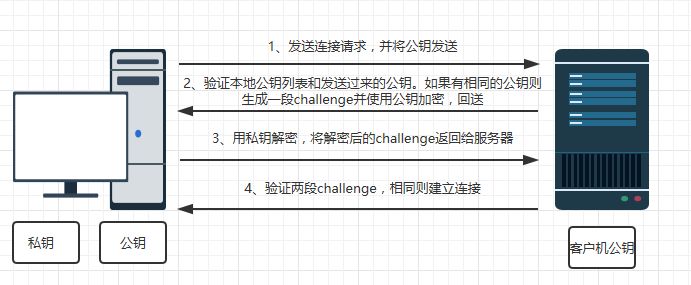

用户仅获取完成任务的必要权限,避免赋予root或管理员权限。 - 密钥认证优先

用SSH密钥替代密码登录,安全性更高(如RSA 4096位密钥)。 - 审计与监控

启用日志记录(如/var/log/auth.log),并定期核查登录记录。

Linux系统设置(以Ubuntu/CentOS为例)

步骤1:创建专用远程用户

# 新增用户(禁止默认创建家目录) sudo useradd -m -s /bin/bash remote_user # 设置密码(若需密码登录) sudo passwd remote_user

步骤2:配置SSH访问

- 禁用root远程登录

编辑/etc/ssh/sshd_config,修改:PermitRootLogin no PasswordAuthentication no # 强制密钥登录 - 绑定密钥对

# 将公钥写入用户目录 mkdir -p /home/remote_user/.ssh echo "公钥内容" >> /home/remote_user/.ssh/authorized_keys chmod 700 /home/remote_user/.ssh chmod 600 /home/remote_user/.ssh/authorized_keys

步骤3:限制用户权限

- 通过sudo授权

仅允许特定命令:remote_user ALL=(ALL) /usr/bin/systemctl restart nginx - 限制IP访问

在/etc/hosts.allow中添加:sshd: 192.168.1.0/24

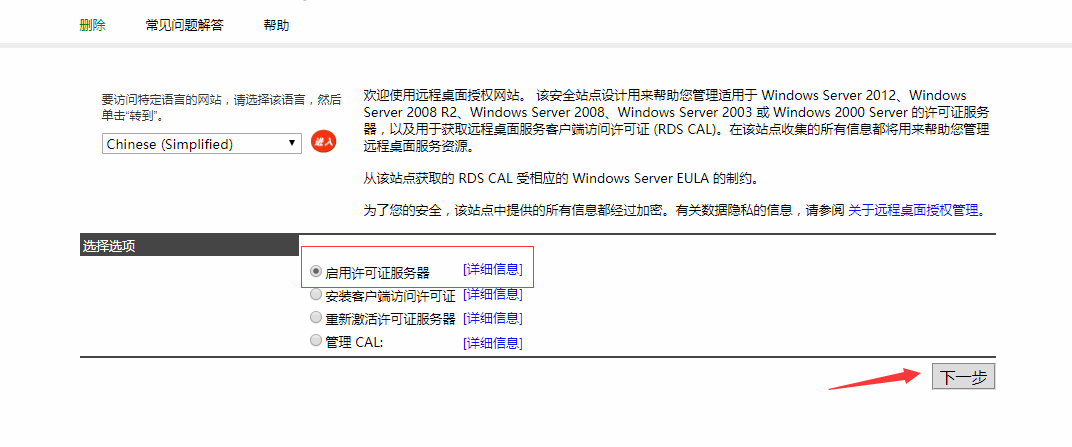

Windows系统设置(以Windows Server为例)

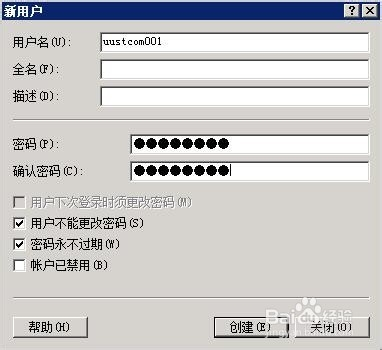

步骤1:创建独立用户

- 进入“计算机管理” → “本地用户和组” → 新建用户。

- 取消勾选“用户下次登录必须更改密码”,勾选“密码永不过期”。

步骤2:配置远程桌面(RDP)

- 打开“系统属性” → “远程” → 勾选“允许远程连接”。

- 在“高级安全Windows防火墙”中,限制RDP端口(默认3389)的源IP范围。

步骤3:权限控制

- 将用户加入“Remote Desktop Users”组。

- 通过“组策略”禁止管理员账户远程登录:

计算机配置 → 策略 → 安全选项 → 限制使用空密码的本地账户仅控制台登录 → 启用

安全加固建议

- 定期轮换密钥

每90天更新一次密钥对,旧密钥立即失效。 - 启用双因素认证(2FA)

推荐使用Google Authenticator或硬件令牌。 - 防火墙规则

- 仅开放必要端口(如SSH的22或自定义端口)。

- 使用

fail2ban(Linux)或网络策略服务器(Windows)防御暴力破解。

常见问题排查

- 连接超时

检查防火墙、安全组规则及端口监听状态(netstat -tuln)。 - 权限被拒绝

确认用户目录权限(Linux应为700)及authorized_keys文件权限(600)。 - 日志分析

通过journalctl -u sshd(Linux)或事件查看器(Windows)定位错误原因。

引用说明

- OpenSSH官方文档:https://www.openssh.com/manual.html

- Microsoft远程桌面安全指南:https://learn.microsoft.com/zh-cn/windows-server/remote/remote-desktop-services/security-guide

- NIST安全配置标准:SP 800-123

遵循CC BY-SA 4.0协议,可规范转载,需注明来源)