上一篇

安卓外部文件数据库的加密

- 行业动态

- 2025-04-21

- 7

安卓外部存储文件与数据库的风险

安卓系统的外部存储(如SD卡、共享存储空间)存在以下安全隐患:

- 物理接触风险:设备丢失/被盗时,外部存储数据可被直接读取

- 应用越权访问:未正确设置文件权限可能导致其他应用非规访问

- 系统破绽利用:Root权限或系统破绽可能绕过存储保护机制

外部文件数据库加密方案对比

| 加密类型 | 适用场景 | 优点 | 缺点 |

|---|---|---|---|

| 文件系统加密 | 整个外部存储目录 | 透明加密,对应用无感知 | 依赖硬件支持,兼容性差 |

| 文件级加密 | 单个敏感文件 | 灵活控制,可选择性加密 | 需手动实现加密逻辑,管理复杂 |

| 数据库加密 | SQLite数据库文件 | 专门针对结构化数据保护 | 需要修改数据库操作逻辑 |

| 混合加密 | 多层级敏感数据 | 结合多种加密方式提高安全性 | 实现复杂度高,性能损耗大 |

数据库加密实现方案

SQLCipher集成方案

// 1. 添加依赖

implementation 'net.zetetic:android-database-sqlcipher:4.5.0'

// 2. 创建加密数据库

SQLiteOpenHelper helper = new SQLiteOpenHelper(context,

"encrypted.db", null, 4) {

@Override

public void onCreate(SQLiteDatabase db) {

db.execSQL("CREATE TABLE test (id INTEGER PRIMARY KEY, name TEXT)");

}

};

// 3. 使用密钥打开数据库

byte[] key = "my_secret_key".getBytes(StandardCharsets.UTF_8); // 16字节密钥

SQLiteDatabase db = SQLiteDatabase.openOrCreateDatabase(

dbFile, key, null);

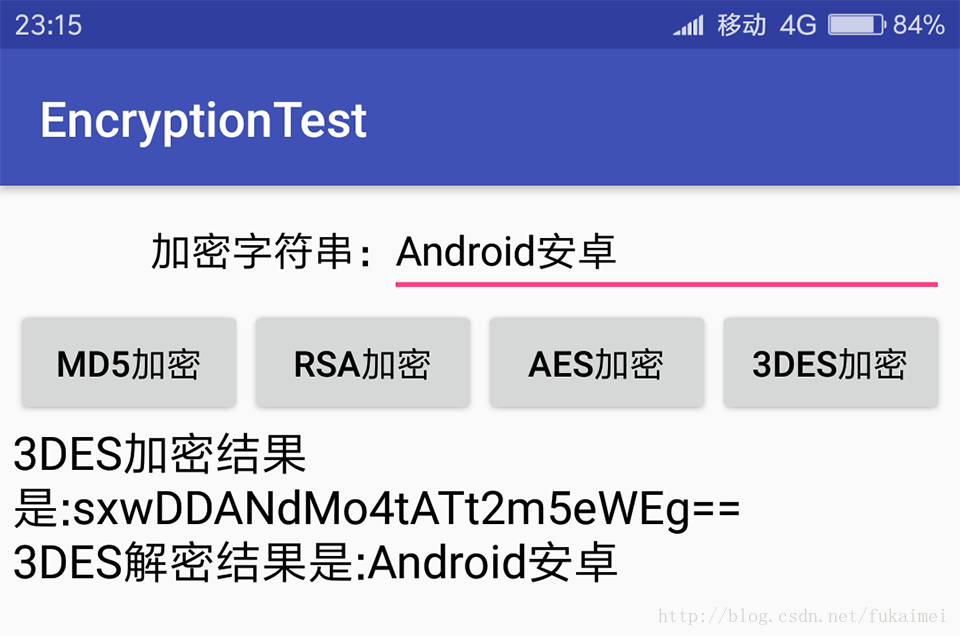

自定义AES加密实现

// 加密算法配置

SecretKeySpec keySpec = new SecretKeySpec(

"1234567890abcdef".getBytes(), "AES");

Cipher cipher = Cipher.getInstance("AES/CBC/PKCS5Padding");

// 加密流程

public byte[] encrypt(byte[] data) throws Exception {

cipher.init(Cipher.ENCRYPT_MODE, keySpec);

return cipher.doFinal(data);

}

// 解密流程

public byte[] decrypt(byte[] data) throws Exception {

cipher.init(Cipher.DECRYPT_MODE, keySpec);

return cipher.doFinal(data);

}

密钥管理策略

| 存储位置 | 安全性等级 | 适用场景 | 实现方式 |

|---|---|---|---|

| SharedPreferences | 低 | 非敏感数据临时存储 | 明文存储(不推荐) |

| Android Keystore | 高 | 敏感数据长期存储 | 使用MasterKey模板 |

| 远程密钥库 | 最高 | 企业级数据保护 | 结合SSL/TLS传输 |

性能优化建议

- 缓存机制:对频繁访问的解密数据进行内存缓存

- 异步处理:使用ExecutorService进行加密IO操作

- 分块加密:对大文件采用分段加密策略(如512KB/块)

- 硬件加速:利用Android设备的硬件加密模块(如Android 9+的Keymaster)

常见问题与解决方案

Q1:如何验证数据库加密是否生效?

A1:可通过以下方式验证:

- 使用SQLite工具尝试打开加密数据库文件,应显示乱码或无法打开

- 在未解密情况下读取数据库文件,返回内容应为加密二进制数据

- 故意使用错误密钥尝试解密,应抛出异常或返回空数据

Q2:密钥丢失后如何恢复数据?

A2:恢复方案取决于密钥管理策略:

- 本地备份密钥:从安全备份渠道恢复密钥(如加密备份到云存储)

- 密钥包裹:使用主密钥包裹工作密钥,通过主密钥恢复

- 重置机制:设计数据重置功能,清除所有加密数据(慎用)

- 专业服务:联系专业数据恢复服务商(可能违反隐私政策)

注意:密钥管理应遵循最小化原则,避免将解密密钥明文存储在设备中,建议使用Android Keystore系统生成和管理