上一篇

服务器远程连接用户名

- 行业动态

- 2025-04-21

- 4

服务器远程连接用户名是用于远程登录和管理服务器的身份标识,通常与密码或密钥配合验证权限,不同系统默认账号不同,如Linux常用root或自定义用户,Windows则多为Administrator,建议使用非默认用户名并启用多因素认证,以提升安全性。

当需要通过远程方式(如SSH、RDP等)连接服务器时,用户名是身份验证的核心要素之一,它不仅决定了用户对服务器的访问权限,还直接关联到系统安全,以下是关于服务器远程连接用户名的全面解析,内容基于行业标准与安全实践,旨在为用户提供清晰、专业的指导。

远程连接用户名的定义与作用

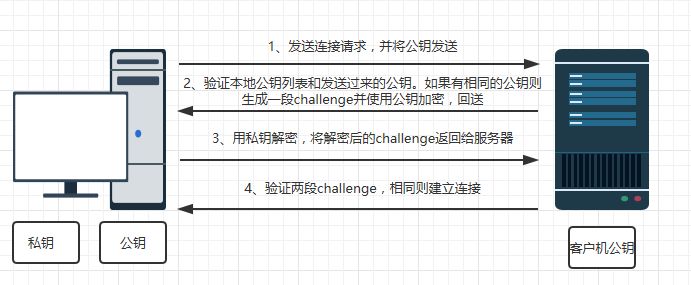

远程连接用户名是服务器用于识别用户身份的唯一标识符,通常与密码、密钥或双因素认证结合使用,其核心作用包括:

- 身份验证:确认用户是否为合法访问者。

- 权限分配:基于用户角色分配文件、目录或进程的操作权限。

- 行为追踪:记录用户操作日志,便于审计与管理。

常见系统默认用户名

不同操作系统的默认用户名存在差异,直接使用默认用户名可能带来安全风险:

Linux/Unix系统

- root:超级管理员账户,拥有最高权限,常用于SSH登录。

- 自定义用户:例如通过

adduser命令创建的普通用户(如webadmin)。

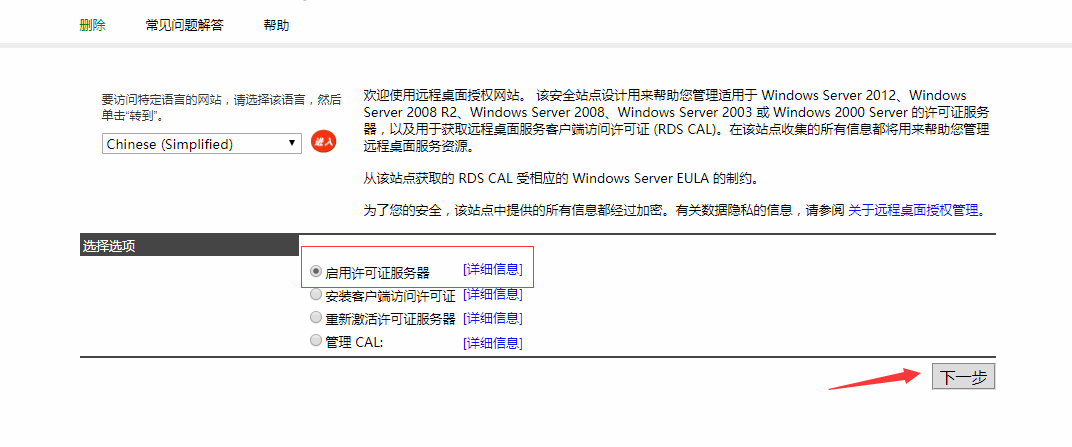

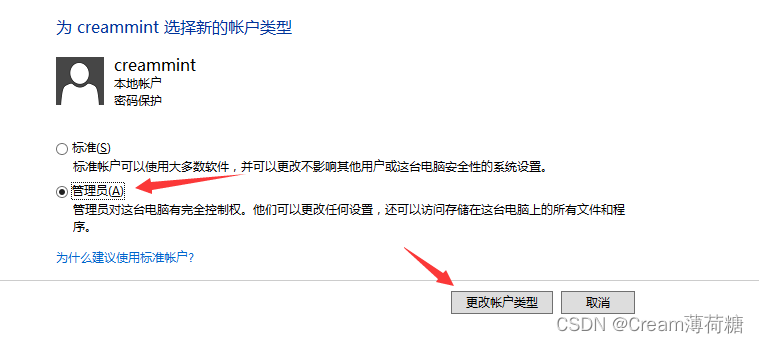

Windows系统

- Administrator:默认管理员账户,用于RDP远程桌面连接。

- 其他账户:如通过“计算机管理”创建的本地或域用户(如

admin)。

安全使用用户名的关键建议

为提高服务器安全性,需遵循以下原则:

避免使用默认用户名

- 风险:

root或Administrator是攻击者的主要目标,易受暴力破解。 - 解决方案:

- 修改默认用户名:

- Linux:通过

usermod -l 新用户名 旧用户名修改。 - Windows:重命名Administrator账户(需通过组策略或本地安全策略操作)。

- Linux:通过

- 创建低权限用户:仅分配必要权限,避免直接使用管理员账户登录。

- 修改默认用户名:

启用密钥认证(SSH)

- 推荐实践:

- 生成SSH密钥对,禁用密码登录。

- 在

sshd_config文件中设置:PermitRootLogin no PasswordAuthentication no

配置多因素认证(MFA)

- 为关键账户启用MFA(如Google Authenticator、Microsoft Authenticator),防止凭证泄露。

定期审计账户

- 检查是否存在未授权用户:

- Linux:查看

/etc/passwd文件。 - Windows:通过“计算机管理→本地用户和组”核查。

- Linux:查看

云服务器的特殊注意事项

如果您使用云服务器(如阿里云、AWS、酷盾):

- 初始账户差异:

- 部分云平台会生成随机初始用户名(如AWS的

ec2-user、Ubuntu的ubuntu)。

- 部分云平台会生成随机初始用户名(如AWS的

- 安全组策略:

限制仅允许特定IP访问远程端口(如SSH的22端口、RDP的3389端口)。

合理管理远程连接用户名是服务器安全的第一道防线,建议用户:

禁用或重命名默认管理员账户。

使用强密码或密钥认证。

定期更新权限策略与审计日志。

通过以上措施,可显著降低未授权访问风险,确保服务器稳定运行。

参考资料

- Linux系统用户管理文档:https://man7.org/linux/man-pages/man8/useradd.8.html

- Microsoft Windows安全指南:https://docs.microsoft.com/zh-cn/windows/security

- NIST网络安全框架:https://www.nist.gov/cyberframework