如何快速解决服务器连接云数据库的常见问题?

- 行业动态

- 2025-04-21

- 8

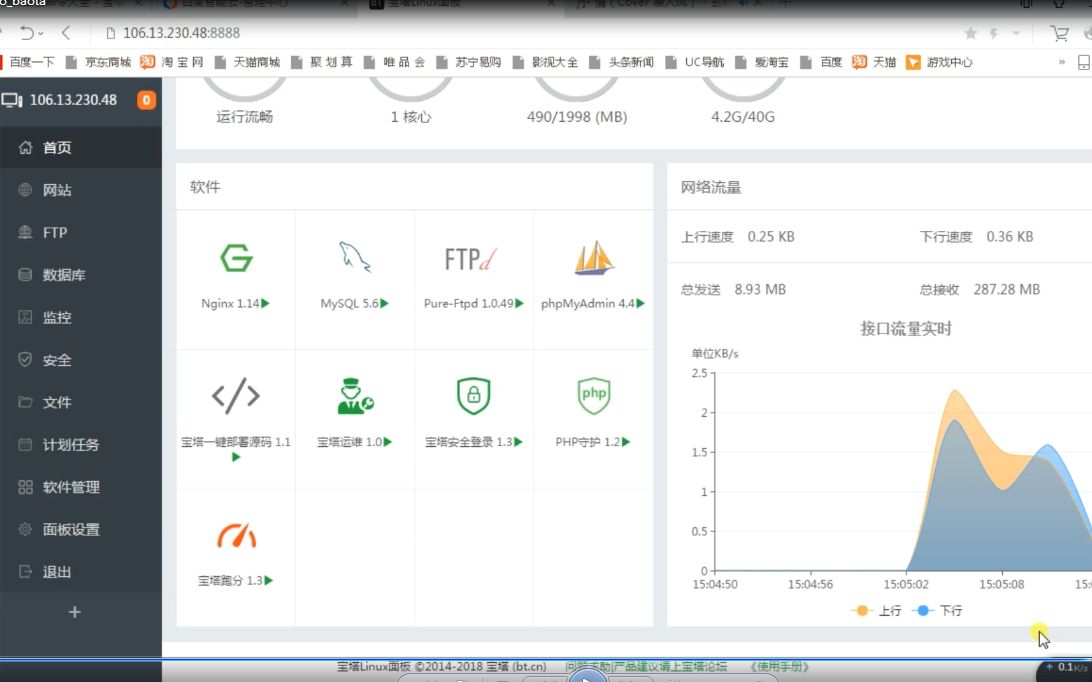

服务器连接云数据库服务器能够实现数据的高效存储与远程访问,通过配置网络策略(如防火墙、白名单)建立安全通信,结合身份验证和加密技术保障数据可靠性,同时支持弹性扩展以适应业务需求,降低本地运维成本并提升服务可用性。

连接前的核心准备工作

网络环境配置

- 安全组与防火墙:确保云数据库所在的安全组已放行服务器的IP地址(或IP段),阿里云需在安全组规则中添加“入方向”的MySQL/Aurora协议(默认端口3306),并指定服务器IP为白名单。

- VPC网络规划:若服务器与数据库同属一个私有网络(VPC),建议通过内网地址连接,降低延迟并规避公网流量费用,以AWS为例,RDS实例的“终端节点”会提供内网专用域名。

数据库账号权限管理

- 创建独立的应用账号,遵循最小权限原则,避免使用

root账号,而是为Web服务器分配仅限SELECT、INSERT、UPDATE的数据库用户,并通过GRANT命令精细化授权。

- 创建独立的应用账号,遵循最小权限原则,避免使用

连接参数获取

- 从云数据库控制台记录以下信息:

- 主机地址:如

mysql-host.example.com - 端口号:默认3306(MySQL)、5432(PostgreSQL)

- 数据库名称:如

app_db - 账号与密码:加密存储,避免明文写入代码。

- 主机地址:如

- 从云数据库控制台记录以下信息:

主流连接方式与代码示例

编程语言直连(以PHP+MySQL为例)

<?php

$servername = "mysql-host.example.com";

$username = "app_user";

$password = "SecurePassword123!";

$dbname = "app_db";

// 创建连接

$conn = new mysqli($servername, $username, $password, $dbname);

// 检测连接

if ($conn->connect_error) {

die("连接失败: " . $conn->connect_error);

}

echo "成功连接至云数据库";

?>注意:生产环境需使用PDO预处理语句防SQL注入,并启用SSL加密。

使用连接池技术(Java+HikariCP)

HikariConfig config = new HikariConfig();

config.setJdbcUrl("jdbc:mysql://mysql-host.example.com:3306/app_db");

config.setUsername("app_user");

config.setPassword("SecurePassword123!");

config.addDataSourceProperty("sslMode", "REQUIRED"); // 强制SSL加密

HikariDataSource dataSource = new HikariDataSource(config);云服务商SDK(以AWS RDS为例)

import boto3

import pymysql

client = boto3.client('rds')

response = client.generate_db_auth_token(

DBHostname='mysql-host.example.com',

Port=3306,

DBUsername='app_user'

)

conn = pymysql.connect(

host='mysql-host.example.com',

user='app_user',

password=response,

database='app_db',

ssl={'ca': 'global-bundle.pem'} # 使用AWS根证书

)高并发场景下的优化策略

连接数控制

- 设置合理的最大连接数(如MySQL的

max_connections),避免耗尽资源,可通过监控工具(如CloudWatch、Prometheus)跟踪Threads_connected指标。

- 设置合理的最大连接数(如MySQL的

读写分离与负载均衡

启用云数据库的只读副本(如AWS Aurora Read Replicas),将查询请求分发至多个节点,降低主库压力。

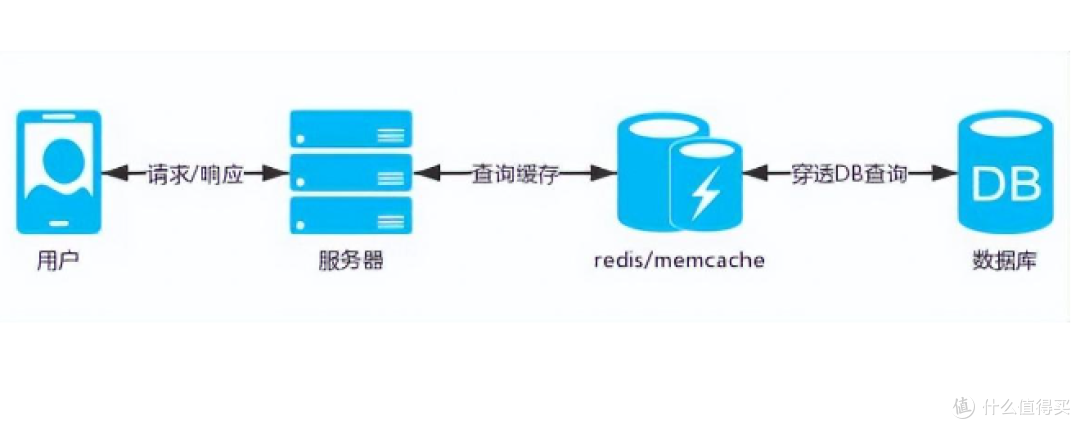

缓存层引入

使用Redis或Memcached缓存热点数据,减少数据库直接访问频次,对商品详情页数据设置60秒TTL缓存。

异步处理机制

将非实时任务(如日志记录、数据分析)移交消息队列(如RabbitMQ、Kafka),通过消费者进程异步写入数据库。

安全与故障排查指南

强制加密传输:

在数据库配置中启用SSL/TLS,并在连接字符串中添加sslmode=verify-full(PostgreSQL)或ssl-ca=path/to/cert.pem(MySQL)。定期密钥轮换:

使用云平台的密钥管理服务(如AWS KMS、阿里云KMS)动态更新数据库凭据,避免长期使用固定密码。连接超时与重试:

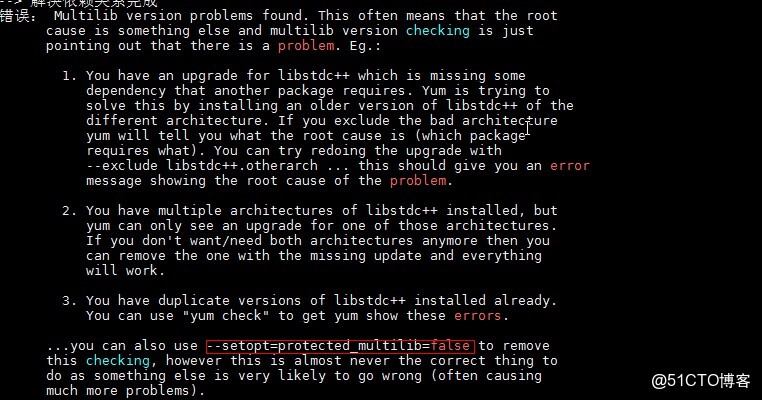

代码中需包含超时设置(如MySQL的connect_timeout=10)和指数退避重试逻辑,防止网络波动导致服务中断。常见错误排查:

| 错误现象 | 可能原因 | 解决方案 |

|————————–|———————————–|——————————|

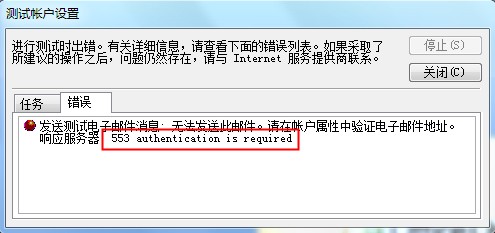

| “Access Denied” | IP未加入白名单/账号权限不足 | 检查安全组规则及GRANT语句 |

| “Too many connections” | 连接池未复用或泄漏 | 优化连接池配置,检查代码关闭逻辑 |

| 高延迟响应 | 跨区域访问/索引缺失 | 启用同地域部署,分析慢查询日志 |

引用说明

- AWS RDS连接指南:https://docs.aws.amazon.com/zh_cn/AmazonRDS/latest/UserGuide/CHAP_CommonTasks.Connect.html

- MySQL官方SSL配置文档:https://dev.mysql.com/doc/refman/8.0/en/using-encrypted-connections.html

- 阿里云数据库白名单设置:https://help.aliyun.com/document_detail/26198.html