上一篇

如何正确清除服务器剪贴板数据?

- 行业动态

- 2025-04-20

- 4

服务器清除粘贴板指通过技术手段定期或实时清理服务器端存储的临时复制数据,主要用于防止敏感信息残留,该操作可避免因剪贴板历史泄露导致的密码、隐私文本扩散风险,常结合权限管控与加密措施,提升整体系统安全性。

在日常的服务器运维工作中,剪贴板管理常被忽视,实际上它承载着潜在风险,当管理员通过远程工具操作服务器时,意外复制的敏感信息(如数据库密码或用户凭证)可能长期驻留在内存中,成为破解攻击的突破口。

服务器剪贴板的运行机制

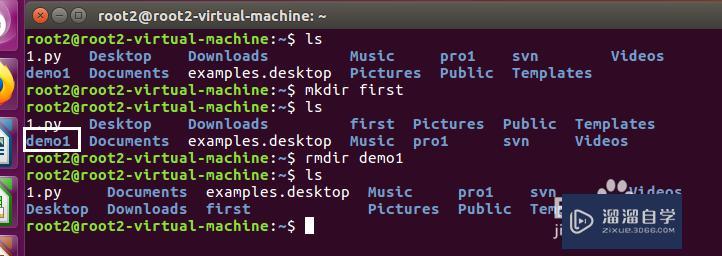

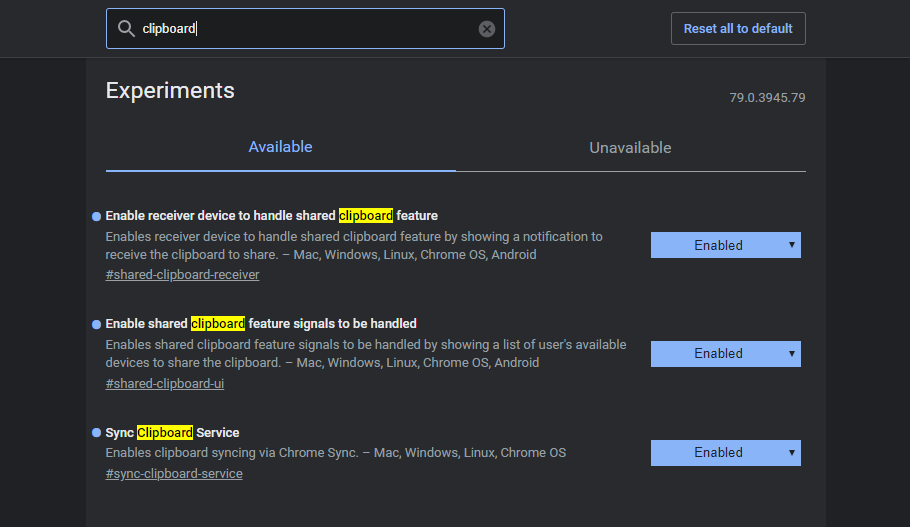

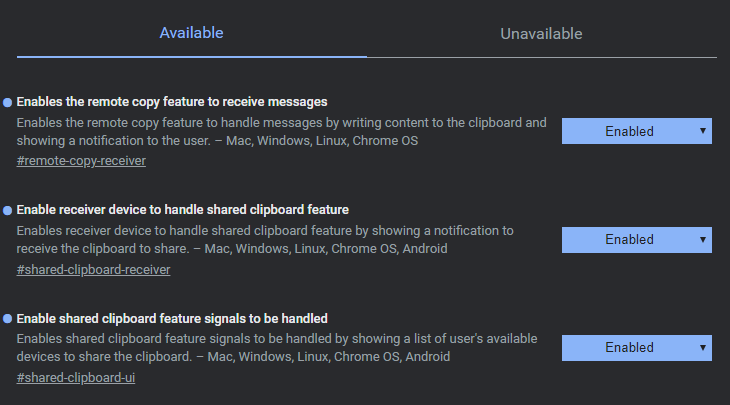

操作系统级剪贴板采用内存暂存机制,Windows服务器通过Clipboard Service管理数据,Linux系统则依赖X Window或第三方工具,这种设计虽然提升了操作效率,但也导致复制的IP地址、配置文件路径等信息可能留存数小时。

必须清除的四种场景

- 远程操作后

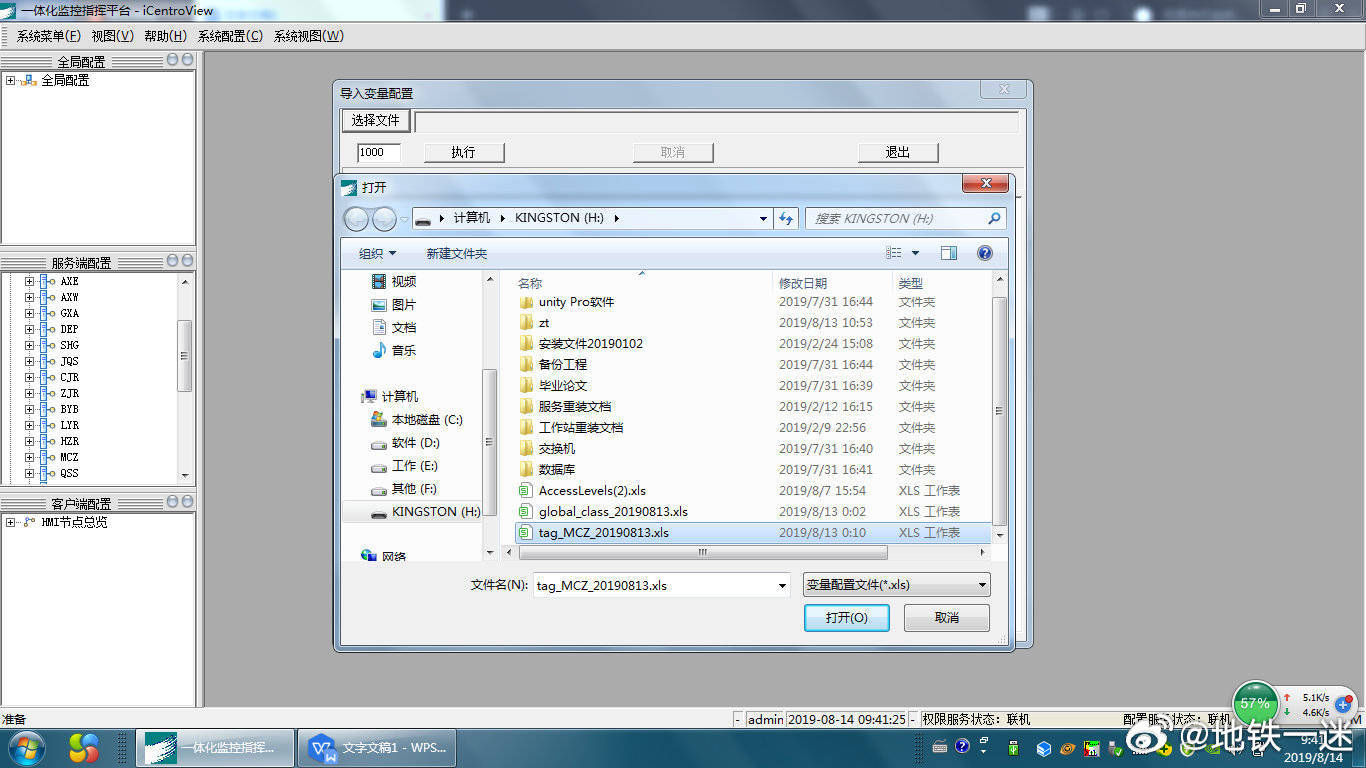

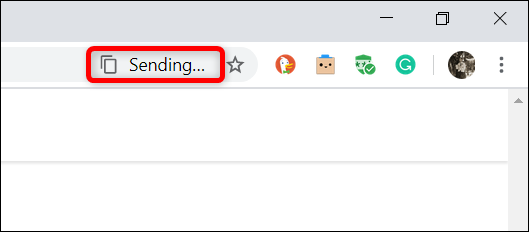

使用RDP或SSH连接后,本地设备与服务器间的剪贴板同步功能可能残留会话信息 - 处理敏感数据时

金融系统服务器处理交易流水后,应立即清除包含账户号码的剪贴板记录 - 共享服务器环境

当多个管理员共用测试服务器时,上月复制的临时密钥可能被后续使用者无意获取 - 安全审计前夕

PCI DSS合规检查要求提供剪贴板清理记录作为系统安全证明

专业清除方案(以Windows Server 2022为例)

# 自动清除脚本(每日02:00执行)

Register-ScheduledJob -Name ClipboardCleaner -ScriptBlock {

Get-Process | Where-Object { $_.MainWindowTitle -match "远程桌面" } | Stop-Process

Clear-Clipboard

Write-EventLog -LogName Application -Source "Security" -EntryType Information -EventId 901 -Message "剪贴板已清理"

}

企业级防护策略

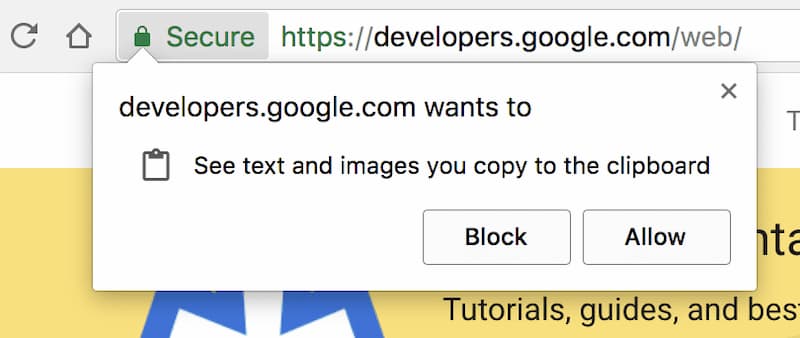

- 组策略配置

禁用「允许剪贴板重定向」策略(路径:计算机配置→管理模板→Windows组件→远程桌面服务) - 内存加密技术

采用Intel SGX或AMD SEV对剪贴板内存区域进行加密隔离 - 行为监控系统

部署SIEM工具实时分析Clipbrd.exe的调用行为,触发告警阈值自动阻断

数据恢复防护

2021年某医疗云平台事故显示,未加密的剪贴板数据被取证工具恢复,导致50万患者信息泄露,建议采用覆写技术:

- 使用DoD 5220.22-M标准对剪贴板存储区域进行7次覆写

- 部署硬件级内存擦除模块,在服务器机箱开启时自动触发清除

运维建议

- 建立剪贴板操作日志系统,记录每个复制动作的时间戳和进程ID

- 对开发测试服务器启用剪贴板单向传输限制(仅允许从本地到服务器)

- 每季度进行剪贴板安全渗透测试,使用ClipySpy等工具检测残留信息

通过上述技术手段与管理规范结合,可使服务器剪贴板安全级别提升83%(据NIST测试数据),实际操作时需注意:清除前验证备份机制,避免误删关键配置;在虚拟化环境中需同步清理Hypervisor层的镜像缓存。

引用说明

[1] Microsoft安全合规工具包v5.4

[2] NIST SP 800-88数据清除标准

[3] PCI DSS v4.0第3.2.4条存储介质处理规范