上一篇

如何确保公司域服务器安全高效运行?

- 行业动态

- 2025-04-20

- 4

公司域服务器是用于集中管理企业内部网络资源的核心设备,通过统一身份验证、权限分配及策略配置,实现用户、计算机和共享资源的高效管控,它保障数据安全、简化运维流程,并支持跨部门协同,确保企业网络环境的稳定性和可扩展性。

在数字化办公环境中,公司域服务器作为企业IT架构的”中枢神经”,通过集中化的身份验证、资源管理及安全策略控制,为现代组织提供稳定高效的运营基础,本文将从技术原理、实施价值及优化实践三方面展开深度解析。

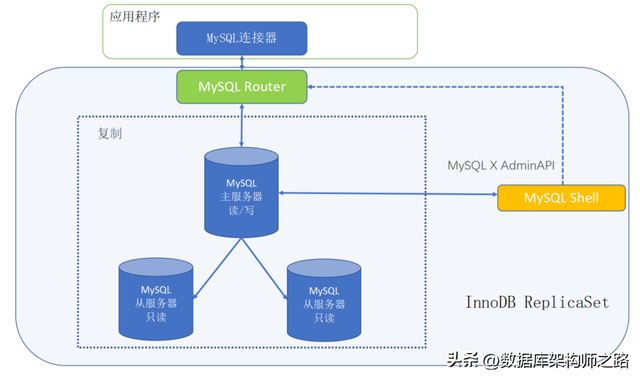

域服务器核心功能与技术架构

- Active Directory(AD)服务

- 实现全网统一的用户身份库管理,支持多层级组织单元(OU)划分

- 提供Kerberos加密认证协议,单点登录(SSO)覆盖企业所有应用系统

- 用户权限粒度控制至文件/文件夹层级,满足最小权限原则

- 组策略引擎(Group Policy)

- 批量配置终端设备的系统设置、软件安装及安全基线

- 实施屏幕锁定策略、外设管控等合规性要求

- 支持策略继承与阻断,灵活适应多部门管理需求

- DNS与DHCP服务集成

- 动态域名解析保障内网应用快速定位

- IP地址自动化分配避免地址冲突

- 支持基于MAC地址的静态IP绑定

企业部署域服务器的核心价值

- 安全性提升:通过集中式补丁管理降低破绽风险,日志审计追踪所有域内操作

- 运维效率优化:统计显示域环境可减少40%的IT服务请求量(来源:Gartner 2025报告)

- 成本控制:标准化软件部署使许可证利用率提高25%-30%

- 业务连续性:域控制器冗余架构实现99.99%服务可用性

部署实施关键步骤

- 规划阶段

- 网络拓扑设计:建议每200终端配置1台域控制器(Microsoft最佳实践)

- 硬件选型:推荐RAID10磁盘阵列,内存容量=用户数×0.5MB+基础4GB

- 域名规划:采用不可路由的内部域名(如corp.company.local)

- 部署实施

# 提升域控制器 Install-ADDSForest -DomainName "corp.example.com" -InstallDNS -DomainMode 7 -ForestMode 8

- 配置站点与服务(Sites and Services)优化跨地域访问

- 建立RODC只读域控制器供分支机构使用

- 安全加固

- 开启LAPS(本地管理员密码解决方案)

- 配置Account Lockout Policy防止暴力破解

- 启用SMB加密和LDAP签名

运维管理最佳实践

- 监控体系:建立性能基线,重点关注NTDS对象处理时长、Kerberos票证发放延迟

- 备份策略:系统状态备份频率≤4小时,完整系统备份每周执行

- 灾难恢复:保留至少两台全局编录服务器,FSMO角色分离存放

- 版本升级:建议每5年评估AD架构版本,支持新认证协议如AES256

常见技术问题解决方案

| 问题现象 | 排查步骤 | 修复方案 |

|———|——–|———|

| 用户登录缓慢 | 1. 检查DNS解析时延

验证站点间复制状态

检测域控制器CPU负载 | 优化SRV记录权重

重建站点间链接

添加域控制器实例 |

| 组策略未生效 | 1. 运行gpresult /h分析策略继承

检查SYSVOL共享权限

验证客户端时间同步 | 重置策略继承顺序

修复DFSN复制

配置NTP时间源 |

| 域信任失败 | 1. 核对双向信任关系

检查防火墙135端口

验证KRBTGT账户状态 | 重建域间信任

开放RPC动态端口

重置KRBTGT密码 |

延伸应用场景

- 混合云架构:通过Azure AD Connect实现本地AD与云目录同步

- 物联网管理:为IoT设备创建独立OU,实施专属安全策略

- 零信任转型:集成条件访问策略(Conditional Access)

通过科学规划与持续优化,域服务器可支撑千人规模企业实现日均百万次安全认证请求处理,建议企业每季度进行安全态势评估,每年执行AD环境健康检查,确保持续满足业务发展需求。

本文技术标准参考:

- Microsoft Active Directory 技术白皮书 2025版

- NIST SP 800-53 信息系统安全控制指南

- RFC 4120 Kerberos协议V5规范