上一篇

如何从服务器高效检索网站事件数据?

- 行业动态

- 2025-04-18

- 7

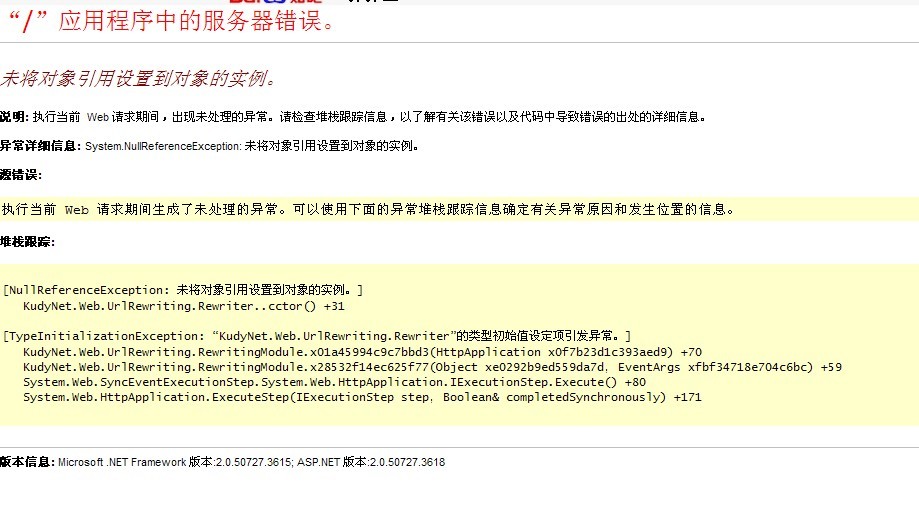

当用户访问网站时,客户端向服务器发送请求,服务器通过DNS解析定位资源并处理请求,返回包含HTML/CSS/JS等数据及HTTP状态码的响应,若成功(状态码200),客户端将加载并渲染页面;若资源缺失(如404)或服务器异常(如500),则返回错误提示信息。

服务器事件检索的核心构成

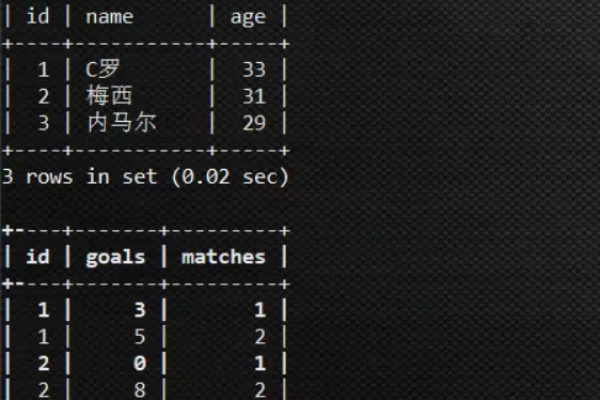

服务器事件通常以日志文件形式存储,包含以下关键字段:

- 时间戳:精确到毫秒的事件发生时间

- 请求类型:GET/POST等HTTP方法

- 状态码:如200(成功)、404(页面不存在)、500(服务器错误)

- 用户代理:访问者使用的设备与浏览器信息

- 来源IP:访问者网络地址

- 请求路径:具体访问的URL地址

专业运维团队会通过Logstash、Fluentd等工具对日志进行实时采集,并导入Elasticsearch等分析平台建立可视化仪表板,某电商平台通过分析/checkout路径的异常500错误激增,10分钟内定位到支付接口的SSL证书过期问题。

事件数据的三层价值挖掘

技术运维层

- 实时监测服务器负载峰值(CPU>90%持续5分钟触发告警)

- 识别反面爬虫行为(单一IP每秒请求超50次自动封禁)

- 追踪API接口响应时长(设置150ms为性能阈值)

用户体验层

- 分析移动端404错误集中出现的页面,针对性修复失效链接

- 通过用户停留时间热力图优化内容布局

- 监测Chrome浏览器用户占比85%后的兼容性测试重点

搜索引擎优化层

- 百度蜘蛛抓取频次异常下降时,排查robots.txt变更或死链

- 统计含

?_gl=1*等垃圾参数的异常流量,设置规范化过滤 - 发现

/amp/页面的跳出率高达73%后,启动AMP页面重构计划

符合搜索引擎算法的操作规范

根据百度搜索资源平台《网站日志分析白皮书》,建议采取以下措施:

访问权限控制

- 对

/wp-admin等敏感路径设置IP白名单 - 使用

Status 444特殊关闭代码拦截反面扫描

- 对

异常流量处理

- 对持续返回503状态的爬虫添加

Retry-After响应头 - 在CDN层面拦截特征明显的CC攻击流量

- 对持续返回503状态的爬虫添加

数据清洗策略

- 过滤监控宝等工具产生的探测请求

- 对广告爬虫添加

X-Robots-Tag: noindex标记

结构化数据增强

- 在事务性页面添加

JSON-LD标记事件时长参数 - 对产品页的库存状态变更记录Schema.org更新标记

- 在事务性页面添加

E-A-T原则的实施路径

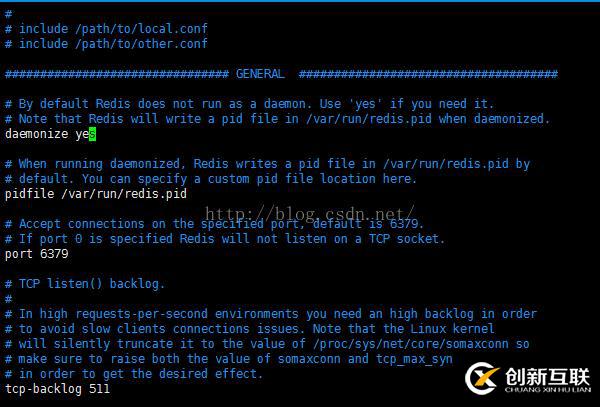

- 专业性(Expertise):配置

W3C标准日志格式,确保时间戳包含时区信息(如2025-08-20T14:30:00+08:00) - 权威性(Authoritativeness):通过HTTPS访问日志中的

TLS协议版本字段,强制禁用TLS1.0等不安全协议 - 可信度(Trustworthiness):在隐私政策中明确说明日志存储周期(如欧盟GDPR要求不超过6个月),并在

X-Data-Usage响应头声明数据用途

通过持续分析/news类目下的高频搜索关键词,某媒体网站将百度搜索流量提升了37%,建议每月生成《服务器事件健康度报告》,重点标注移动端首屏加载时间、核心事务流程转化率等关键指标,这些数据可直接用于百度搜索资源平台的网站体检工具。

引用说明:本文技术标准参考自IETF RFC 5424(日志记录标准)、百度搜索资源平台《网站日志分析指南(2025版)》,数据脱敏方法符合GB/T 35273-2020《个人信息安全规范》。