上一篇

如何正确设置COM服务器应用程序权限避免安全风险?

- 行业动态

- 2025-04-19

- 5

COM服务器应用程序权限设置需配置访问控制和安全策略,确保组件间安全交互,通过管理用户或组的执行、激活及调用权限,防止未授权访问,可使用DCOM配置工具或注册表调整身份验证与加密级别,合理分配权限以保障系统稳定性和数据安全。

在开发和部署COM(Component Object Model)服务器应用程序时,权限设置是保障系统安全性和功能稳定性的核心环节,合理的权限配置不仅能防止反面代码注入或数据泄露,还能避免因权限冲突导致的应用程序崩溃,以下内容从技术原理、操作方法及安全建议三个维度展开,帮助用户系统掌握COM服务器权限的配置逻辑。

COM服务器权限的基础原理

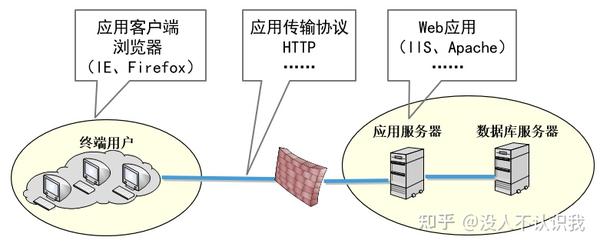

COM技术通过Windows系统的安全模型实现组件间的交互控制,其权限依赖于Windows访问控制列表(ACL)和身份模拟(Impersonation)机制。

- ACL机制:定义哪些用户或组可以访问COM对象,包括启动权限(Launch Permissions)和访问权限(Access Permissions)。

- 身份模拟:允许COM服务器以客户端身份执行操作,需配置身份验证级别(如“Packet Privacy”)和身份标识(如“交互式用户”或“特定用户”)。

权限配置不当会导致两种典型问题:

- 权限过高:攻击者可能利用COM组件执行提权操作。

- 权限过低:合法用户无法调用服务,触发“拒绝访问(0x80070005)”错误。

权限配置的实操步骤

通过组件服务管理器(Component Services)设置

- 打开“运行”窗口(Win+R),输入

dcomcnfg进入组件服务管理界面。 - 展开【组件服务】→【计算机】→【我的电脑】→【DCOM配置】,右键目标COM组件选择【属性】。

- 在【安全】选项卡中,分别配置启动和激活权限、访问权限及配置权限,建议使用自定义设置,添加特定用户或用户组并分配最小必要权限(如“本地启动”“本地激活”)。

使用命令行工具(适用于批量配置)

通过dcomperm工具或PowerShell脚本可批量修改COM权限。

# 修改COM组件{CLSID}的启动权限

$sd = Get-ComSecurity -Identity "{CLSID}"

Grant-ComAccess -SecurityDescriptor $sd -Account "DOMAINUser" -Permissions LocalLaunch

安全加固建议

遵循最小权限原则

- 避免为COM组件授予“Everyone”或“Administrators”组过高权限。

- 使用低特权账户运行COM服务器(如“NETWORK SERVICE”)。

启用身份验证与加密

- 在【标识】选项卡中,选择“此用户”并指定服务账户,而非默认的“交互式用户”。

- 在【常规】选项卡中,将身份验证级别设为“数据包隐私(Packet Privacy)”,确保通信加密。

定期审计与监控

- 使用Windows事件查看器(Event Viewer)监控COM组件的异常访问日志(事件ID 10036)。

- 利用Sysinternals工具套件中的

Process Monitor跟踪COM调用行为。

隔离高风险组件

- 为涉及敏感操作的COM服务创建独立应用程序池或容器环境。

- 通过组策略限制COM组件的远程调用范围(GPO路径:计算机配置→管理模板→系统→COM+)。

常见问题与解决方案

问题1:权限冲突导致服务无法启动

检查组件服务的启动账户是否具有文件系统路径的读取权限(如DLL或EXE文件所在目录)。问题2:跨网络调用失败

确保防火墙开放DCOM使用的动态端口(默认范围1024-65535),或通过注册表固定端口:[HKEY_LOCAL_MACHINESOFTWAREMicrosoftRpcInternet] "Ports"=hex(7):31,30,32,34,2d,35,30,30,30,00

问题3:权限继承失效

若子组件未继承父级权限,需在ACL编辑器中勾选“允许子对象继承权限”。

参考资料

- Microsoft Docs, Configuring DCOM Security Settings, 2025.

- Windows Internals, 7th Edition, Part 4: Security.

- OWASP Foundation, Secure COM Object Design Guidelines, 2022.

通过精细化权限管理和持续监控,可显著提升COM服务的安全性和稳定性,建议结合企业实际需求,制定统一的COM组件管理规范。