上一篇

服务器为何启用多个PowerShell进程?是否存在安全隐患?

- 行业动态

- 2025-04-16

- 5

服务器上出现多个PowerShell进程可能由自动化脚本、管理任务或反面攻击导致,需检查其启动路径及执行内容,合法进程通常关联系统管理,异常情况可能涉及挖矿程序、后门活动或横向渗透,建议核查进程签名、网络连接及资源占用情况,及时隔离处置风险进程。

如果您的服务器上同时启用了多个PowerShell进程,可能是正常操作,但也可能隐藏安全风险或资源异常,以下是针对该问题的详细分析及解决方案:

为什么服务器会启动多个PowerShell进程?

正常运维场景

- 自动化脚本运行:管理员可能通过计划任务(Task Scheduler)或第三方工具(如Ansible)批量执行脚本。

- 并行任务处理:某些程序需同时调用多个PowerShell实例处理不同任务(例如日志分析、数据备份)。

- 远程管理操作:通过WinRM或SSH远程连接时,每个会话会单独启动PowerShell进程。

安全风险信号

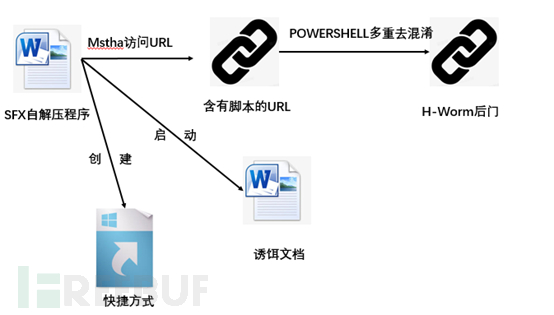

- 反面脚本驻留:攻击者可能植入后门程序,通过PowerShell执行加密通信、挖矿或横向渗透。

- 进程注入攻击:利用PowerShell的灵活性,将反面代码注入合法进程(如

Invoke-ReflectivePEInjection)。 - 无文件攻击:通过内存加载反面模块(如Mimikatz)窃取凭证,此类操作通常不会生成实体文件。

如何快速排查异常进程?

检查进程参数

使用以下命令查看进程详细信息,重点关注可疑命令行参数(如Base64编码、远程URL):Get-WmiObject Win32_Process | Where-Object {$_.Name -eq "powershell.exe"} | Select-Object CommandLine, ProcessId, ParentProcessId分析进程树关系

- 通过任务管理器或

Process Explorer工具查看进程的父进程。 - 正常PowerShell通常由

explorer.exe(用户交互)或svchost.exe(计划任务)启动。 - 异常进程可能由非常规父进程(如

msiexec.exe、临时文件夹中的未知程序)触发。

- 通过任务管理器或

监控网络连接

使用Get-NetTCPConnection检查PowerShell进程是否连接可疑IP(如境外地址、已知威胁情报库中的域名)。

应对方案与最佳实践

立即响应措施

- 终止异常进程:

Stop-Process -Id <PID> -Force # 替换<PID>为实际进程ID

- 启用进程审计:

通过组策略(gpedit.msc)启用“审核进程创建”(路径:计算机配置 → 安全设置 → 高级审核策略 → 详细跟踪)。

- 终止异常进程:

长期防护策略

- 限制PowerShell权限:

- 使用约束语言模式(Constrained Language Mode)阻断高危命令。

- 通过AppLocker或WDAC限制非授权脚本执行。

- 启用脚本日志记录:

在注册表中启用PowerShell模块日志(路径:HKLMSoftwarePoliciesMicrosoftWindowsPowerShellModuleLogging)。 - 部署终端防护工具:

使用EDR/XDR类产品(如Microsoft Defender for Endpoint)监控进程行为。

- 限制PowerShell权限:

如何区分正常使用与反面行为?

| 特征 | 正常使用 | 反面行为 |

|---|---|---|

| 进程启动时间 | 集中在运维时段 | 随机时间或持续运行 |

| 命令行参数 | 包含明确脚本路径或任务名称 | 含长串Base64编码或混淆代码 |

| 网络行为 | 连接内网IP或可信服务 | 频繁访问TOR出口节点或暗网域名 |

| 资源占用 | CPU/内存占用较低且波动平缓 | 持续高占用(如挖矿程序) |

进阶排查工具推荐

- 日志分析

- 通过Windows事件日志(Event ID 4104)检索PowerShell脚本内容。

- 使用Sysmon监控进程创建事件(Event ID 1)。

- 内存取证

使用Volatility或Rekall提取PowerShell进程内存,检测无文件攻击痕迹。 - 威胁情报比对

在VirusTotal或Hybrid-Analysis上传进程哈希值,确认是否已知反面文件。

引用说明

- Microsoft官方文档:about_PowerShell_Exe

- MITRE ATT&CK技术库:T1059.001

- 美国CISA安全指南:Protecting PowerShell in Enterprise Environments

通过以上方法,您可系统化排查服务器中PowerShell进程的合法性,并采取针对性防护措施,建议定期审核服务器配置,确保符合最小权限原则,如发现持续性异常,请联系专业安全团队介入分析。