服务器连接防火墙

- 行业动态

- 2025-04-14

- 7

保障网络安全的基石

在数字化时代,服务器承载着企业核心业务与用户数据,其安全性直接关系到运营稳定性和用户信任。防火墙作为网络安全的第一道防线,能有效抵御外部攻击并监控内部流量,本文将详细解析服务器连接防火墙的意义、操作步骤及常见误区,帮助您构建安全可靠的网络环境。

为什么需要为服务器配置防火墙?

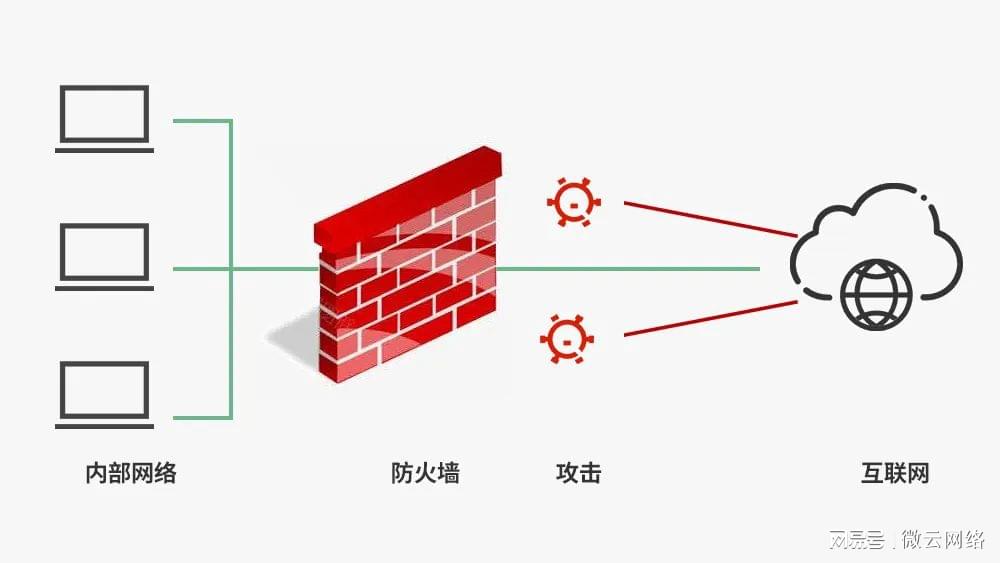

防御网络攻击

防火墙通过预设规则过滤反面流量,阻止DDoS攻击、端口扫描、非规载入等威胁,降低服务器被攻破的风险。保护敏感数据

通过限制非授权访问,防火墙可防止数据泄露或改动,尤其适用于存储用户隐私或金融信息的场景。精准控制访问权限

防火墙支持按IP、端口、协议等维度设置白名单或黑名单,实现“最小权限原则”,仅允许必要流量通过。满足合规要求

《网络安全法》等法规要求企业采取技术措施保障数据安全,防火墙配置是合规审计中的重要环节。

服务器连接防火墙的步骤

需求分析与规划

- 明确服务器的业务类型(如Web服务、数据库)。

- 确定需开放的端口(如HTTP 80、HTTPS 443)。

- 评估潜在威胁并制定安全策略(如仅允许特定IP访问管理端口)。

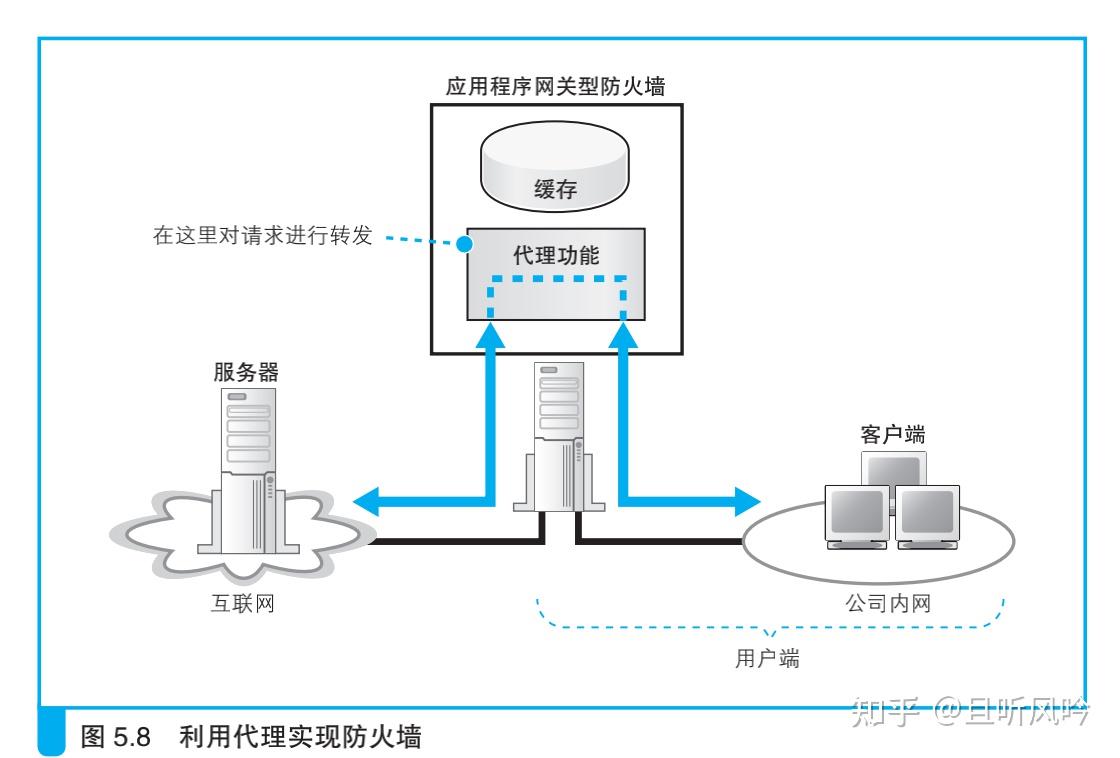

选择防火墙类型

- 硬件防火墙:独立物理设备,性能强,适合高流量场景。

- 软件防火墙:部署在服务器系统内部(如Linux的iptables、Windows防火墙),灵活易用。

- 云防火墙:由云服务商提供(如AWS Security Groups、阿里云安全组),与云环境深度集成。

安装与基础配置

- 硬件防火墙需通过控制台或Web界面初始化。

- 软件防火墙通过命令行或图形工具启用(

# Ubuntu系统启用UFW防火墙 sudo ufw enable sudo ufw allow 22/tcp # 开放SSH端口

- 云防火墙在控制台创建规则并绑定服务器实例。

设置安全规则

- 入站规则:仅开放必要端口,默认拒绝所有其他请求。

- 出站规则:限制服务器主动外连,避免反面软件外传数据。

- 日志记录:启用日志功能,记录拦截或允许的流量,便于事后分析。

测试与验证

- 使用工具(如

nmap、telnet)扫描端口,确认仅预设端口可访问。 - 模拟攻击流量,验证防火墙是否按预期拦截。

- 使用工具(如

常见误区与解决方案

误区1:仅依赖默认配置

默认规则可能开放过多端口,需根据业务需求手动调整,遵循“默认拒绝”原则。误区2:忽略规则优先级

防火墙按规则顺序匹配,应将细化规则(如特定IP放行)置于通用规则(如全体拒绝)之前。误区3:过度开放权限

避免因临时需求长期开放高危端口(如MySQL的3306),建议通过SSH隧道或梯子访问。误区4:忽视日志监控

定期分析防火墙日志,可及时发现异常行为(如高频扫描IP),调整防御策略。

防火墙的长期维护建议

定期更新规则

业务变更时(如新增服务端口),需同步更新防火墙策略,关闭无用规则。自动化管理

使用Ansible、Terraform等工具批量管理多台服务器的防火墙配置,减少人为失误。备份与恢复

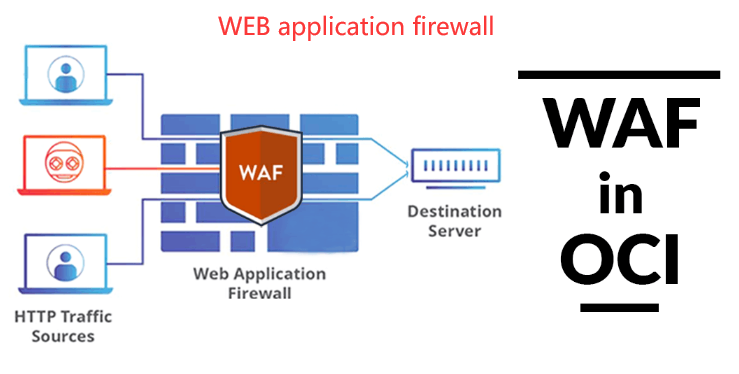

导出防火墙规则配置文件并备份,以便在服务器迁移或故障时快速恢复。多层防御结合

防火墙需与载入检测系统(IDS)、Web应用防火墙(WAF)等配合,构建纵深防御体系。

真实案例:未配置防火墙的代价

某电商平台因未配置防火墙,导致攻击者通过暴露的Redis端口载入服务器,窃取百万用户数据,最终面临巨额罚款与用户流失,事后调查显示,仅需一条防火墙规则即可阻止该破绽被利用。

服务器连接防火墙不是“一次性任务”,而是持续优化的过程,通过科学配置、严格监控与定期维护,可显著降低网络风险,为企业构筑坚实的安全屏障,若缺乏技术经验,建议寻求专业安全团队支持,确保策略的有效性与合规性。

参考资料

- 美国国家标准与技术研究院(NIST)《防火墙安全配置指南》

- OWASP《服务器安全最佳实践》

- 中国信通院《云计算安全责任共担模型白皮书》

- CIS Critical Security Controls v8(国际互联网安全中心关键安全控制指南)