上一篇

服务器添加账户和密码

- 行业动态

- 2025-04-10

- 5

为服务器创建新账户需使用useradd或adduser命令,通过passwd设置强密码并定期更新,建议禁用root远程登录,配置sudo权限控制,启用密钥认证替代密码登录,操作后需验证账户权限,检查日志记录功能,并通过防火墙限制访问IP,确保系统安全。

在管理服务器时,为账户设置安全的访问权限是保障数据安全的核心步骤之一,以下是针对不同操作系统(Linux/Windows)创建账户与配置密码的详细指南,结合行业规范与安全实践,帮助您有效提升服务器防护能力。

第一步:创建独立账户

为每个用户或服务分配独立账户,避免共享管理员权限,防止单点风险扩散。

Linux系统操作

# 添加新用户(以"webadmin"为例) sudo useradd -m webadmin # 设置密码(执行后按提示输入) sudo passwd webadmin # 赋予sudo权限(可选) sudo usermod -aG sudo webadmin

注意:非必要用户禁止授予root权限,遵循“最小权限原则”。

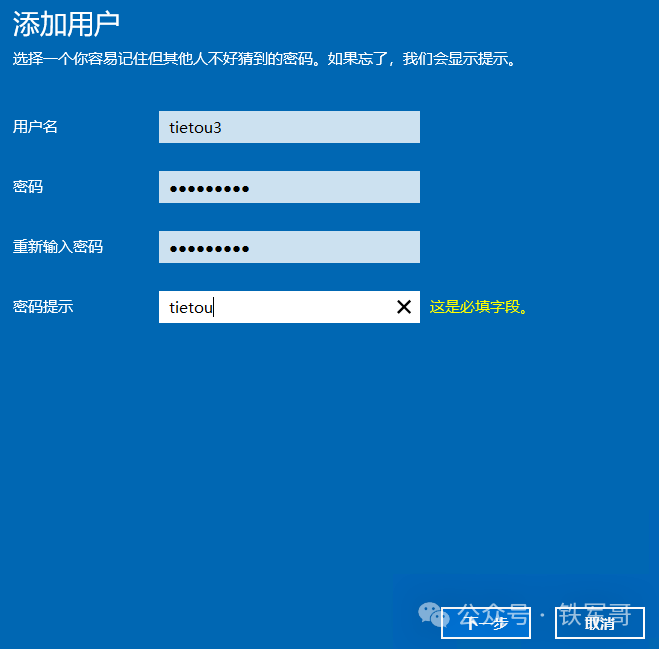

Windows系统操作

- 打开“计算机管理” > “本地用户和组” > “用户”

- 右键空白处选择“新用户”,填写用户名与描述

- 取消勾选“用户下次登录时须更改密码”(适用于服务账户)

- 将用户加入“Remote Desktop Users”组(如需远程访问)

第二步:设置高强度密码策略

弱密码是服务器被载入的主要原因,建议遵守以下规则:

| 规则类型 | 标准建议 |

|---|---|

| 密码长度 | ≥12字符 |

| 字符复杂度 | 混合大小写字母、数字、特殊符号 |

| 更换周期 | 90天强制更新 |

| 历史密码限制 | 禁止重复最近5次使用的密码 |

| 失败锁定机制 | 5次错误尝试后锁定账户30分钟 |

实施建议:

- Linux:编辑

/etc/pam.d/system-auth,配置minlen和difok参数 - Windows:通过

gpedit.msc> 安全设置 > 账户策略 > 密码策略 配置

第三步:强化账户安全防护

启用多因素认证(MFA)

- Linux:使用Google Authenticator或Authy集成SSH登录

- Windows:通过Microsoft Authenticator配置Azure AD验证

禁用默认账户

- 重命名或禁用

root(Linux)、Administrator(Windows)等默认账户

- 重命名或禁用

限制远程访问IP

# Linux SSH限制示例(/etc/ssh/sshd_config) AllowUsers webadmin@192.168.1.*

定期审计日志

- 检查

/var/log/auth.log(Linux)或“事件查看器-安全日志”(Windows)

- 检查

第四步:自动化安全维护

- 密码过期提醒:通过

chage -M 90 -W 7 webadmin(Linux)或组策略(Windows)设置提醒 - 破绽扫描:使用Nessus、OpenVAS等工具检测弱密码账户

- 备份恢复:定期导出账户列表(

/etc/passwd、/etc/shadow)至加密存储

服务器的账户安全需通过“身份隔离+密码强度+动态防护”三层体系实现,建议每季度审查账户权限,使用1Password或Bitwarden管理凭证,并通过渗透测试验证防护有效性。

引用说明

- Linux用户管理规范参考:Red Hat官方文档(https://access.redhat.com/documentation)

- Windows安全策略配置:Microsoft Learn(https://learn.microsoft.com/zh-cn/windows/security/)

- 密码复杂度标准:NIST SP 800-63B(https://pages.nist.gov/800-63-3/sp800-63b.html)