ECS安全组内网IP地址添加方法与配置步骤详解

- 行业动态

- 2025-04-15

- 6

ECS安全组添加内网IP地址用于控制内网设备访问权限,确保仅允许指定IP或网段访问实例资源,此举可提升内网通信安全性,实现资源隔离与最小权限管控,需注意避免过度开放规则,定期审查配置,防止未授权访问风险。

ECS安全组被添加内网IP地址:问题解析与应对方案

当发现ECS安全组被添加了内网IP地址时,用户可能会担心潜在的安全风险或配置错误,本文将从问题原因、检查方法、处理措施及预防建议等多个维度展开说明,帮助用户快速定位问题并保障云上资源的安全性。

为何会出现内网IP被添加至安全组?

正常的运维操作

- 管理员可能出于业务需求(如内网互通、数据库访问等)主动添加内网IP地址段。

- 同一VPC内的ECS实例之间需要通信时,需通过安全组放行内网IP。

误操作或自动化配置

人工操作时可能错误地输入了IP范围,或自动化脚本(如Terraform、Ansible)配置规则时参数设置不当。

安全破绽或反面攻击

若账号权限泄露,攻击者可能通过添加内网IP规则,试图绕过公网防火墙,实施横向渗透。

如何检查安全组的内网IP规则?

登录ECS管理控制台

- 进入阿里云ECS控制台(或其他云服务商对应页面),导航至安全组模块。

查看安全组规则

- 选择目标安全组,点击入方向规则或出方向规则,筛选协议类型(如TCP、UDP、ICMP)。

- 重点关注授权对象字段中包含内网IP地址段(如

16.0.0/12、0.0.0/8)的条目。

验证规则的必要性

确认规则是否由团队主动配置,或是否为云服务默认生成(如部分云平台会默认开放内网全通策略)。

发现异常内网IP时的处理措施

情景1:确认为误操作或未知来源的规则

立即删除可疑规则

- 在安全组配置页面,点击目标规则的删除按钮,阻断潜在风险。

检查操作日志

- 通过操作审计功能,查看安全组规则的修改记录,定位操作账号、时间及来源IP。

增强账号安全

- 启用多因素认证(MFA),限制子账号权限,避免使用高权限AccessKey。

情景2:正常业务所需的内网访问规则

缩小授权范围

- 将宽泛的IP段(如

0.0.0/0)替换为精确的IP地址或最小化子网掩码(如16.1.0/24)。

- 将宽泛的IP段(如

添加备注信息

为每条规则标注用途、负责人及有效期,便于后续审计。

预防内网IP被滥用的建议

遵循最小权限原则

仅开放业务必需的端口和协议,默认拒绝所有流量,按需添加规则。

定期审计安全组配置

每月检查一次安全组规则,清理过期或冗余条目。

启用安全组变更告警

通过云监控服务设置告警,当规则被修改时,及时通知管理员。

加强内网安全防护

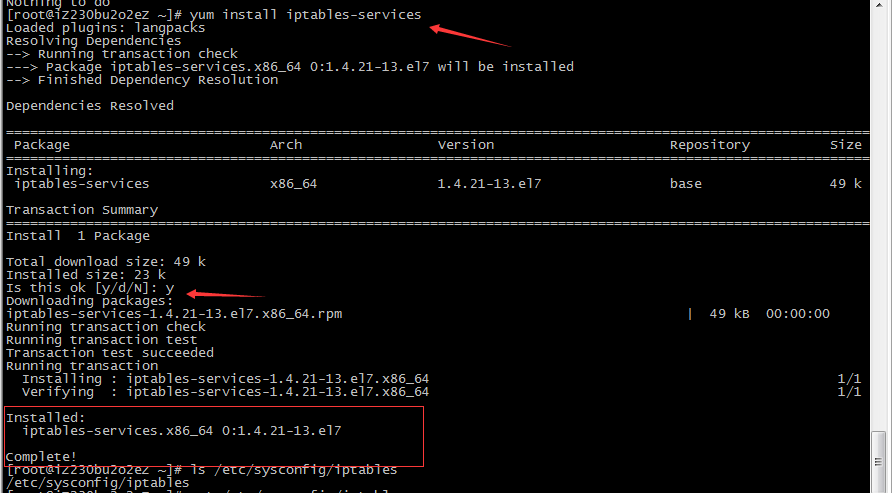

使用网络ACL、私有网络(VPC)隔离不同业务环境,部署主机级防火墙(如iptables)。

相关风险与后果

- 内网服务暴露:开放内网IP可能导致数据库、缓存服务被未授权访问。

- 数据泄露风险:攻击者可能通过内网横向移动,窃取敏感数据。

- 内部攻击隐患:反面用户可利用宽松的内网策略实施嗅探或中间人攻击。

常见问题解答

Q1:内网IP被添加到安全组是否一定危险?

- 不一定,需结合业务场景判断,例如同一VPC内的ECS实例互通需依赖该规则,但需避免开放过大的IP范围。

Q2:如何避免误操作导致规则泄露?

- 限制子账号的

ecs:AuthorizeSecurityGroup权限,使用RAM角色临时授权。

Q3:安全组应多久检查一次?

- 建议至少每季度一次全面审计,重大业务变更后需立即核查。

Q4:若怀疑反面添加内网IP,如何应对?

- 立即删除规则、重置账号密码、检查云资源操作日志,并联系云厂商安全团队介入。

引用说明

本文参考阿里云官方文档《安全组最佳实践》及《云服务器ECS安全白皮书》,结合常见运维场景整理。

(引用来源:<阿里云帮助中心>)