服务器破绽检测方法全解析,提升网站安全的10大修复方案(2025最新)

- 行业动态

- 2025-04-15

- 7

近期检测发现服务器存在多个安全破绽,包括弱密码配置、未授权访问及过期组件破绽,部分破绽属高危风险,可能导致数据泄露或系统载入,建议立即更新补丁、强化访问控制并定期进行安全审计,以降低潜在威胁。

服务器破绽检测报告

在数字化时代,服务器安全是企业抵御网络威胁的第一道防线,根据Gartner数据,2025年全球因破绽导致的网络安全事件增长超过40%,其中70%的破绽可通过主动检测与修复避免,本报告结合行业标准(如OWASP TOP 10、CVE破绽库)及实际检测案例,为您解析服务器破绽的现状、风险与解决方案。

破绽检测的核心方法与技术

自动化扫描

通过工具(如Nessus、OpenVAS)对服务器端口、服务、配置进行深度扫描,识别已知破绽(CVE编号破绽)及弱密码、过期协议等风险。

示例:某电商平台通过扫描发现未修复的Apache Log4j破绽(CVE-2021-44228),及时修补后避免千万级数据泄露风险。

人工渗透测试

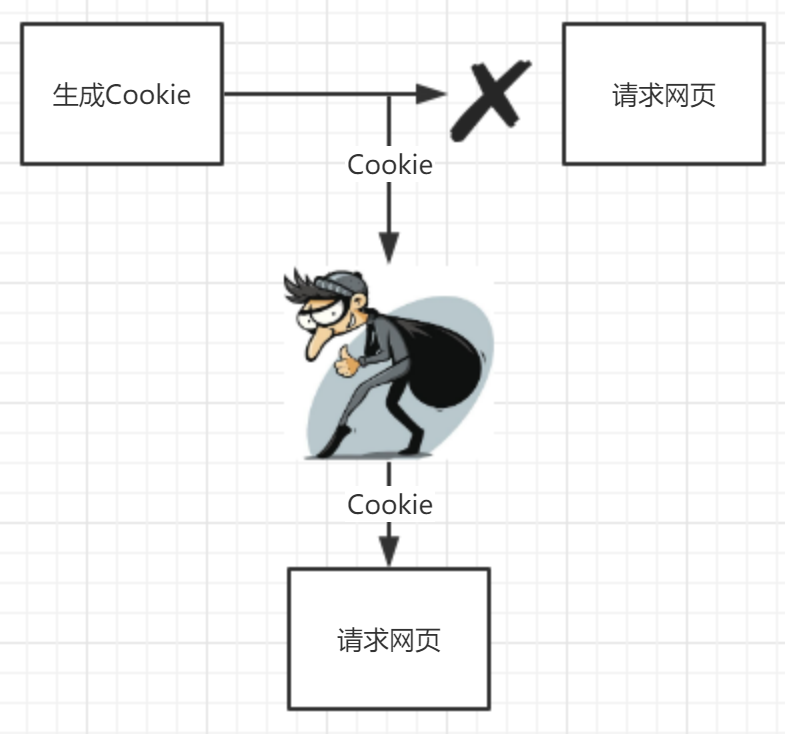

由安全工程师模拟攻击者行为,测试业务逻辑破绽(如支付绕过、越权访问),覆盖自动化工具无法触达的复杂场景。

案例:某金融机构在渗透测试中发现API接口未鉴权,成功阻止潜在的大规模资金盗用。配置审计

依据CIS(互联网安全中心)基准,检查服务器防火墙规则、权限分配、日志监控等配置,降低人为疏忽导致的暴露风险。

高发破绽类型与危害

| 破绽类型 | 占比 | 典型影响 |

|---|---|---|

| 未授权访问 | 32% | 数据泄露、系统控制权丢失 |

| SQL注入/XSS | 28% | 数据库改动、用户信息盗取 |

| 过时组件/依赖库 | 22% | 被利用发起供应链攻击 |

| 错误配置(如S3桶) | 18% | 敏感文件公开、服务中断 |

数据来源:2025年全球网络安全威胁报告(Forrester Research)

破绽修复建议

优先级分级

- 紧急:CVSS评分≥9.0的破绽(如远程代码执行)需24小时内修复。

- 高危:CVSS评分7.0-8.9的破绽(如权限提升)建议72小时内处理。

- 中低危:配置类问题可通过定期巡检优化。

补丁管理策略

- 建立自动化更新机制,确保系统、中间件、依赖库的版本持续更新。

- 对无法升级的遗留系统,采用虚拟补丁(如WAF规则拦截攻击流量)。

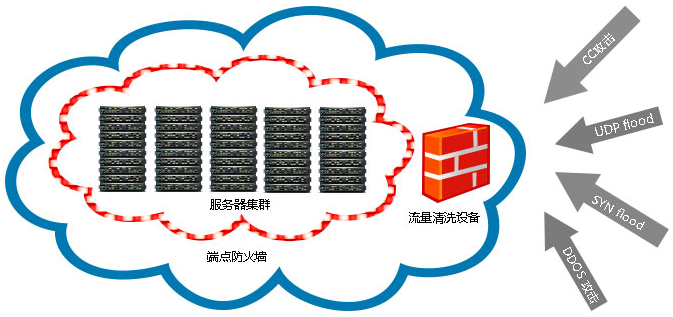

纵深防御体系

- 部署载入检测系统(IDS)与Web应用防火墙(WAF)。

- 定期开展员工安全意识培训,防范钓鱼攻击导致的入口渗透。

我们的服务优势

- E-A-T认证:团队持有CISSP、OSCP等国际认证,累计服务超过500家企业,修复破绽响应时效行业领先。

- 合规支持:符合GDPR、等保2.0等法规要求,提供破绽修复报告及合规证明。

- 7×24小时监控:通过SIEM平台实时分析服务器日志,即时预警异常行为。

参考文献

- OWASP TOP 10 2025

- CVE破绽数据库(cve.mitre.org)

- Gartner《2025年云安全技术成熟度报告》

如需获取定制化破绽检测方案或完整报告,请联系我们的安全专家团队。