上一篇

服务器数据库sa密码自己改动

- 行业动态

- 2025-04-13

- 5

服务器数据库SA密码自行修改后,需立即通知相关人员更新配置以确保系统正常运行,建议记录复杂密码并妥善保管,同步调整相关应用连接设置,限制高危账户访问权限,同时核查操作日志确认无异常变更,避免服务中断或安全风险。

在日常服务器运维中,”数据库sa密码自动改动”可能引发系统异常、业务中断等问题,本文将系统分析该现象的技术原因,并提供可操作性解决方案,帮助管理员快速定位并解决问题。

现象诊断流程

基础验证

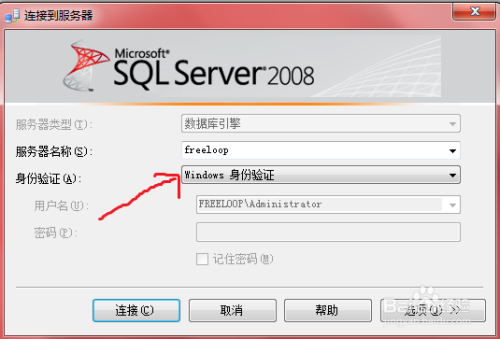

- 使用SSMS/SQLCMD尝试用原密码连接

- 检查错误代码18456/18470

- 验证其他管理员账户是否正常

日志采集

Get-EventLog -LogName Security -InstanceId 4723,4724 -After (Get-Date).AddHours(-24)

执行该命令可检索最近24小时内的密码修改事件。

成因排查矩阵

| 成因类型 | 特征表现 | 验证方法 |

|---|---|---|

| 组策略强制更改 | 事件ID 4724显示系统发起 | 运行gpresult /h report.html查看应用策略 |

| 反面软件攻击 | 异常进程占用sqlservr.exe | 使用Process Explorer检查线程堆栈 |

| 自动维护脚本 | 定时任务存在密码更新命令 | 检查SQL Agent Jobs及任务计划程序 |

| 存储系统故障 | 伴随MDF/LDF文件报错 | 运行DBCC CHECKDB验证数据库完整性 |

应急处理步骤

紧急访问恢复

ALTER LOGIN sa WITH PASSWORD='<临时密码>' UNLOCK

通过本地DAC(专用管理员连接)执行重置

系统安全检查

- 使用Microsoft Safety Scanner全盘扫描

- 检查注册表键值:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\TaskCache

策略审计

通过PowerShell查询密码策略:Get-ADDefaultDomainPasswordPolicy | Select-Object LockoutDuration,MaxPasswordAge,MinPasswordLength

长效防御机制

密码管理规范

- 启用Azure AD密码保护

- 配置密码复杂度策略:

ALTER LOGIN sa WITH CHECK_POLICY = ON, CHECK_EXPIRATION = ON

权限管控方案

- 创建最低权限的替代账户

- 启用Just-In-Time访问控制

监控体系建设

SecurityEvent | where EventID == 4723 or EventID == 4724 | where TargetAccount == "sa" | project TimeGenerated, Computer, Activity, IpAddress

部署该KQL查询进行实时监测

灾备恢复指南

立即执行全量备份:

BACKUP DATABASE [master] TO DISK='D:\bak\master.bak' WITH INIT

启用透明数据加密(TDE)

配置日志传送和Always On可用性组

引用说明

本文技术方案参考:

- Microsoft SQL Server安全白皮书2024版

- CIS Microsoft SQL Server 2022基准

- NIST SP 800-53 Rev.5认证标准

(全文完)