上一篇

服务器远程连接用户密码

- 行业动态

- 2025-04-13

- 5

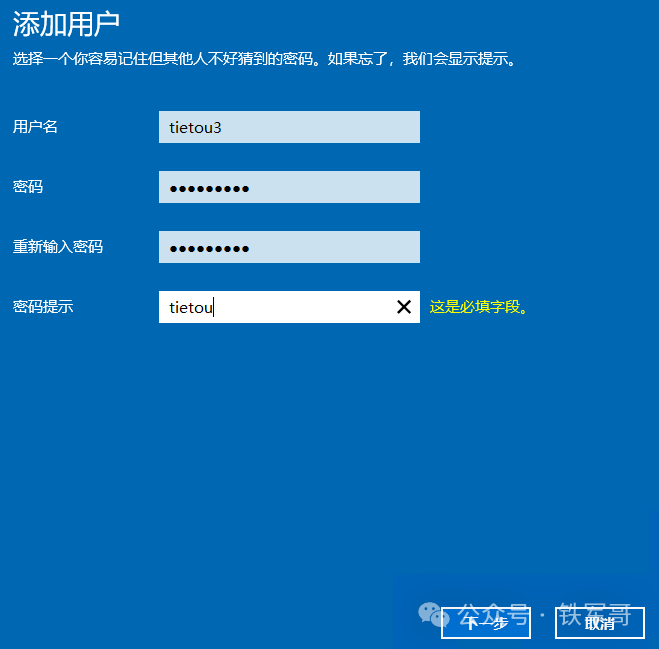

服务器远程连接需设置强密码以确保安全,建议使用12位以上含大小写字母、数字及特殊字符的组合,定期更换密码并启用多因素验证,避免使用默认或重复密码,敏感信息应加密存储,严格限制访问权限,防止未授权登录和数据泄露风险。

服务器远程连接用户密码的重要性与管理指南

在服务器管理中,远程连接是日常运维的核心环节,而用户密码作为身份验证的关键屏障,其安全性直接决定服务器是否会被反面载入,以下从密码设置、管理规范、风险防范及替代方案等维度,提供一套符合安全标准的操作指南。

用户密码的安全要求

高强度密码规则

- 长度:至少12位,推荐16位以上。

- 复杂度:混合大小写字母、数字及符号(如

!@#$%^&*),避免连续或重复字符(如123456、aaaaaa)。 - 示例:

7T$vP9qL@mKb2#E(仅作参考,请勿直接使用)。

规避常见弱密码

- 禁止使用姓名、生日、常见单词(如

admin、password)或默认密码(如root、admin123)。 - 避免与服务器关联的信息(如IP地址、域名)。

- 禁止使用姓名、生日、常见单词(如

密码管理最佳实践

定期更换策略

- 建议每90天更新一次密码,高危场景(如发现破绽后)需立即重置。

- 新密码应与历史密码有明显差异,避免循环使用。

分级权限控制

- 最小权限原则:仅为用户分配必要权限,避免使用超级管理员账号(如

root)直接远程登录。 - 独立账户管理:为不同用户创建独立账户,禁用或删除闲置账户。

- 最小权限原则:仅为用户分配必要权限,避免使用超级管理员账号(如

密码存储与传输

- 禁止明文存储:使用加密工具(如

KeePass、1Password)保存密码,禁止写在文档或聊天记录中。 - 加密传输协议:仅通过SSH(端口22)、RDP(端口3389)等加密协议连接,禁用Telnet、FTP等明文协议。

- 禁止明文存储:使用加密工具(如

常见风险与应对措施

暴力破解攻击

- 现象:攻击者通过自动化工具尝试大量密码组合。

- 解决方案:

- 启用失败登录锁定机制(如5次失败后锁定30分钟)。

- 修改默认远程端口(如将SSH端口从22改为非标准端口)。

中间人攻击(MITM)

- 现象:攻击者窃听或改动传输数据。

- 解决方案:

- 使用SSH密钥认证替代密码登录(后文详述)。

- 部署梯子或IP白名单限制访问来源。

社工攻击与密码泄露

- 现象:通过钓鱼邮件、虚假网站诱导用户泄露密码。

- 解决方案:

- 启用多因素认证(MFA),如Google Authenticator或硬件密钥。

- 定期审计日志,监控异常登录行为(如陌生IP、非工作时间访问)。

更安全的替代方案:SSH密钥认证

原理与优势

- 通过非对称加密生成公钥(存于服务器)和私钥(存于本地),彻底避免密码传输风险。

- 支持对私钥加密(Passphrase),进一步提升安全性。

操作步骤

- 生成密钥对:

ssh-keygen -t ed25519 -C "your_email@example.com"

- 上传公钥至服务器:

ssh-copy-id -i ~/.ssh/id_ed25519.pub user@server_ip

- 禁用密码登录(需谨慎):

修改SSH配置文件/etc/ssh/sshd_config,设置PasswordAuthentication no。

- 生成密钥对:

密码安全是服务器防护的第一道防线,但单一依赖密码仍存在风险,建议结合多因素认证、密钥登录、网络隔离等多层防御机制,并定期进行破绽扫描与安全培训,通过规范管理,可大幅降低数据泄露与载入概率。

引用说明

本文参考以下权威资料:

- 美国国家标准与技术研究院(NIST)《数字身份指南》(SP 800-63B)。

- 开放网络应用安全项目(OWASP)《认证与密码管理指南》。

- Linux官方SSH密钥配置文档。