dns服务器设置与管理

- 行业动态

- 2025-04-13

- 7

DNS服务器负责域名与IP地址的解析转换,设置需配置区域文件、添加资源记录(如A、CNAME、MX等),绑定域名与IP,管理重点包括权限控制、缓存优化、日志监控及安全防护,防范DNS劫持与被墙,定期更新记录并备份配置,确保网络访问准确性与稳定性。

DNS(域名系统)是互联网中至关重要的基础设施,负责将人类可读的域名转换为机器可识别的IP地址,对于个人用户、企业或网站管理员来说,正确设置与管理DNS服务器不仅能提升访问速度,还能增强安全性,以下从基础概念到实践技巧,全面解析DNS服务器的配置与管理要点。

DNS服务器的基础知识

DNS的作用

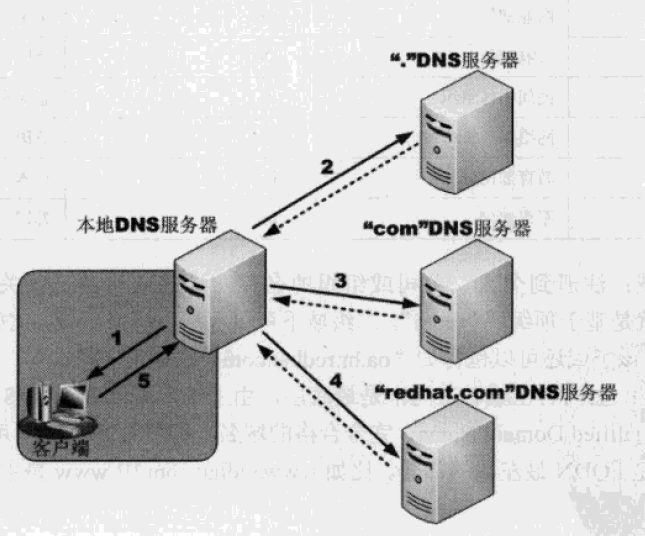

DNS的核心功能是域名解析,当用户输入“www.example.com”时,DNS服务器会将其转换为对应的IP地址(如192.0.2.1),从而实现网络资源的定位与访问。- 递归查询:用户设备向DNS服务器发起的请求,服务器需逐级查询直至返回结果。

- 权威解析:特定域名注册的官方DNS服务器,存储该域名的解析记录。

常见DNS记录类型

- A记录:将域名指向IPv4地址。

- AAAA记录:指向IPv6地址。

- CNAME记录:别名解析,将一个域名指向另一个域名。

- MX记录:邮件服务器配置,指定接收邮件的服务器地址。

- TXT记录:存储文本信息,常用于域名验证或SPF防垃圾邮件配置。

DNS服务器设置步骤

选择适合的DNS服务器类型

- 公共DNS(如Google DNS、Cloudflare DNS):适合个人用户,提供快速解析和隐私保护。

- 自建DNS服务器(如BIND、PowerDNS):适用于企业或需要高级控制的场景,需自行维护。

配置DNS服务器(以BIND为例)

- 安装BIND

# Ubuntu/Debian系统 sudo apt-get install bind9 # CentOS系统 sudo yum install bind

- 主配置文件(named.conf)

定义服务器监听的端口、访问控制列表(ACL)及区域文件路径:options { directory "/etc/bind"; listen-on port 53 { 127.0.0.1; 192.168.1.10; }; allow-query { localhost; 192.168.1.0/24; }; }; zone "example.com" { type master; file "/etc/bind/db.example.com"; }; - 区域文件(db.example.com)

添加具体解析记录:

$TTL 86400 @ IN SOA ns1.example.com. admin.example.com. ( 2024081501 ; 序列号 3600 ; 刷新时间 1800 ; 重试间隔 604800 ; 过期时间 86400 ) ; 最小TTL @ IN NS ns1.example.com. ns1 IN A 192.168.1.10 www IN A 192.0.2.1 mail IN MX 10 mail.example.com.

DNS服务器管理优化

TTL(生存时间)设置

TTL决定解析记录的缓存时间,较短的TTL(如300秒)适用于频繁变更的域名,长TTL(如86400秒)适合稳定服务,可减少查询压力。负载均衡与故障转移

- 轮询DNS:为同一域名配置多个A记录,自动分配请求到不同IP。

- 健康检查:结合监控工具(如DNSCheck),自动剔除故障节点。

日志与监控

- 启用查询日志:通过BIND的

logging模块记录请求,分析流量模式。 - 使用工具:如

dig、nslookup验证解析结果,或通过Prometheus + Grafana监控服务器性能。

- 启用查询日志:通过BIND的

DNS安全防护措施

防止DDoS攻击

- 启用速率限制(如BIND的

rate-limit)。 - 使用Anycast网络分散流量(如Cloudflare提供的服务)。

- 启用速率限制(如BIND的

DNSSEC配置

为DNS记录添加数字签名,防止缓存投毒攻击:options { dnssec-enable yes; dnssec-validation yes; };避免信息泄露

- 禁用递归查询对公网开放。

- 隐藏版本号,防止被针对性攻击:

options { version "Not disclosed"; };

常见问题排查

解析失败

- 检查DNS记录是否生效:

dig example.com +trace。 - 确认防火墙是否放行UDP/TCP 53端口。

- 检查DNS记录是否生效:

解析延迟高

- 优化DNS服务器地理位置(使用CDN或就近节点)。

- 检查上游DNS供应商的响应速度。

域名劫持

- 定期检查DNS记录是否被改动。

- 启用DNSSEC或切换至受信任的DNS服务商。

引用说明

本文参考了互联网工程任务组(IETF)的RFC 1034、RFC 1035标准文档,以及BIND 9官方手册、Cloudflare技术博客等权威资料,具体操作请以实际环境为准,建议结合最新文档进行配置。