上一篇

服务器连接其它机器 过段时间就断开 重启后又连上

- 行业动态

- 2025-04-12

- 4

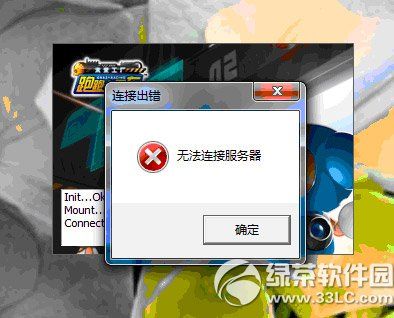

服务器连接其他设备时出现间歇性断开,重启后恢复正常,可能由网络配置、防火墙限制、连接超时或后台服务异常导致,建议检查网络稳定性、调整超时设置、排查防火墙策略及服务日志,必要时启用心跳机制维持长连接。

当服务器连接其他机器后出现“隔段时间自动断开,重启恢复”的问题时,通常与网络配置、系统参数或硬件稳定性有关,以下从技术原理到解决方案进行详细说明,帮助用户排查和修复此类故障。

常见原因分析

网络不稳定或设备限制

- 物理链路问题:网线老化、交换机端口故障或光模块异常可能导致间歇性断连。

- 路由器/防火墙策略:企业级防火墙或路由器可能设置了会话超时时间,长时间无流量的连接会被强制断开。

- 带宽拥塞:网络带宽占满时,数据包丢失率升高,可能触发TCP连接的自动断开机制。

服务器配置不当

- TCP Keepalive未启用:若服务器未配置TCP保活机制,操作系统可能默认关闭空闲连接。

- SSH服务超时设置:OpenSSH默认会在无操作时断开空闲会话(如

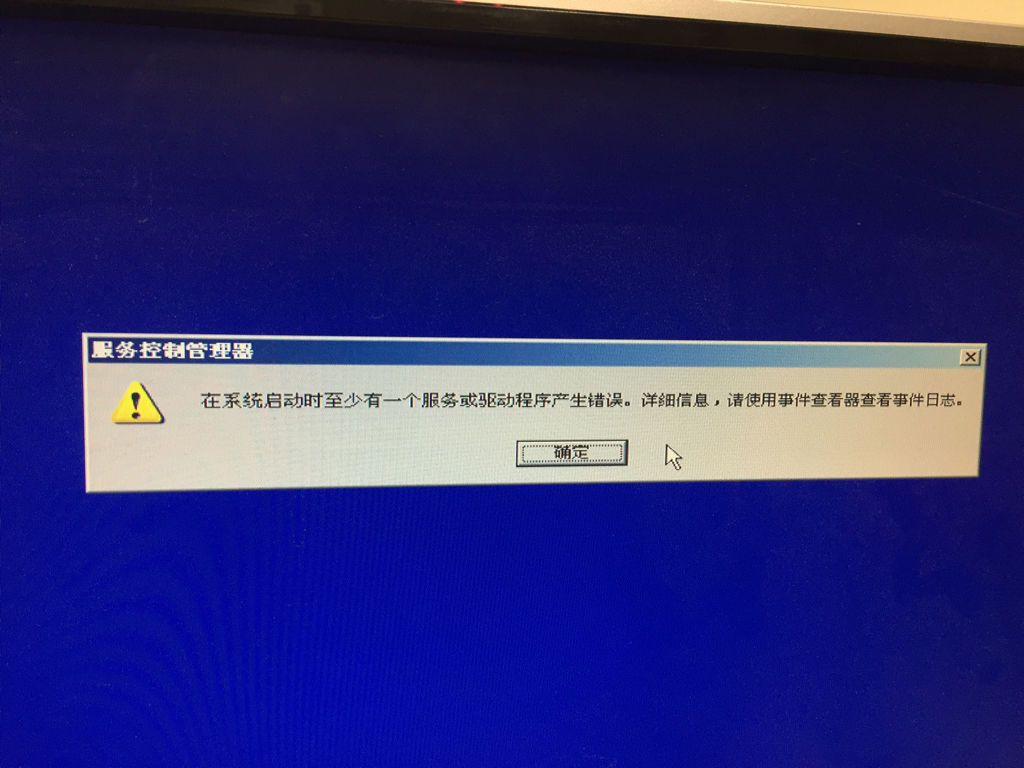

ClientAliveInterval参数)。 - 系统资源不足:内存耗尽或CPU过载可能导致进程崩溃,进而断开连接。

客户端或中间设备干扰

- NAT超时:部分家用路由器NAT表项保留时间较短(例如30分钟),长期无流量的连接会被清除。

- 代理服务器限制:企业网络中的代理可能主动切断长时间未活动的连接。

逐步排查与解决方案

步骤1:检查网络稳定性

- 使用工具诊断

在服务器上执行命令,持续监测网络质量:

ping -i 60 目标IP地址 # 每分钟发送一次探测包,观察丢包率 traceroute 目标IP地址 # 分析路径中的延迟或中断节点

- 排查防火墙规则

检查服务器和中间设备的防火墙配置,确认是否设置了会话超时:# 查看iptables规则(Linux) iptables -L -n -v # 云服务器需检查安全组(如阿里云、AWS的安全组会话保持时间)

步骤2:调整服务器Keepalive参数

修改TCP Keepalive设置

编辑/etc/sysctl.conf,增加以下参数并执行sysctl -p生效:net.ipv4.tcp_keepalive_time = 600 # 600秒后开始发送保活探测包 net.ipv4.tcp_keepalive_intvl = 30 # 每次探测间隔30秒 net.ipv4.tcp_keepalive_probes = 5 # 最多发送5次探测

配置SSH服务保活

在/etc/ssh/sshd_config中增加:ClientAliveInterval 300 # 每5分钟发送一次保活信号 ClientAliveCountMax 3 # 允许3次无响应后断开

重启SSH服务:

systemctl restart sshd

步骤3:检查硬件与系统日志

查看网卡状态

执行ethtool 网卡名称(例如ethtool eth0),确认网卡无errors或dropped packets。# 示例输出 Speed: 1000Mb/s Duplex: Full Link detected: yes # 确保状态正常

分析系统日志

使用journalctl -u sshd或/var/log/messages,搜索timeout、reset等关键词,定位断连时间点的错误记录。

进阶优化方案

配置双向心跳检测

在应用层协议(如自定义服务)中添加定时心跳包,避免被误判为闲置连接。更换网络设备或线缆

若多次出现网卡丢包或CRC错误,尝试更换网线或测试不同交换机端口。使用梯子或专线

公网环境不稳定时,可通过梯子隧道或专线建立稳定连接,规避NAT超时问题。

预防措施

- 定期维护计划

每月检查一次服务器日志、更新驱动和固件。 - 部署监控工具

使用Zabbix、Prometheus监控网络流量和TCP连接状态。 - 备份配置

修改关键参数前,备份/etc/sysctl.conf、/etc/ssh/sshd_config等文件。

引用说明

- Linux TCP Keepalive机制 (Linux内核文档)

- 阿里云安全组会话保持 (阿里云帮助中心)

- SSH超时配置指南 (OpenSSH官方手册)

- 网络诊断工具traceroute使用 (IBM技术文档)