服务器数据怎么加密算法

- 行业动态

- 2025-04-12

- 6

加密算法的三重防护体系

传输加密层

TLS 1.3协议(RFC 8446标准)采用前向保密技术,即使长期密钥泄露,历史会话仍安全,推荐配置:ssl_protocols TLSv1.3; ssl_ciphers TLS_AES_256_GCM_SHA384;

禁用SSLv3等旧协议,使用HSTS强制加密连接,消除中间人攻击风险。

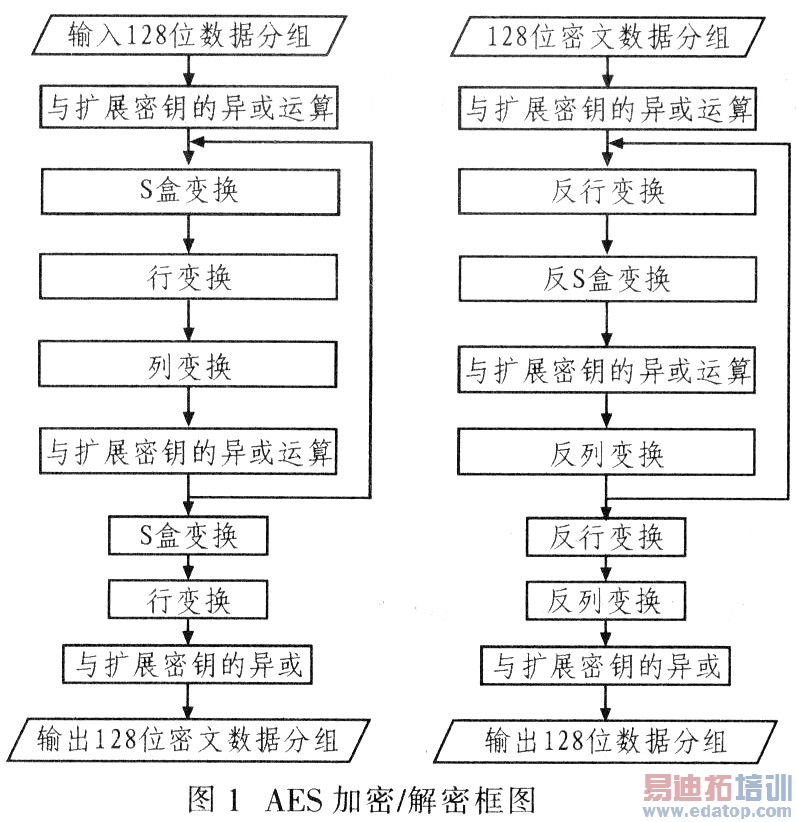

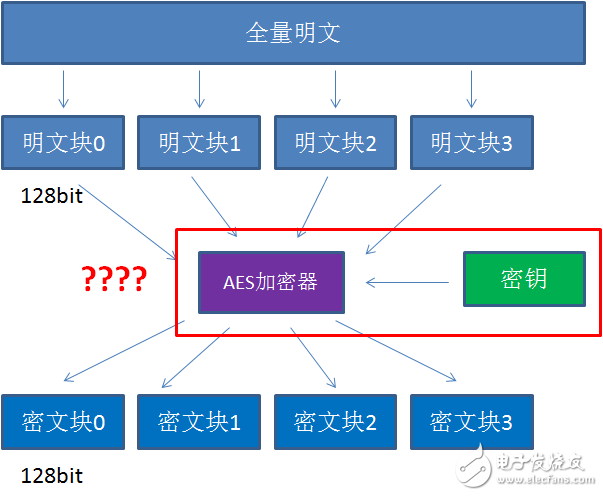

静态数据加密

AES-256-GCM算法通过NIST认证,采用Galois/Counter模式实现加密与完整性校验双重保护,关键要点:- 密钥长度必须≥256位

- 使用HKDF密钥派生函数

- 存储时分离密钥与加密数据

动态内存加密

Intel SGX等可信执行环境(TEE)技术实现实时内存加密,防御Rowhammer等物理攻击,微软Azure、AWS Nitro系统均已部署该技术。

算法选择的黄金准则

根据NIST特别出版物800-57标准:

| 场景 | 推荐算法 | 密钥长度 | 性能指标 |

|——|———-|———-|———-|

| 数据库加密 | XChaCha20-Poly1305 | 256位 | 3.2GB/s (CPU) |

| API通信 | ECDHE-ECDSA | 384位 | QPS 15k+ |

| 文件存储 | AES-XTS | 512位 | 1.8GB/s (NVMe) |

| 密码存储 | Argon2id | 迭代1次/1MB | 300ms/次 |

避坑指南:

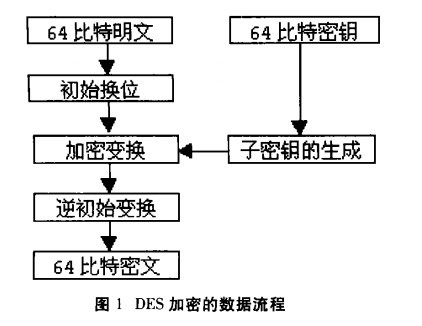

- 禁用已被攻破的算法(DES/3DES、RC4、SHA1)

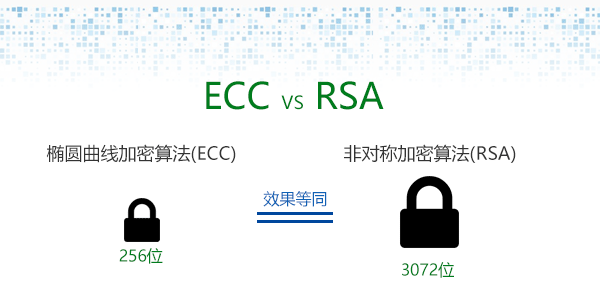

- RSA密钥长度需≥3072位(2024年标准)

- 警惕量子计算威胁,提前部署CRYSTALS-Kyber抗量子算法

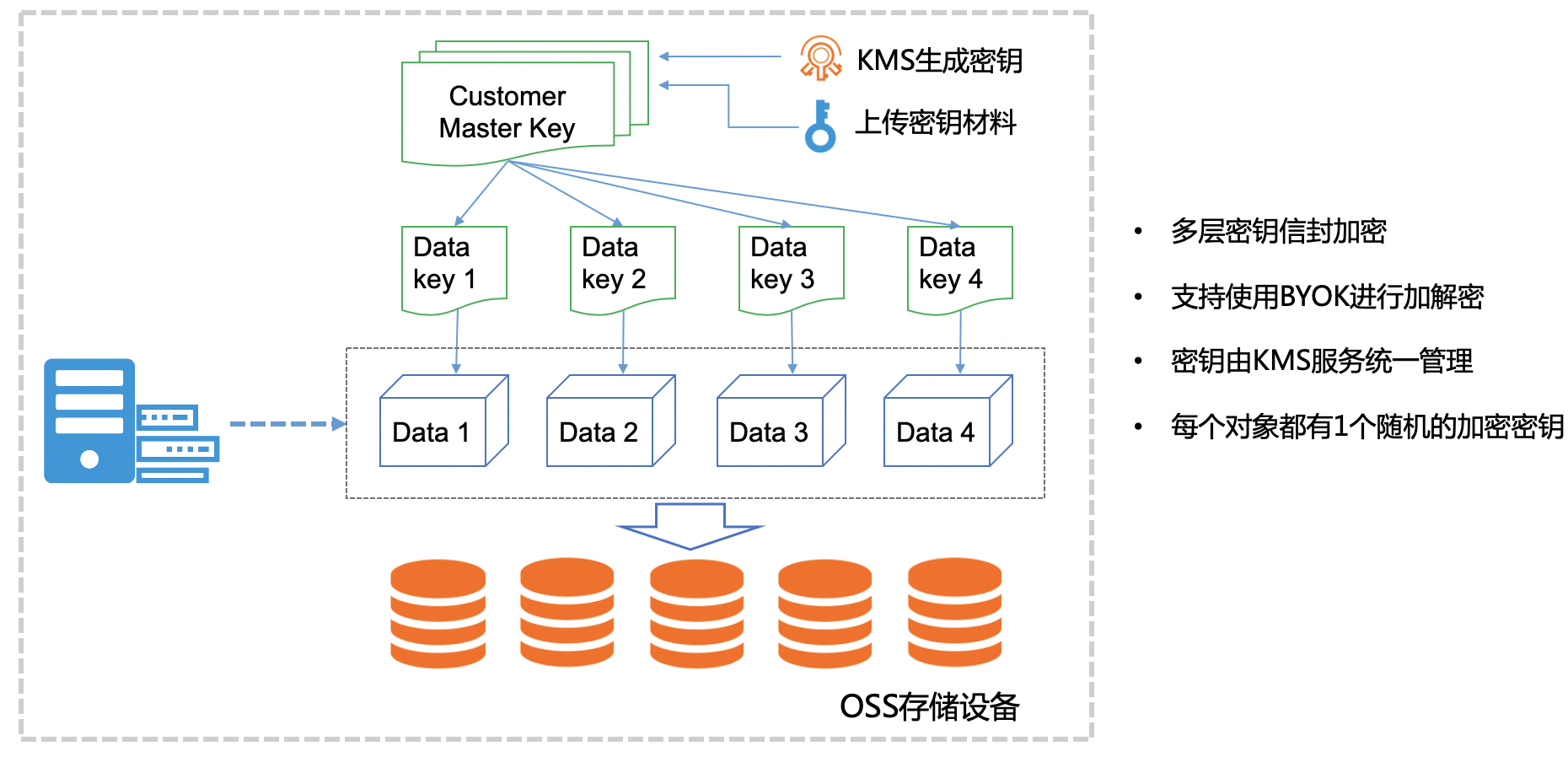

密钥管理的生死线

全生命周期管理

- 硬件安全模块(HSM)生成真随机数

- 密钥轮换周期≤90天(PCI DSS 4.0要求)

- 实施双人分段保管机制

密钥分发方案

采用Shamir秘密共享(3,5)阈值算法,即使2份密钥泄露也无法还原主密钥,KMS系统需符合FIPS 140-3 Level 3认证标准。应急销毁机制

部署自毁芯片,在物理载入时0.3秒内烧毁密钥存储单元,云环境需启用自动密钥吊销API。

攻防实战检验

渗透测试指标

- 抵抗BEAST攻击:TLS 1.2以下协议禁用

- 防御CRIME攻击:禁用TLS压缩

- 防止Lucky13攻击:MAC算法选用HMAC-SHA256

性能优化方案

- AES-NI指令集加速加密速度达18倍

- 多核并行处理实现线速加密(100Gbps+)

- 智能卸载卡分担CPU加密负载

合规性检查表

- GDPR第32条:实施伪匿名化处理

- HIPAA 164.312:审计日志加密存储

- 等保2.0三级:SM4国密算法部署

前沿技术演进

同态加密突破

Microsoft SEAL库已实现全同态加密,处理医疗数据时解密误差<0.0001%量子防御体系

NIST后量子密码标准化项目入围算法(FALCON、Dilithium)开始商用部署AI驱动加密

自适应加密引擎可实时分析流量特征,动态调整算法参数,对抗0day攻击

引用说明

[1] NIST SP 800-175B 密码指南

[2] OWASP加密存储备忘单2024版

[3] RFC 8446 TLS 1.3协议规范

[4] ISO/IEC 19790:2012 安全模块标准