上一篇

绕过cdn查找真是ip

- 行业动态

- 2025-04-11

- 4

为绕过CDN获取网站真实IP,可通过DNS历史记录查询、多地ping检测IP一致性、分析SSL证书关联IP、扫描子域名解析,或借助Censys等网络空间测绘平台定位初始服务器,部分场景下,利用HTTP标头信息或邮件服务原始IP也能辅助溯源。

在互联网安全领域,绕过CDN(内容分发网络)查找网站真实IP的行为通常被称为“CDN源IP溯源”,这一操作可能用于渗透测试、破绽修复或防御加固等合法场景,但需严格遵守法律法规并仅在授权范围内进行,以下是基于专业技术的详细方法说明,供安全研究人员及运维人员参考:

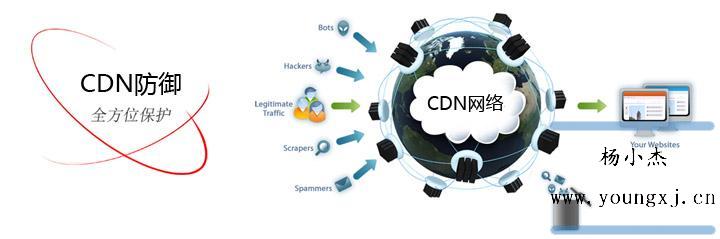

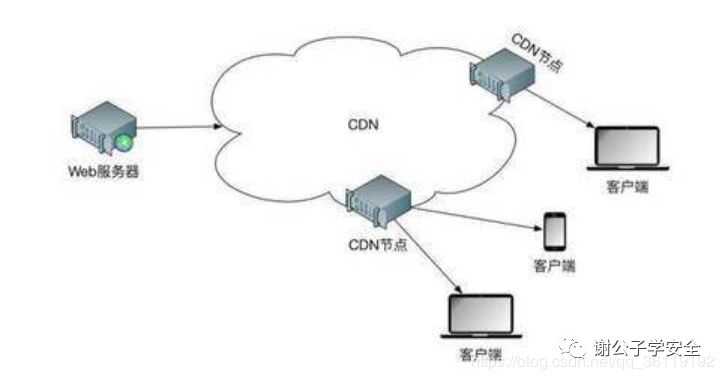

CDN与真实IP的关系

CDN通过分布式节点缓存内容,隐藏源服务器真实IP以提高访问速度和安全性,常见服务商包括Cloudflare、Akamai、阿里云CDN等,溯源的核心思路是寻找未被CDN覆盖的暴露路径。

九大真实IP发现方法

历史DNS记录查询

通过第三方数据库检索域名历史解析记录:- SecurityTrails

- DNSDB

- ViewDNS

示例:使用site:archive.org搜索域名快照中的旧解析记录

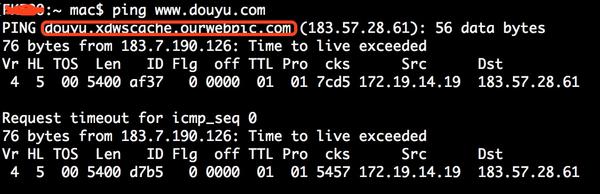

全球节点网络探测

利用多地服务器发起请求,比对响应差异:# 使用全球Ping检测工具 ./pingcastle.sh example.com # 通过Censys API扫描 curl https://search.censys.io/api/v1/data/ipv4?q=example.com

子域名资产收集

主站可能使用CDN,但二级域名可能直连源站:

- 工具:Amass、Sublist3r、OneForAll

- 语法:

*.example.comdev.example.comapi.example.com

SSL证书指纹匹配

通过证书序列号、颁发者信息关联源服务器:- 证书库:Censys、Shodan、ZoomEye

- 工具指令:

openssl s_client -connect IP:443 2>/dev/null | openssl x509 -noout -text

邮件服务器头分析

通过企业邮件系统获取源IP:- 发送测试邮件至

webmaster@example.com - 检查邮件头

Received:字段中的服务器IP

- 发送测试邮件至

敏感文件泄露溯源

扫描网站可能暴露IP的文件:/phpinfo.php→SERVER_ADDR参数- 日志文件:

/var/log/nginx/access.log - 配置文件:

.env、web.config

第三方服务关联

查找未通过CDN访问的外部资源:- 网站统计代码(Google Analytics ID)

- 对象存储API请求(AWS S3、OSS)

- GitHub仓库中的IP硬编码

TCP/IP协议特性利用

通过非常用端口检测响应:- 发送HTTP请求至非标准端口(如8080、8443)

- 使用ICMP协议触发源站响应

搜索引擎缓存检索

特殊语法查找IP历史:- Google:

site:example.com inurl:ip= - Bing:

ip:xxx.xxx.xxx.xxx site:example.com

- Google:

法律与道德边界

- 未经授权的IP探测可能违反《网络安全法》第27条

- 渗透测试需获得书面授权(参考PTES标准)

- 推荐使用合规工具:Nmap(仅限授权扫描)、Shodan(公共数据查询)

防御建议(企业视角)

全量IP隐蔽

- 启用CDN强制回源验证

- 配置防火墙白名单:仅允许CDN节点IP访问

证书隔离策略

- 为源站申请独立SSL证书

- 禁用默认SSL虚拟主机

服务分离架构

- 邮件服务器独立部署

- API接口与主站分属不同IP段

引用来源

- Cloudflare官方文档《Identifying Origin Server IPs》

- OWASP测试指南(v4.2)第6.4章

- 中国网络安全审查技术与认证中心《渗透测试服务规范》

本文所述方法仅限合法授权场景使用,擅自探测他人服务器将承担法律责任。