上一篇

服务器破绽怎么解决

- 行业动态

- 2025-04-10

- 4

服务器破绽可通过定期更新补丁修复已知风险,配置防火墙与载入检测系统拦截攻击,禁用非必要服务端口,强化账户权限管理并启用多因素认证,加密敏感数据传输与存储,持续监控日志分析异常行为,同时定期进行渗透测试和安全审计,综合提升防护能力。

服务器破绽如何有效解决?专业方案全解析

服务器作为企业数据与业务的核心载体,一旦存在安全破绽,可能引发数据泄露、服务中断甚至法律风险,以下从技术实践与运维管理双维度提供系统化解决方案,帮助您构建安全防线。

破绽扫描与风险评估

自动化扫描工具

部署专业工具(如Nessus、OpenVAS)定期扫描服务器,识别未修复的CVE破绽、开放的高风险端口(如22/SSH、3389/RDP)及错误配置。

示例:Apache Log4j2破绽(CVE-2021-44228)可通过扫描工具快速定位受影响版本。

人工渗透测试

聘请安全团队模拟攻击,检测逻辑破绽(如越权访问、业务接口未鉴权),覆盖自动化工具无法发现的深层次风险。

关键破绽类型与修复方案

| 破绽类型 | 修复措施 |

|---|---|

| 未修补的软件破绽 | 启用自动更新(yum-auto/apt-autoupdate),优先修复CVSS评分≥7的高危破绽 |

| 弱密码与认证缺陷 | 强制12位以上密码(含大小写+符号),启用SSH密钥登录,部署多因素认证(MFA) |

| 配置错误 | 关闭非必要服务端口,配置iptables/nftables防火墙,限制root远程登录 |

| SQL注入/XSS攻击 | 使用ORM框架替代原生SQL,对用户输入实施严格过滤,部署WAF(如ModSecurity) |

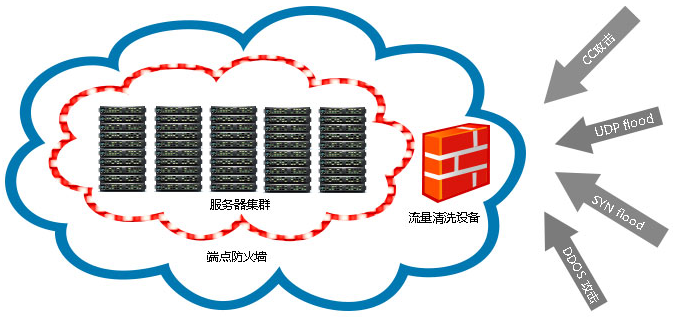

| DDoS攻击 | 启用CDN流量清洗,配置云防火墙速率限制,使用Cloudflare等防护服务 |

纵深防御体系搭建

网络层防护

- 划分VPC子网,设置DMZ区域隔离内外网流量

- 使用IPS/IDS系统(如Suricata)实时阻断异常请求

应用层加固

- 遵循OWASP Top 10规范开发代码

- 对Nginx/Apache配置SSL/TLS 1.3协议,禁用弱加密套件(如RC4、DES)

数据保护

- 数据库启用透明数据加密(TDE)

- 实施最小权限原则,按角色分配读写权限

运维管理规范

- 备份策略:采用3-2-1原则(3份备份、2种介质、1份离线存储),每日验证备份可恢复性

- 日志审计:集中存储系统日志,使用ELK Stack分析异常登录行为(如单IP高频失败尝试)

- 应急预案:制定RTO(恢复时间目标)≤1小时、RPO(数据丢失量)≤15分钟的灾难恢复方案

持续安全优化

- 季度红蓝对抗演练:通过攻防实战检验防御体系有效性

- 第三方合规审计:每年通过ISO 27001、等保2.0认证评估

- 订阅威胁情报:关注CNVD、CVE公告,及时获取0day破绽预警

引用说明

[1] CVE破绽数据库 https://cve.mitre.org

[2] OWASP Top 10-2021 https://owasp.org/Top10

[3] NIST网络安全框架 https://www.nist.gov/cyberframework

[4] GDPR数据保护条例 Article 32